En un desarrollo inquietante, Investigadores de seguridad han descubierto una versión para Linux del cifrador de la banda de ransomware Qilin., Diseñado específicamente para servidores VMware ESXi.. Este cifrador es uno de los cifradores de Linux más avanzados y personalizables observados..

Qilin apunta a VMware ESXi

Hoy, Cada vez más empresas están adoptando tecnologías de virtualización para el alojamiento de servidores.. Por ejemplo, VMware ESXi se ha vuelto popular debido a su efectividad. Sin embargo, Los atacantes se han adaptado rápidamente a esta tendencia y han desarrollado cifradores especializados para comprometer estos servidores virtualizados.. Si bien muchas operaciones de ransomware utilizan códigos fuente existentes, otros usan cifradores específicamente para servidores Linux. De este modo, un descubrimiento reciente ha revelado un cifrador Linux ELF64 para Qilin. Destaca su adaptabilidad en Linux., FreeBSD, y servidores VMware ESXi.

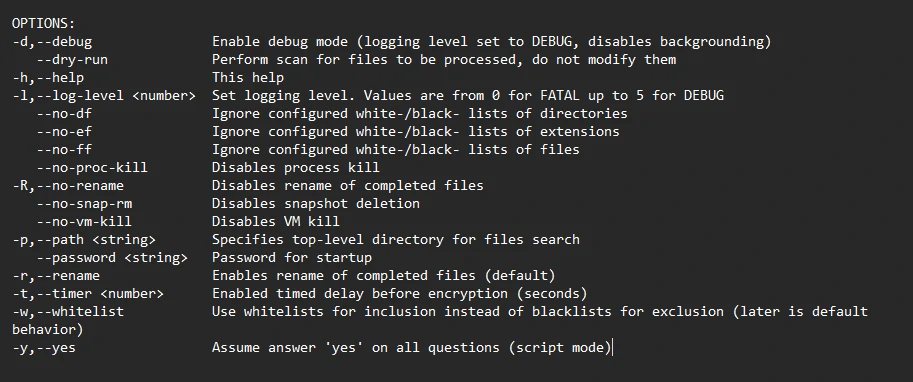

El cifrador de Qilin tiene configuraciones integradas que dictan extensión de archivo, terminación del proceso, inclusión o exclusión de archivos, y cifrado o exclusión de carpetas. También hace mucho hincapié en las máquinas virtuales que van más allá del mero cifrado de archivos.. El cifrador Qilin otorga a los actores de amenazas amplias capacidades de personalización. Estas opciones van desde habilitar modos de depuración y realizar simulacros hasta personalizar el cifrado de máquinas virtuales y sus instantáneas.. Además, el cifrador permite a los actores de amenazas especificar una lista de máquinas virtuales exentas de cifrado.

¿Qué es Qilin Ransomware??

Inicialmente Lanzamiento como ransomware Agenda en agosto 2022, la operación de ransomware Qilin cambió de nombre en septiembre y ha estado activa con su nombre actual. Es uno de los pocos malware escrito en Golang., lo que posiblemente pueda otorgarle algunas capacidades antidetección mejoradas. Ejecutar el modus operandi típico del ransomware dirigido a empresas, Qilin se infiltra en las redes, exfiltra datos, y posteriormente implementa ransomware para cifrar todos los dispositivos conectados. La operación de ransomware del grupo ha mantenido un recuento constante de víctimas desde sus inicios.. Sin embargo, ha intensificado notablemente sus actividades a finales 2023. Emplear tácticas de doble extorsión, Los actores de amenazas aprovechan los datos robados y los archivos cifrados para obligar a las víctimas a cumplir con las demandas de rescate..

En cuanto a los objetivos, Qilin apuesta por emprendimientos y empresas de alto valor. Se centra en organizaciones de los sectores de salud y educación en África y Asia.. Las AT obtienen acceso inicial using spear phishing y aplicaciones/piezas de hardware explotables conocidas, como Citrix y protocolo de escritorio remoto (PDR). La configuración de cifrado admite varios modos de cifrado que el operador de ransomware puede configurar.

Recomendaciones de seguridad

A continuación se muestran algunas formas de identificar el ransomware Agenda en su red.:

- Educación de los empleados & Capacitación. El método más eficaz es formar a los empleados en los conceptos básicos de ciberhigiene.. Prevenido vale por dos.

- Copias de seguridad. La siguiente medida es hacer una copia de seguridad de sus datos periódicamente, fuera de línea si es posible. Esto evitará que las copias de datos fuera de línea se dañen y ayudará a restaurar los datos sin mucho esfuerzo..

- Herramientas de seguridad. Nosotros recomendamos usando herramientas de seguridad que usan firmas, heurística, o algoritmos de IA para identificar y bloquear archivos o actividades sospechosas. Puede detectar y bloquear variantes conocidas de ransomware.

- Tráfico de red. Monitorear el tráfico de la red para detectar cualquier signo de compromiso, como patrones de tráfico inusuales o comunicación con servidores de comando y control conocidos, permite la detección de actividad sospechosa.

- Auditorías de seguridad. Recomendamos auditorías y evaluaciones de seguridad periódicas para identificar vulnerabilidades de la red y del sistema para mantener una protección actualizada..