Especialistas en Symantec malware detectado gota de lluvia, que se utilizó durante el ataque a SolarWinds junto con otro malware.

Según los investigadores, Los ciberdelincuentes utilizaron Raindrop en las últimas etapas del ataque y se implementaron solo en las redes de unos pocos objetivos seleccionados. (sólo se encontraron cuatro muestras de malware).

Déjame recordarte que SolarWinds, que desarrolla software para empresas para ayudar a gestionar sus redes, sistemas e infraestructura, fue pirateado a mediados de 2019, y este ataque a la cadena de suministro se atribuye a un grupo de hackers supuestamente de habla rusa, qué expertos en seguridad de la información rastrean bajo los nombres StellarParticle (Multitud de huelga), UNC2452 (ojo de fuego) y halo oscuro (volexidad).

Entre las víctimas se encuentran gigantes como Microsoft., cisco, ojo de fuego, así como muchas agencias gubernamentales de EE. UU., incluido el Departamento de Estado de EE. UU. y la Administración Nacional de Seguridad Nuclear.

Los investigadores de Microsoft también informaron que Malware Supernova y CosmicGale detectado en sistemas que ejecutan SolarWinds.

Además, como se supo anteriormente por informes de otros expertos en seguridad de la información, los atacantes primero implementó el malware Sunspot en la red SolarWinds.

Los analistas de CrowdStrike escribieron que este malware se utilizó para inyectar la puerta trasera Sunburst en el código de Orion.. Las versiones infectadas de Orion no fueron detectadas y estuvieron activas entre marzo y junio. 2020, mientras que las empresas usuarias de Orion se vieron comprometidas. Según cifras oficiales, entre 300,000 Solo clientes de SolarWinds 33,000 estaban usando Orión, y la versión infectada de la plataforma se instaló en aproximadamente 18,000 máquinas de los clientes. Al mismo tiempo, Los piratas informáticos desarrollaron su ataque sólo en casos excepcionales., elegir cuidadosamente grandes objetivos entre las víctimas.

Sunburst en sí no fue particularmente importante, solo recopiló información sobre la red infectada y transmitió estos datos a un servidor remoto. Si, finalmente, Los operadores de malware decidieron que la víctima era un objetivo prometedor para el ataque., Quitaron Sunburst y lo reemplazaron con el troyano de puerta trasera Teardrop, más potente..

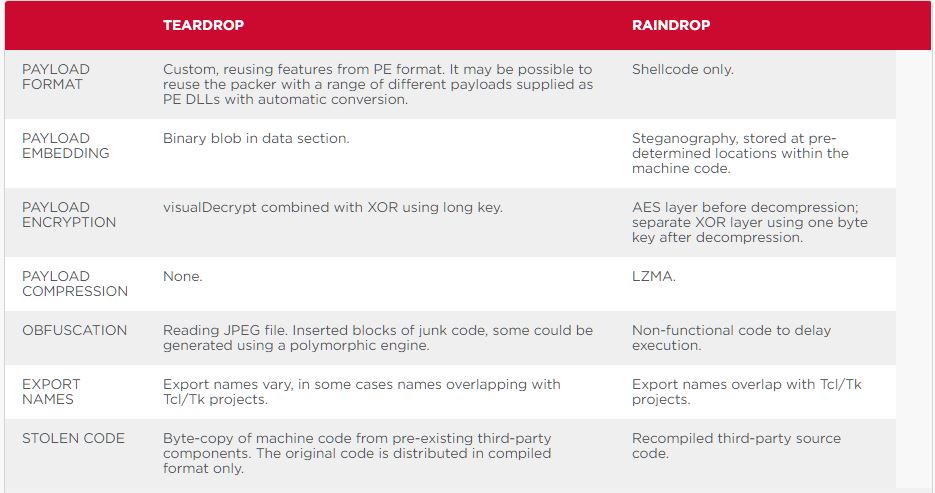

Sin embargo, Symantec ahora informa que en algunos casos los atacantes han optado por utilizar el malware Raindrop en lugar de Teardrop.. Ambas puertas traseras tienen una funcionalidad similar y los investigadores las caracterizan como una «descargador para la baliza Cobalt Strike», eso es, fueron utilizados por ciberdelincuentes para ampliar el acceso dentro de la red comprometida. Sin embargo, Raindrop y Teardrop también tienen diferencias., que los investigadores enumeraron en la siguiente tabla.

La forma en que se implementó el malware también fue diferente. Por ejemplo, La puerta trasera Teardrop, ampliamente utilizada, fue instalada directamente por el malware Sunburst., mientras Raindrop aparecía misteriosamente sobre las víctimas’ sistemas donde también se instaló Sunburst, eso es, Los expertos no tienen evidencia directa de que Sunburst haya iniciado su instalación..

Hay que decir que anteriormente en los informes de los especialistas ya se mencionó que Sunburst se utilizó para ejecutar varias cargas útiles de PowerShell sin archivos., muchos de los cuales casi no dejaron rastros en los huéspedes infectados. Se puede suponer que el misterioso «apariencia» de Raindrop en los sistemas de las víctimas fue exactamente el resultado de estas operaciones.

Déjame recordarte que Expertos de Google expusieron sofisticada campaña de hackeo contra usuarios de Windows y Android.