Utilidad de transferencia de archivos Aspera Faspex, desarrollado por IBM, se convirtió en una yegua de ciberdelincuentes. Se explota una vulnerabilidad descubierta el año pasado para implementar varias muestras de ransomware. Los actores clave de amenazas que utilizan esa infracción son IceFire, Servidor de sombras y Buhti. El problema permite la ejecución de código arbitrario., y toca todas las versiones de la aplicación antes de Faspex 4.4.2 PL2.

¿Qué es Aspera Faspex??

Faspex áspero, o en breve Faspex, es una utilidad de transferencia de archivos en la nube que utiliza su propio protocolo de transferencia. El desarrollador, Aspera, es una filial de una de las empresas más antiguas del sector, IBM.. Rápido, Protocolo adaptable y seguro (FASP) permitir lidiar con el envío de archivos grandes a través de redes de área local y amplia, manteniendo el nivel de seguridad y la velocidad de transferencia correspondientes. Ser una aplicación basada en web, proporciona Control centralizado sobre las políticas de transferencia y cuentas de usuario..

Todas estas cualidades lo hicieron popular entre las empresas., sin embargo, IBM no se apresura a destapar los números. supuestamente vio una amplia aplicación en la producción de medios, donde la necesidad de compartir archivos grandes a través de la red es esencial. El desarrollador lanza parches periódicamente., cual, aparte de la nueva funcionalidad, también trae correcciones de errores y parches de seguridad. Y este último es el punto más interesante..

La infracción de Faspex permite la ejecución de código arbitrario

En diciembre 2022, IBM vio la posibilidad de explotar la llamada API obsoleta para eludir la autenticación y ejecutar código arbitrario. La infracción fue catalogada como CVE-2022-47986 y parcheado instantáneamente en el próximo 4.4.2 Lanzamiento PL2. recibió una calificación CVSS muy alta – 9.8. Aunque es bastante común ver calificaciones altas para vulnerabilidades que permiten la ejecución de código arbitrario.. Sin embargo, como suele suceder, la actualización no se instala inmediatamente después de su lanzamiento. La versión vulnerable de un programa todavía está presente en una gran cantidad de sistemas. Y eso les dio a los delincuentes la oportunidad de cometer sus actos sucios..

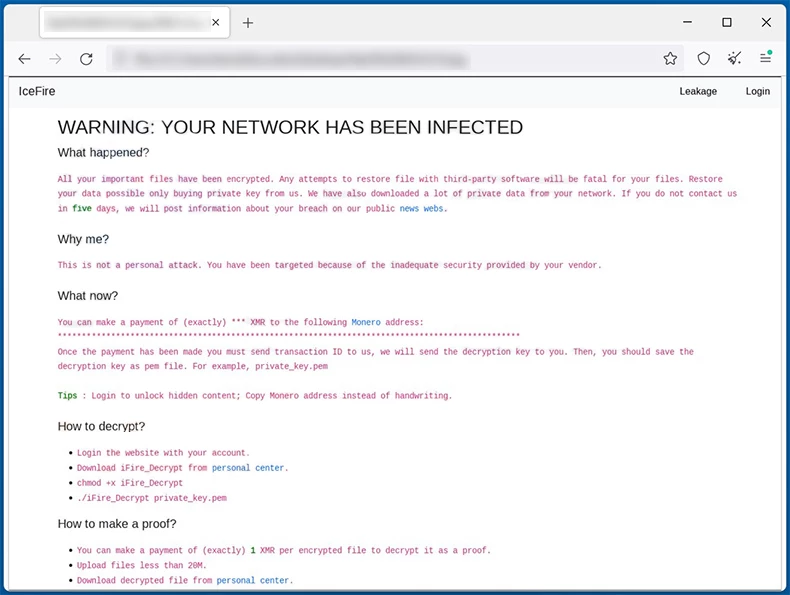

Desde febrero 13, Los investigadores han detectado varias bandas de ransomware que explotan activamente la vulnerabilidad descrita.. El primero fue Shadowserver., qué intentos fueron evitados. 3 días después, en febrero 16, Buhti, también conocido como BuhtiRansom, logró cifrar una serie de servidores vulnerables que utilizan CVE-2022-47986. El grupo IceFire apareció 3 semanas después con ataques a la infraestructura basada en Linux a través de la misma brecha.

El último grupo mencionado merece una descripción aparte.. Atacar objetivos en Linux es una táctica inusual para IceFire, ya que anteriormente apuntaban a sistemas Windows. Este cambio parece ser una nueva tendencia entre las bandas de ransomware, como muchos otros, como BlackBasta, Vicesociedad and Hive, funcionalidad agregada para apuntar a sistemas Linux en 2022. Ésta no es la única peculiaridad de ellos: principalmente empresas objetivo en países árabes – Emiratos Árabes Unidos, Irán y Pakistán. El grupo también atacó a organizaciones en Turquía.. Otros detalles, sin embargo, son menos infrecuentes: IceFire elige grandes empresas que probablemente podrán pagar rescates mayores.

Parche ahora para no arrepentirse más tarde

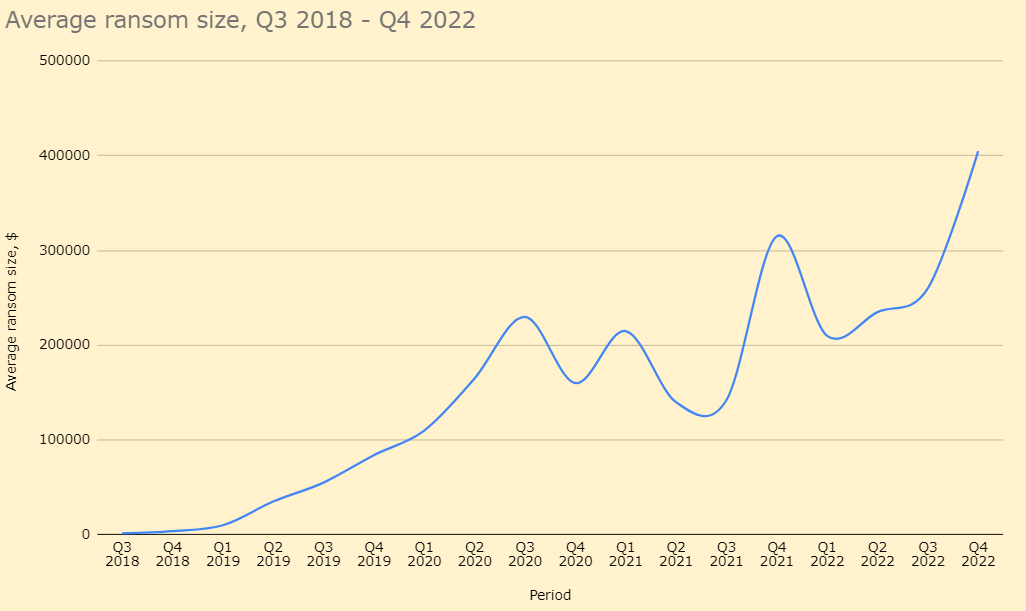

Los ataques a herramientas de transferencia de archivos parecen ser otra tendencia próxima. Recientemente, the Cl0p ransomware gang estaba usando un breach in GoAnywhere managed file transfer (MFT) herramienta para atacar a un gran número de empresas. Dado que el rescate promedio de Cl0p está apenas por debajo de $250,000, Puede ser doloroso sufrir tal pérdida.. No hace falta decir que otros actores pueden pedir más. up to $50 million. ¿Vale la pena ignorar parches menores?? Creo que la respuesta es "no".

IBM hizo un gran trabajo al detectar y reparar la infracción., y todos los clientes podrían recibir una solución en 4.4.2 PL2 – solo inténtalo. La última gran actualización: Faspex 5 – también está protegido contra esa vulnerabilidad. Sin embargo, como muestra la práctica, las empresas rara vez se apresuran a instalar parches: incluso la infame vulnerabilidad EternalBlue todavía está siendo explotado en numerosos ataques, casi 5 años después de su detección y parcheo. No hace falta decir que vulnerabilidades menos públicas y que amenazan a todo el mundo pueden permanecer activas durante las próximas décadas..