Una nueva herramienta de cibercrimen llamada «AuKill» ha surgido, que utilizan los atacantes para desactivar la detección y respuesta de endpoints (EDR) Defensas utilizadas por las empresas antes de implementar ransomware..

El malware AuKill utiliza controladores de dispositivos maliciosos para infiltrarse en los sistemas. Recientemente, investigadores de Sophos descubrió un atacante usando AuKill antes de implementar Medusa Locker ransomware y otro atacante usándolo en un sistema ya comprometido antes de instalar el LockBit ransomware. La tendencia es una respuesta a la creciente eficacia de las herramientas EDR., que brindan a los proveedores de seguridad una ventaja significativa en la detección de ataques. Los actores de amenazas están apuntando a las herramientas, causándoles el mayor problema.

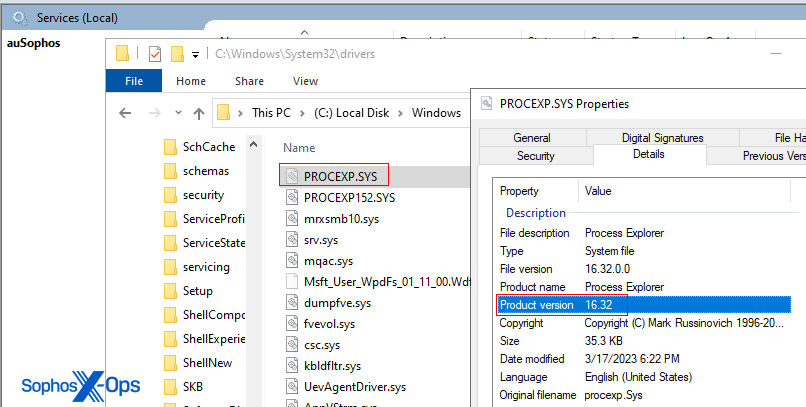

AuKill elimina un controlador llamado PROCEXP.SYS de la versión de lanzamiento 16.32 de Process Explorer en la ubicación exacta como la versión legítima del controlador de Process Explorer (PROCEXP152.sys). Una vez en un sistema, la herramienta abusa del controlador legítimo para ejecutar instrucciones para apagar EDR y otros controles de seguridad en la computadora comprometida. Sophos analizó seis versiones diferentes de AuKill y notó algunos cambios sustanciales con cada nueva versión.. Las versiones más nuevas ahora apuntan a más procesos y servicios EDR para su terminación..

Estos ataques son similares a una serie de incidentes reportados por Sophos., Microsoft, mandante, y SentinelOne en diciembre. En esos ataques, Los actores de amenazas utilizaron controladores personalizados para desactivar productos de seguridad en sistemas ya comprometidos., dejándolos abiertos a otras hazañas. Como otros conductores, el controlador vulnerable Process Explorer que aprovecha AuKill tiene acceso privilegiado a los sistemas instalados y puede interactuar y finalizar procesos en ejecución.