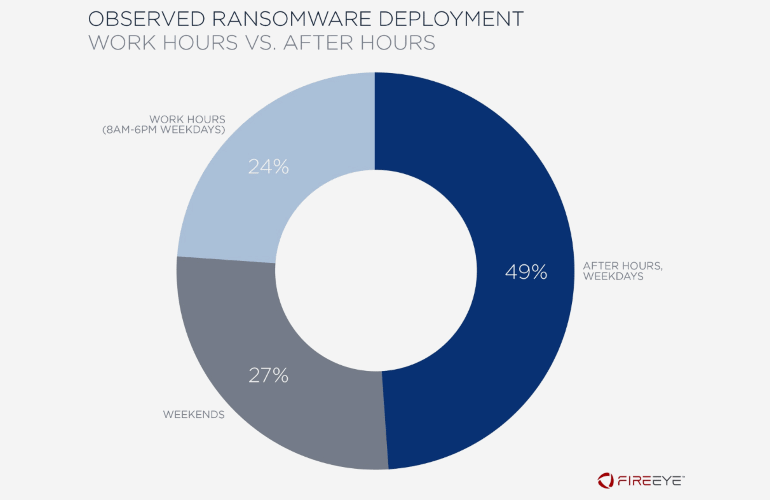

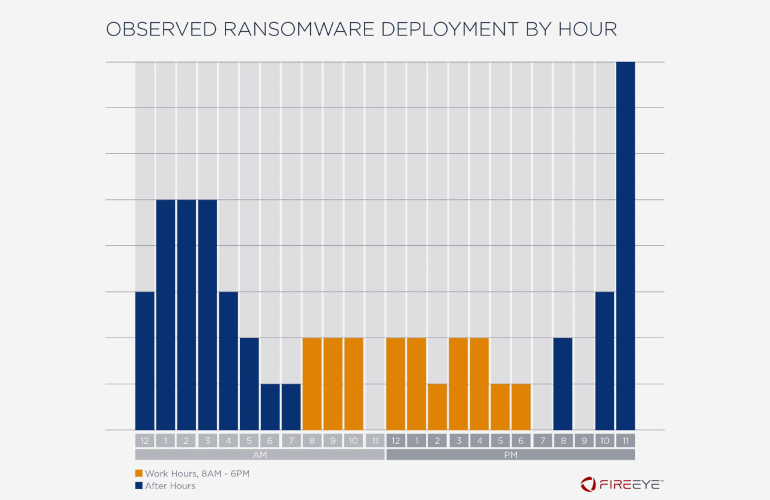

Según un informe publicado por la empresa estadounidense FireEye, 76% de todos los ataques de ransomware en el sector corporativo ocurren fuera del horario laboral: 49% de ellos se graban por la noche entre semana, y otro 27% los fines de semana.

Estos datos se basan en docenas de investigaciones de incidentes de ransomware de 2017 a 2019.

"En 76% de incidentes que revisamos, El ransomware se ejecutó en entornos de víctimas fuera de horario., eso es, en un fin de semana o antes 8:00 soy. o después 6:00 pm. En un dia de semana, utilizando la zona horaria y la semana laboral habitual de la organización víctima. Esta observación subraya que los actores de amenazas continúan trabajando incluso cuando la mayoría de los empleados no lo hacen”., — dicho Especialistas en FireEye.

Esta estadística es fácilmente explicable., y en la mayoría de las empresas simplemente no hay personal de TI que esté de guardia por la noche y los fines de semana.. Así que, si no hay nadie que responda rápidamente al ataque, entonces los atacantes tienen buenas posibilidades de que el proceso de cifrado tenga tiempo de finalizar sin problemas en las máquinas de la red de la empresa..

Los investigadores escriben que, como una regla, Los operadores de ransomware penetran previamente en las redes empresariales. (como, por ejemplo, in the case of an attack on Epiq Global), luego dedique tiempo a movimientos laterales para obtener acceso al número máximo de estaciones de trabajo, y solo entonces instale manualmente el malware en todos los sistemas e inicie el proceso de cifrado.

"En otros casos, Los atacantes vincularon la implementación de ransomware con las acciones del usuario.. Por ejemplo, en 2019 Incidencias en empresas de comercio minorista y servicios profesionales., Los atacantes crearon un objeto de política de grupo de Active Directory para desencadenar la ejecución de ransomware en función del inicio y cierre de sesión del usuario”., — explican los especialistas de FireEye.

Según FireEye, el tiempo desde el compromiso inicial hasta el ataque real es en promedio de tres días.

Como se ha mencionado más arriba, Hoy en día, los atacantes inician manualmente los ataques de ransomware., pero no automáticamente: la mayoría de los piratas informáticos controlan cuidadosamente su malware, y elegir cuidadosamente cuándo es el momento más adecuado para atacar y desactivar la red.

Según estimaciones de FireEye, desde 2017 El número de ataques de ransomware dirigidos a personas ha aumentado enormemente. 860%, eso es, ahora este tipo de incidentes afectan a todos los sectores y todas las zonas geográficas, y no sólo empresas de América del Norte.

Los vectores más populares de este tipo de ataques., según el informe, fueron ataques de fuerza bruta a puertos RDP abiertos dirigidos a empleados de phishing, pirated software, ataques desde vehículos, además de utilizar un host infectado para propagar el malware a otros.

La buena noticia es que, especialmente en el caso de infecciones posteriores a un compromiso,, A menudo hay un período de tiempo entre la primera acción maliciosa y la implementación del ransomware.. Si los defensores de la red pueden detectar y remediar el compromiso inicial rápidamente, es posible evitar los importantes daños y costes de una infección de ransomware.