Expertos en ciberseguridad han publicado un informe sobre estadísticas preocupantes de ransomware. una encuesta de 435 Profesionales de ciberseguridad identificaron brechas, malentendidos, y obstáculos relacionados con la seguridad organizacional, prevenir ataques, y eliminar la extorsión. Los analistas concluyen que la mayoría de estas organizaciones probablemente enfrentarán un ataque de ransomware este año, simplemente porque.

¿Qué es el ransomware??

El nombre de este malware se ha repetido demasiado a lo largo de los últimos años.. El ransomware es software malicioso que tiene como objetivo bloquear el acceso a un sistema informático o cifrar archivos hasta que la víctima pague un rescate. Un ciberataque puede causar perturbaciones importantes, perdidas financieras, y posibles violaciones de datos. A lo largo de los últimos 7 años, se convirtió en una gran amenaza para las empresas, particularmente a los datos que poseen.

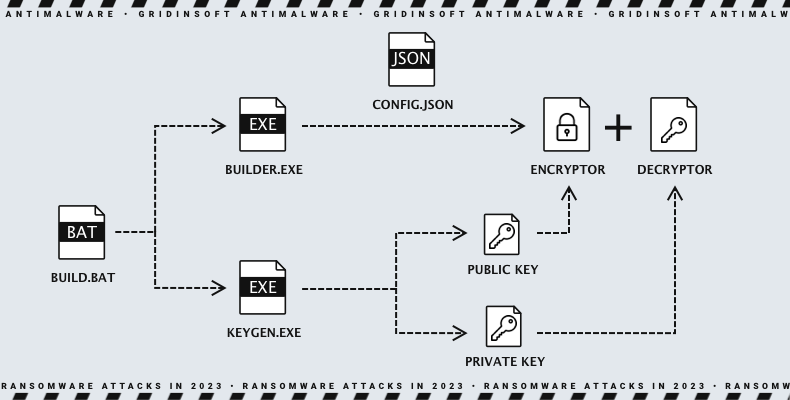

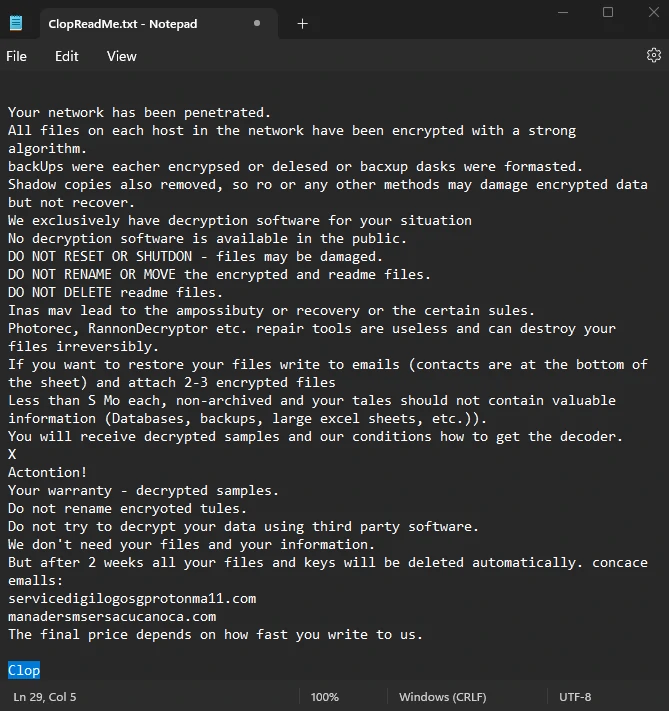

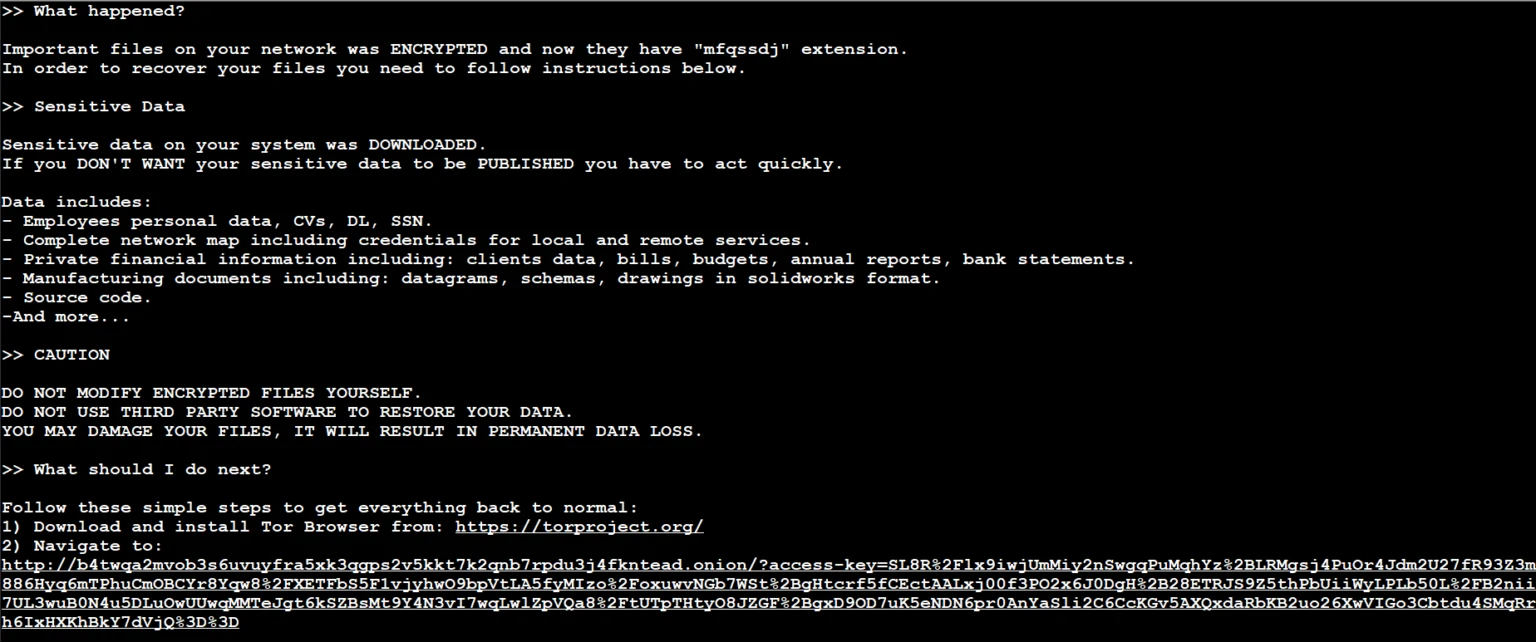

Cuando una red o computadora está infectada con ransomware, el malware normalmente encrypts the victim’s files, haciéndolo inaccesible. Luego, los atacantes exigen el pago de un rescate., generalmente en criptomonedas como Bitcoin, para proporcionar la clave de descifrado o liberar el sistema. Normalmente para ataques a empresas., Los piratas informáticos también roban cualquier dato que puedan conseguir en la red de la empresa.. Piden un rescate aparte para evitar publicarlo también. Algunas bandas practican el chantaje a la empresa, amenazando con publicar los hechos del incidente de seguridad.

El ransomware puede propagarse a través de varios medios, including email attachments, descargas maliciosas, o explotando vulnerabilidades en los sistemas informáticos. Una vez que el ransomware obtiene acceso a un sistema, cifra rápidamente archivos, haciéndolos ilegibles sin la clave de descifrado.

El ransomware más peligroso:

Algunas familias de ransomware notorias que han causado daños e interrupciones importantes en los últimos años incluyen:

BloquearBit

El grupo LockBit es una banda notoria de actores de amenazas que han estado propagando su ransomware desde 2019. Están constantemente actualizando su malware. para que sea más difícil detenerse. El grupo también es conocido por su presencia en los medios: con frecuencia dan entrevistas y participan en foros de discusión.. El grupo Conti se disolvió en 2022. Después de eso LockBit se ha convertido en un actor destacado en el mercado, responsable de más 40% de todos los ataques a veces. Aunque este número varía, Se encuentran entre las bandas de ciberdelincuentes más exitosas..

LockBit debe su éxito a su ransomware y software adicional que facilita los ciberataques. Estos programas garantizan la seguridad, rápido, y cifrado confiable y exfiltración de archivos. Inicialmente, El software de exfiltración de datos y ransomware de LockBit ya era el más rápido. Sin embargo, con actualizaciones periódicas, Los piratas informáticos lo hicieron aún más rápido con el tiempo.. En comparación, ningún ransomware ampliamente utilizado es tan eficiente, except for the Rorschach ransomware, que cuenta con un cifrado más rápido. Además de acelerar el cifrado y la exfiltración, Las actualizaciones mejoran la infraestructura de red y los programas de recompensas por errores..

Sociedad de vicios

La Vice Sociedad es una invasión con base rusa, exfiltración, y grupo de extorsión. El grupo se dio a conocer por primera vez en 2021. Se centran principalmente en el sector educativo.( universidades, colegios, y escuelas). En algunas formas, este grupo RaaS está por delante de Lock Bit.

El FBI, Centro de análisis e intercambio de información entre varios estados (MS-ISAC), y Agencia de Infraestructura y Ciberseguridad (CISA) emitió una aviso conjunto esta semana advertencia que el Vice Society ha comenzado a apuntar a la educación estadounidense sector con ataques de ransomware más que otros sectores.

cl0p

Cl0p es una banda de ransomware que cifra archivos en las computadoras que infecta utilizando una clave pública RSA de 1024 bits y cifrado RC4 con 117 bytes de la clave. Una de las principales formas en que se propaga Clop es through spear phishing, que implica enviar un correo electrónico con un archivo adjunto malicioso. El archivo adjunto tiene un certificado que lo hace parecer legítimo ante los sistemas de protección., haciendo que sea más difícil de detectar. Además del ransomware, la carga útil a menudo incluye un gusano SDBOT que roba información.

Según un tweet de Microsoft Security Intelligence, Tempestad de sangría (también conocido como ELBRUS y FIN7), un grupo de ciberdelincuentes motivado por ganancias financieras, se ha vuelto activo después de una larga inactividad. En abril 2023, were seen using the Clop ransomware en ataques oportunistas, marcando su primera campaña de extorsión desde finales 2021. Además, se ha descubierto que FIN7 ha comenzado a utilizar un nuevo tipo de malware llamado Clop, que se puede detectar en archivos de Microsoft.

Gato negro

ALPHV, o BlackCat es un grupo de extorsión que existe desde noviembre 2021. Específicamente, es un ransomware-como-servicio (RaaS) operación y una de las operaciones RaaS más sofisticadas disponibles actualmente. BlackCat ransomware está diseñado para ser difícil de eliminar y puede intentar desactivar el software antivirus u otras medidas de seguridad. También puede alterar los archivos y la configuración del sistema para garantizar que persista., haciendolo más difícil recuperarse del ataque.

BlackCat utiliza correos electrónicos o enlaces a sitios web infectados con malware para atraer a víctimas desprevenidas. Una vez que infecta un sistema, se propaga rápidamente por toda la red. esta amenaza también emplea el «triple extorsión» técnica, dónde Los atacantes roban una copia de la víctima. datos y cifrarlos en su máquina. Por lo tanto, Es esencial estar alerta y tomar precauciones para protegerse contra tales ataques..

Real

Royal Ransomware fue descubierto en 2022, y rápidamente comenzó a aparecer en los titulares de los boletines. Ha evolucionado rápidamente desde entonces y se ha convertido en una de las campañas de ransomware más peligrosas del año.. El grupo responsable de ello., desarrollador-0569, ha estado apuntando a muchas víctimas y ha exigido grandes sumas de dinero que van desde $250,000 a $2 millones por compromiso. En noviembre 2022 solo, agregado 43 nuevas víctimas a su lista.

Un tipo de ransomware llamado «en zeón» Fue visto por primera vez en septiembre del año pasado. pero luego renombrado «Real». Es posible que haya estado activo desde enero. 2022. Inicialmente, usó un cifrador llamado BlackCat pero luego cambió a su cifrador, que produjo notas de rescate similares a las utilizadas por Conti. Después del cambio de nombre, Royal comenzó a utilizar su cifrador para generar notas de rescate.

Es importante tener en cuenta que el panorama de amenazas evoluciona constantemente., y periódicamente surgen nuevas variantes de ransomware. Por lo tanto, para mantenerse actualizado sobre los últimos desarrollos y los tipos de ransomware más dañinos cada año, Es recomendable seguir fuentes confiables sobre ciberseguridad y mantenerse informado sobre los acontecimientos actuales en esta industria.

Principales hallazgos del Informe Ransomware en el año en curso:

- Muchos encuestados (77%) tener una creencia equivocada que sus solución de seguridad para terminales (EDR) puede proteger eficazmente sus servidores contra ataques de malware, lo cual indica Exceso de confianza en sus capacidades de detección de ataques..

- Muchos encuestados tienen expectativas poco realistas sobre el tiempo de recuperación después de un ciberataque.. Según estudios, Por lo general, lleva semanas o incluso meses recuperarse por completo., pero 35% de los encuestados cree que pueden recuperarse en tan solo unos días.

- Una encuesta demostró que 76% de los encuestados tenían mucha confianza en la capacidad de su organización para prevenir ataques. Aún, solamente 35% confiaban en su capacidad para recuperar datos después de haber sido bloqueado o cifrado por ransomware.

- Un porcentaje significativo de personas informaron que su información financiera (69%), Información al cliente (61%), e información de los empleados (56%) están en riesgo.

Basado en estos hallazgos, los investigadores enfatizan pasar de un enfoque puramente preventivo, como EDR, a un nivel más multinivel, estrategia integral, incluida la rápida contención de los ataques en curso. Como resultado, Las organizaciones pueden limitar los daños y reducir el tiempo de recuperación. mediante la implementación de soluciones que puedan cerrar rápidamente los ataques activos protegiendo mejor sus datos valiosos, operaciones, y reputación.

EDR/XDR es ineficaz?

EDR y XDR son soluciones de ciberseguridad diseñadas para investigar, detectar, y responder a incidentes y amenazas de seguridad en el entorno de red de una organización.

Brevemente sobre EDR y XDR

EDR focuses on monitoring and protecting puntos finales individuales, como portátiles, escritorios, servidores, y dispositivos móviles. Implica instalar agentes livianos en puntos finales que recopilan y analizan datos sobre eventos del sistema, procesos, tráfico de red, y comportamiento del usuario. Las soluciones EDR brindan visibilidad en tiempo real de las actividades de los terminales, detectar y responder a comportamientos sospechosos o maliciosos, y facilitar la investigación y remediación de incidentes.

XDR se basa en las capacidades de EDR por integrar y correlacionar datos de múltiples fuentes de seguridad en todo el entorno de red de la organización. Va más allá de los puntos finales e incluye datos de dispositivos de red., servicios en la nube, puertas de enlace de correo electrónico, y otras decisiones de seguridad. Como sistema de deteccion de intrusos, cortafuegos, y puertas de enlace web seguras.

Así que lo que?

La opinión sobre La ineficacia de EDR/XDR es algo cierta, pero la respuesta más extendida suena diferente. “EDR/XDR sin sistemas auxiliares que amplíen la visibilidad y aumenten la velocidad de respuesta en el entorno protegido no son efectivos" - De eso se trata. Las empresas suelen pensar que basta con tener un software importante de la extensa lista de dispositivos de seguridad disponibles.. Éste, sin embargo, No es cierto, al menos para los modernos., panorama de amenazas rápidas.

Fuentes de información adicionales ayudan a las soluciones de protección a comprender mejor lo que sucede dentro de la red.. Tiempo de inicio de sesión anómalo, acceder al directorio de red que nunca antes se había tocado, conectándose al servidor externo desconocido – todas estas cosas deberían levantar sospechas. Y lo hacen –si hay una análisis del comportamiento del usuario (UBA) solución que corre junto con una protectora. Cosas como la orquestación de seguridad, automatización y respuesta (REMONTARSE) también va a Permitir una respuesta más rápida y completa a una amenaza.. Es como darle a sus guardias acceso a CCTV y al control centralizado de cerraduras de puertas, y sin ellos., tendrán una capacidad debilitada para proteger su propiedad.

Cómo evitar el ransomware?

- Mejorar la ciberseguridad, Es importante limitar la superficie de ataque bloqueando el acceso a aplicaciones internas desde Internet y Minimizar el número de componentes vulnerables..

- Prevenir infracciones, a Se debe implementar una arquitectura de proxy nativa de la nube. Examinar minuciosamente todo el tráfico en línea y a escala y aplicar políticas de seguridad coherentes..

- Conectando usuarios directamente a las aplicaciones en lugar de la red, puede evitar el movimiento lateral mientras emplea el engaño y la segregación de la carga de trabajo para contener las amenazas..

- Inspeccionar todo el tráfico vinculado a Internet, incluyendo canales cifrados, es crucial para prevenir el robo de datos. Soluciones de detección y respuesta de red encajará perfectamente para ese propósito.

- Manténgase informado sobre las últimas amenazas e infórmese a usted mismo y a su equipo sobre prácticas seguras en línea. Tenga cuidado al compartir información confidencial en línea o con personas desconocidas.

- Implementar la segmentación de la red.: Separe su red en segmentos o zonas para limitar la propagación del ransomware en su infraestructura. Por aquí, si un segmento se infecta, No afectará a toda la red..

- Realizar auditorías de seguridad periódicas.: Realizar evaluaciones de seguridad y vulnerabilidad para identificar y abordar posibles debilidades del sistema y de la red..

Adoptar estas medidas preventivas, practicar una buena higiene en materia de ciberseguridad, y mantenerse alerta puede reducir significativamente el riesgo de ser víctima de un ataque de ransomware.