Los expertos investigan la actividad del grupo de ransomware Akira, que ha comprometido al menos 63 organizaciones desde marzo 2023, dirigido principalmente a pequeñas y medianas empresas. Los analistas de Arctic Wolf creen que Akira puede contar con el respaldo de varias personas asociadas al desaparecido grupo Conti.

Los hackers de Conti trabajan en Akira Ransomware Group

Como se ha mencionado más arriba, Akira ataca principalmente a las pequeñas y medianas empresas, y empresas de todo el mundo se convierten en víctimas del ransomware, aunque los piratas informáticos se centran en objetivos en Estados Unidos y Canadá. La pandilla generalmente se infiltra en los sistemas Windows y Linux. a través de servicios VPN, especialmente si los usuarios no han habilitado la autenticación multifactor. Para tener acceso a las víctimas’ dispositivos, los atacantes utilizan credenciales comprometidas, que probablemente comprar en la web oscura.

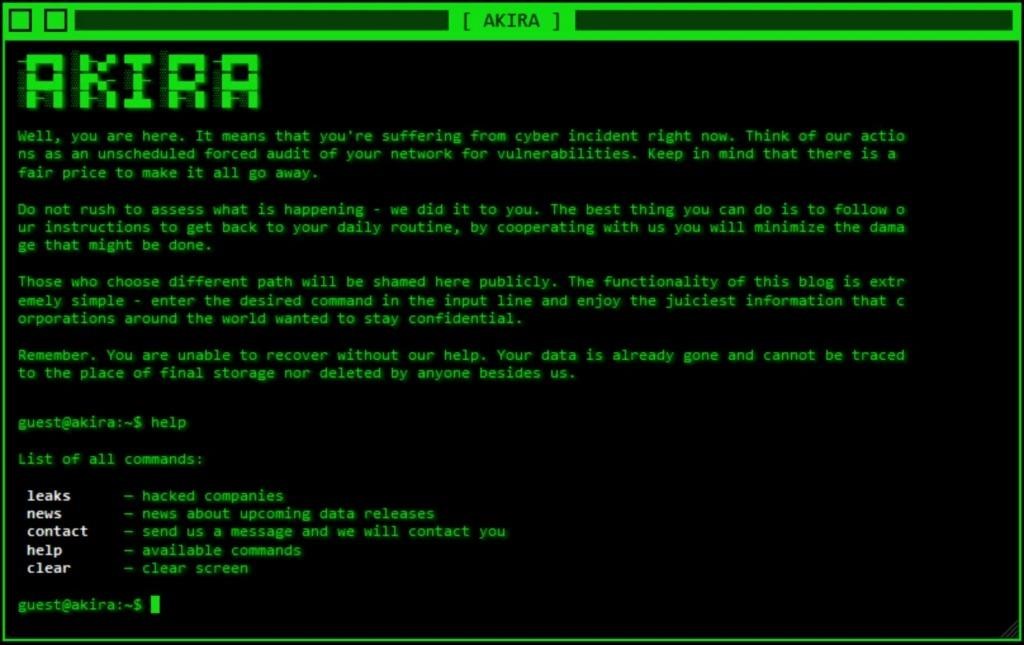

Una vez que el sistema está infectado, Akira busca eliminar copias de seguridad que puedan usarse para restaurar datos, y luego el ransomware cifra los archivos con extensiones específicas, añadiendo la extensión “.akira” a cada uno de ellos. La nota de rescate que los atacantes dejan en el sistema está escrita en inglés, pero contiene muchos errores. en este mensaje, El grupo afirma que no quieren causar daños económicos graves a la víctima., y el importe del rescate se determinará en función de los ingresos y ahorros de la empresa afectada. Generalmente Akira exige un rescate de entre $200,000 y $4,000,000.

Los expertos señalan que Akira usa «doble extorsión» táctica, no sólo cifrar a las víctimas’ datos, pero también robar información de sistemas comprometidos antes del cifrado. Después de eso, Los atacantes amenazan con publicar o vender estos datos a otros delincuentes si no reciben un rescate..

El ransomware Akira es en muchos aspectos similar al ransomware Conti que fue cerrado hace un año, los investigadores dijeron. El malware ignora los mismos tipos de archivos y directorios., y utiliza un algoritmo de cifrado similar. Pero hay que tener en cuenta que a principios de 2022, las fuentes de Conti fueron hechos disponible públicamente, y ahora la atribución de ataques se ha vuelto más difícil.

En junio, Avast investigadores publicó datos similares sobre la probable conexión de Akira con Conti, diciendo que los creadores del nuevo ransomware eran al menos «inspirado en los códigos fuente filtrados de Conti.»

Hubo otras noticias sobre los miembros de Conti.’ actividades posteriores a la disolución del grupo. Operadores de Conti participaron en ataques a empresas ucranianas. Vale la pena señalar que a principios de este mes, Avast lanzó un herramienta de descifrado gratuita para archivos afectados por ataques de Akira. Hasta ahora, la herramienta solo funciona en Windows, y después de su lanzamiento, Los operadores de malware cambiaron el procedimiento de cifrado para evitar la recuperación gratuita de archivos..

Investigadores del lobo ártico, a su vez, se centró en el análisis de blockchain y encontró tres transacciones sospechosas en las que los usuarios de Akira transfirieron más de $600,000 a direcciones relacionadas con Conti. Según los expertos, Dos carteras descubiertas ya estaban vinculadas a la dirección de Conti., y uno de ellos recibió pagos de varias familias de extorsionadores.