Los analistas de Microsoft han notado que el corredor de acceso, que la empresa rastrea como DEV-0206, está utilizando el gusano Raspberry Robin de Windows para implementar el cargador de malware en redes donde también se detectan rastros de actividad maliciosa por parte de Evil Corp..

Déjame recordarte que también escribimos eso. La compañía austriaca DSIRF Estaba vinculado a la nudoso Grupo Hack y el Bajo cero malware, y también eso Los expertos encuentran similitudes entre BloquearBit y Materia Negra.

Déjame recordarte que el mes pasado, investigadores descubrió la presencia del gusano Raspberry Robin en las redes de cientos de organizaciones de diversas industrias, algunos de los cuales trabajaban en los sectores de tecnología y manufactura. Aunque Microsoft observó cómo el malware se vincula a direcciones en el Colina red, los atacantes’ los objetivos seguían siendo desconocidos, ya que aún no tenían acceso a sus víctimas’ redes.

El malware Raspberry Robin fue encontrado por primera vez por analistas de canario rojo. En la primavera de este año, se supo que el malware tiene las capacidades de un gusano, se propaga mediante unidades USB, y ha estado activo desde al menos septiembre 2021. Compañía de seguridad Sekoia incluso observó cómo se utilizaba el malware Qnap NAS dispositivos como servidores de control en noviembre del año pasado.

Mientras los hackers no hicieron nada, Microsoft calificó la campaña como de alto riesgo., dado que los atacantes podrían descargar e implementar malware adicional en las víctimas’ redes en cualquier momento y elevar sus privilegios.

Ahora, Los investigadores finalmente han visto los primeros signos de cómo los piratas informáticos pretenden explotar el acceso han ganado a sus victimas’ redes con el Raspberry Robin.

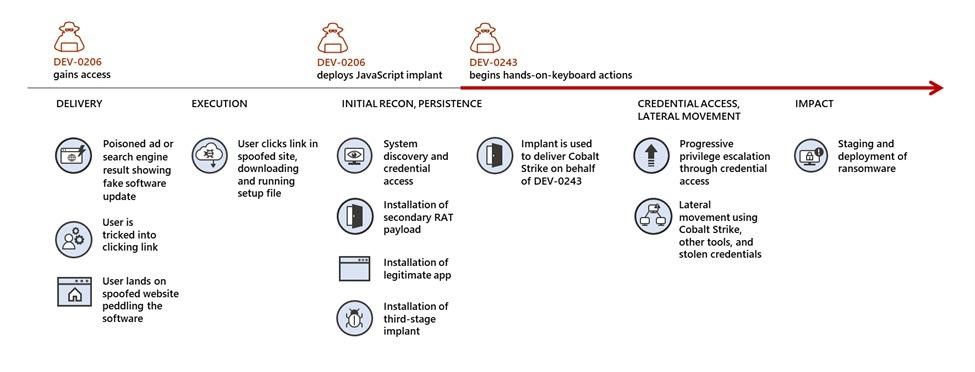

Lo antes mencionado DESARROLLO-0206 es el nombre en clave de un agente de acceso que implementa el malware FakeUpdates en las máquinas víctimas, obligar a la víctima a descargar actualizaciones falsas del navegador como archivos ZIP. Este malware esencialmente funciona como un conducto para otras campañas maliciosas y atacantes que utilizan el acceso adquirido desde DESARROLLO-0206 para distribuir sus cargas útiles. Así que, el notado Golpe de cobalto cargadores, aparentemente, están asociados con el DESARROLLO-0243 grupo, mejor conocido como Corporación malvada.

En junio 2022, Los expertos en ciberseguridad notaron que Evil Corp pasó a utilizar el ransomware LockBit para evitar sanciones previamente impuestas por la Oficina de Control de Activos Extranjeros del Departamento del Tesoro de EE. UU. (OFAC). Se suponía que el uso de recursos ajenos y esta nueva táctica permitiría a los piratas informáticos dedicar el tiempo ahorrado a desarrollar su propio malware para ampliar sus operaciones..