Con mayor trabajo remoto, Los equipos de TI utilizan herramientas de acceso remoto para gestionar los dispositivos de la empresa y garantizar operaciones fluidas. Las conexiones de escritorio remoto son muy atractivas para los piratas informáticos, con un promedio de más 37,000 intentos desde múltiples direcciones IP diariamente. Estos ataques suelen ser automatizados., pero una vez que los piratas informáticos obtienen las credenciales de acceso, buscan manualmente archivos críticos o confidenciales. Una de esas herramientas es el Protocolo de escritorio remoto (PDR), un protocolo de Microsoft que permite a los administradores acceder a las computadoras de escritorio. Sin embargo, porque le da control total al usuario. También puede ser un punto de vulnerabilidad para posibles amenazas a la seguridad.. Esto es lo que provocó su uso extensivo para la emulación de objetivos., o en otras palabras, Creación de honeypot RDP.

¿Qué es el protocolo de escritorio remoto? (PDR)?

Remote Desktop Protocol (RDP) – un estándar técnico que permite el uso remoto de computadoras de escritorio. Entre los protocolos disponibles para software de escritorio remoto, PDR, Arquitectura informática independiente (ICA), y computación en red virtual (VNC) son los más utilizados. Microsoft lanzó inicialmente RDP, que es compatible con la mayoría de los sistemas operativos Windows. Pero también se puede utilizar con sistemas operativos Mac..

¿Qué es un Honeypot??

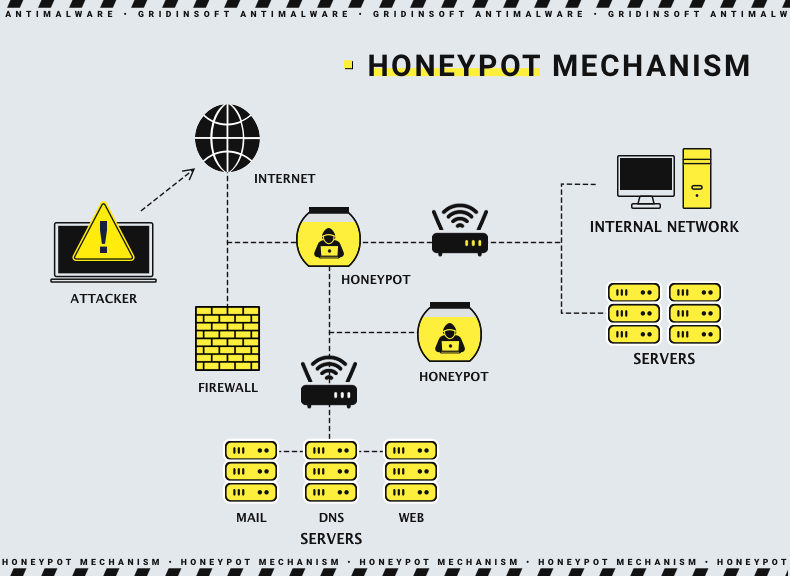

Tarro de miel – es un sistema configurado en el punto final para monitorear las conexiones entrantes y las actividades de las aplicaciones. Imita el punto final original. para detectar posibles actividades maliciosas y habilitar sistemas de seguridad y expertos para tomar contramedidas. Ejemplos de honeypots incluyen servidores internos., computadoras en red, y servidores de sitios web que pueden atraer a los ciberdelincuentes.

El propósito de un honeypot es para desviar y distraer a los atacantes lejos de los sistemas críticos reales y al mismo tiempo proporciona información valiosa sobre su comportamiento, técnicas, y motivos. Las organizaciones pueden mejorar su seguridad examinando las tácticas, técnicas, y procedimientos (TTP) utilizado por atacantes. Les ayuda a reconocer amenazas potenciales.. Como puedes suponer por el nombre, El honeypot RDP es aquel que se asemeja a una conexión normal a través del protocolo de escritorio remoto.

piratas informáticos’ Ataques a RDP Honeypot

Mediante un experimento utilizando honeypots de alta interacción con conexión RDP accesible desde la web pública, Ir seguro, una empresa de respuesta y búsqueda de amenazas con sede en EE.UU.. y Canadá, Han descubierto que los atacantes operan dentro de un horario diario., muy parecido a trabajar en horario de oficina. Más de tres meses, el Los investigadores registraron casi 3.5 millones de intentos de inicio de sesión a su sistema honeypot RDP, destacando la naturaleza implacable de estos atacantes.

Qué dicen los expertos?

Investigadores en ciberseguridad informan que el Los honeypots están directamente vinculados a un programa de investigación. exponer a los criminales’ Estrategias que podrían ayudar a prevenirlos en el futuro.. Entre julio 1 y septiembre 30, 2022, el honeypot atacó 3,427,611 veces de encima 1,500 Direcciones IP. Los investigadores nombraron el sistema para atraer a los atacantes para que los delincuentes pensaran que era parte de la red del banco..

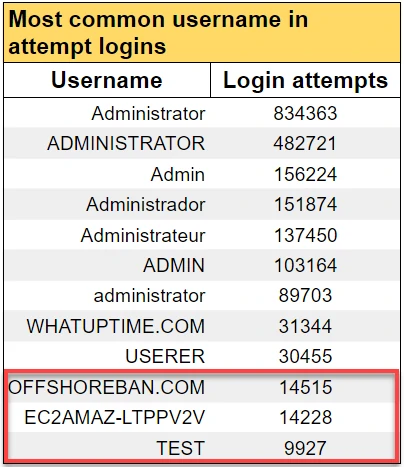

Los intentos de comprometer el sistema eran predecibles, involucrando ataques de fuerza bruta que dependían de múltiples diccionarios. El nombre de usuario más utilizado fue "Administrator", junto con variaciones como versiones abreviadas, idiomas diferentes, o casos de letras. En aproximadamente 60,000 instancias, El perpetrador realizó una investigación preliminar antes de intentar para descubrir la información de inicio de sesión correcta y nombres de usuario probados que no pertenecían al conjunto dado.

En la imagen de arriba, Los investigadores encontraron tres nombres de usuario únicos. asociado con el sistema honeypot – los nombres del certificado RDP, el anfitrión, y el proveedor de alojamiento. Estos nombres de usuario aparecieron entre los primeros 12 nombres de intentos de inicio de sesión, lo que indica que algunos piratas informáticos no estaban probando irreflexivamente las credenciales de inicio de sesión, sino que estaban recopilando información sobre la víctima de antemano.

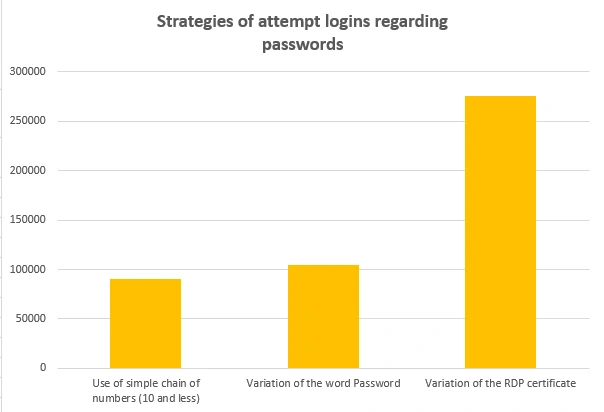

Los investigadores también descubrieron que el system had collected password hashes y fue capaz para descifrar a los más débiles. Sus hallazgos revelaron que la estrategia más común utilizada por los piratas informáticos fue crear variaciones del certificado RDP., seguido de variaciones de la palabra "password" y cadenas simples de hasta diez dígitos.

Interesantes estadísticas de RDP Honeypot

Vale la pena señalar que el nombre del certificado RDP solo se usó en Intentos de ataque de honeypot RDP desde direcciones IP en China (98%) y Rusia (2%). Sin embargo, Esto no implica necesariamente que los atacantes sean de estos países, sino que utilizan infraestructura en estas regiones.. Otra observación es que un número significativo de atacantes (15%) empleó miles de contraseñas en combinación con solo cinco nombres de usuario.

Entonces que?

Toda esta información ofrece una visión bastante clara de lo que está sucediendo en el panorama de amenazas moderno.. A pesar de las numerosas otras formas de infectar el sistema, Los hackers todavía prefieren RDP. La tecnología es fácil de explotar., aun asi los atacantes no calificados realizarán el ataque bien. Utilidades de fuerza bruta y las bases de datos con credenciales son fácilmente accesibles. Y tal popularidad es una razón sencilla para garantizar que sus conexiones RDP sean seguras..

Hay varias maneras de mitigar vulnerabilidades RDP conocidas, y el más fácil de ellos es cerrar el puerto vulnerable de este protocolo de red. Aunque podría haber soluciones más convenientes y flexibles, considere leer nuestra investigación sobre cómo proteger el protocolo RDP..