En marzo 2024, Los analistas de amenazas detectaron un nuevo grupo de ransomware., llamado ransomware rojo. El grupo, que inició sus actividades durante los últimos días de grupos destacados como Lockbit y ALPHV, ha establecido rápidamente una presencia en el ciberespacio.

¿Quién es el ransomware rojo??

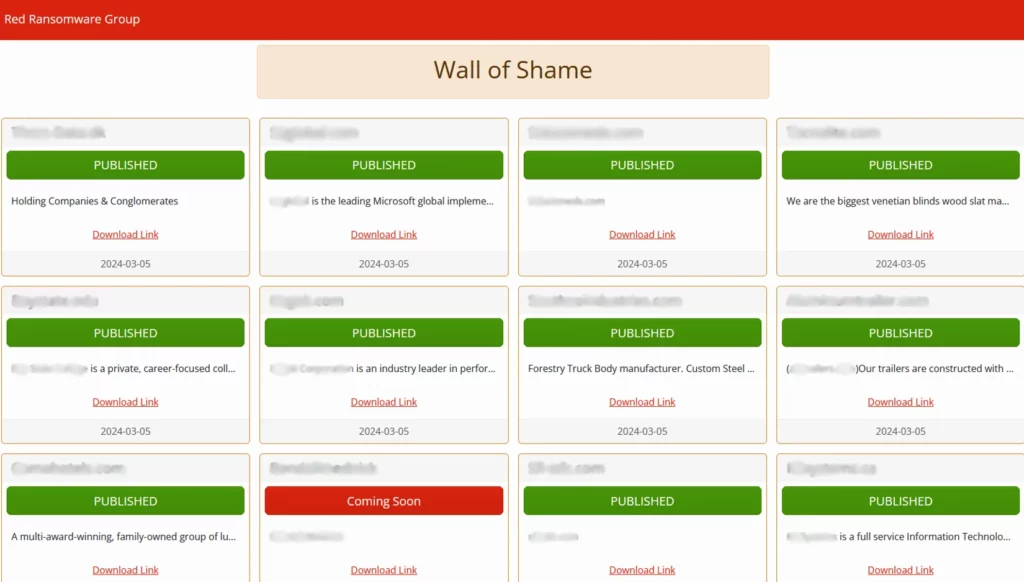

ransomware rojo, también conocido como Red CryptoApp, se reveló por primera vez en marzo 5, 2024, llamando inmediatamente la atención sobre sus actividades publicando los datos de 11 víctimas en un Sitio de fuga de la red oscura ellos llamaron «Muro de la verguenza». La investigación original destapa el uso de técnicas clásicas de extorsión, pero con utilización de enfoques tecnológicos modernos, incluyendo IA para la negociación. El espectáculos del grupo ransomware un alto grado de premeditación al publicar los datos de todas las víctimas al mismo tiempo. Se cree que esto se hizo en breve para aumentar la presión psicológica sobre objetivos futuros..

(Todos los datos de las víctimas se almacenan en un «Proyectos de datos» Carpeta archivada en formato ZIP junto con el nombre de cada víctima.)

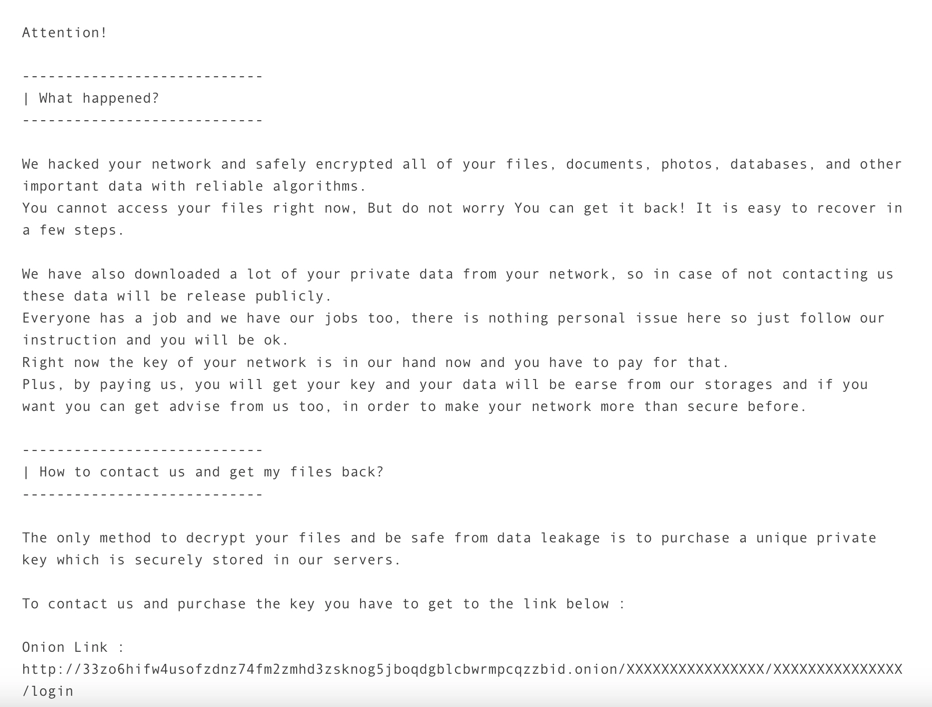

La nota de rescate utilizada por el grupo Red CryptoApp:

Víctimas del ransomware rojo

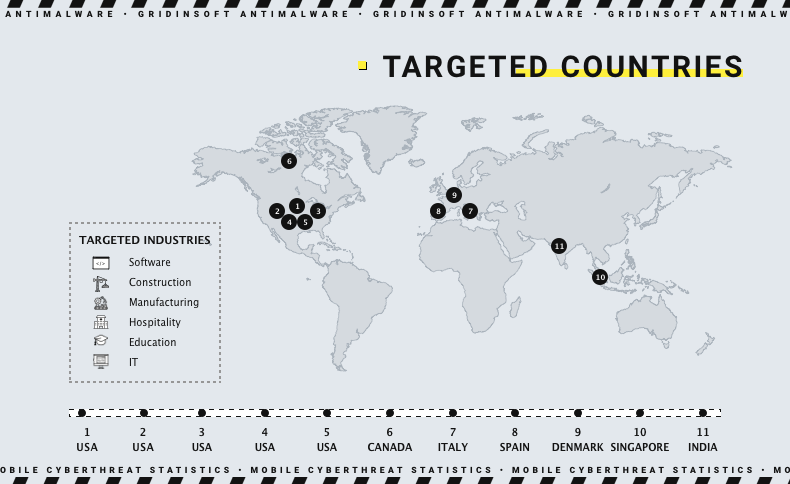

El perfil de las víctimas de Red Ransomware muestra que seleccionan sus objetivos en sectores y países específicos., sugerir una estrategia de selección de objetivos específica. Las principales víctimas son empresas de Estados Unidos, de un paquete completo de diferentes sectores económicos, incluyendo educación y legal. Aparte de las empresas estadounidenses, Los piratas informáticos también enumeraron víctimas de Canadá., Singapur, México, España, Italia, India, y dinamarca.

¿Cómo funciona Red Ransomware??

El grupo Red Ransomware utiliza varias técnicas para piratear y controlar sistemas específicos. Cada ataque es una grave amenaza para las organizaciones de diversas industrias..

Acceso inicial

Red Ransomware comienza su ataque infectando sistemas usando correos electrónicos de phishing o explotando vulnerabilidades en software. Todos los archivos de usuario obtienen una nueva extensión .REDCryptoApp y no se puede acceder sin una clave especial. Imagina que en un instante todos tus datos quedan cifrados y son inaccesibles.

Público objetivo

Red Ransomware cubre una amplia gama de objetivos, incluyendo países como Estados Unidos, Canada, Singapur, México, España, Italia, India y Dinamarca. Hasta ahora la tecnología de la información, servicios Legales, hospitalidad, transporte, fabricación, educación, electrónica, y el comercio minorista son los principales objetivos. Sin embargo, Esto insinúa que el grupo selecciona víctimas donde se puede lograr el máximo beneficio financiero..

Negociación de víctimas

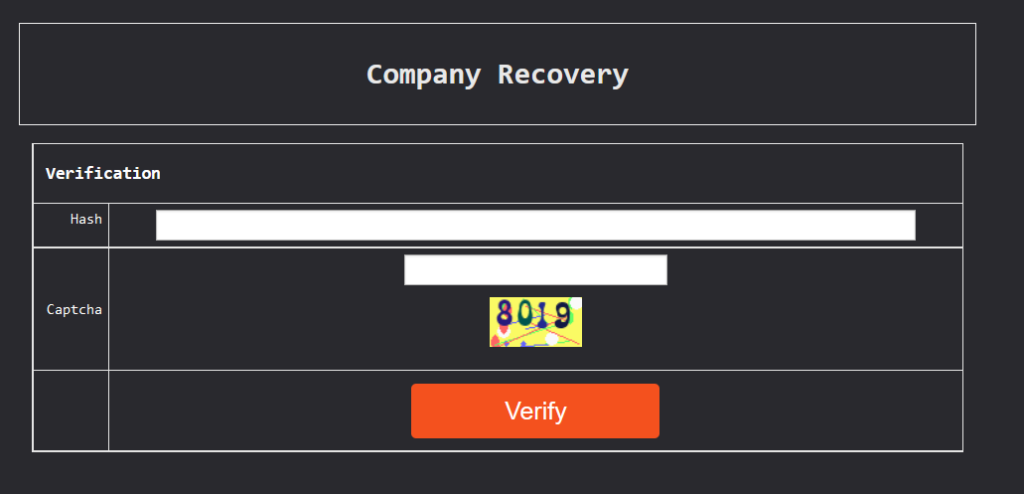

Para contactar a las víctimas, una URL única es proporcionado en la red TOR para negociaciones de rescate. La interfaz de comunicación está bien diseñada.. Hay un panel de inicio de sesión donde las víctimas ingresan un código hash único para acceder a una ventana de chat para negociar.. Y para confirmar, Tienes que resolver un captcha para acceder al chat..

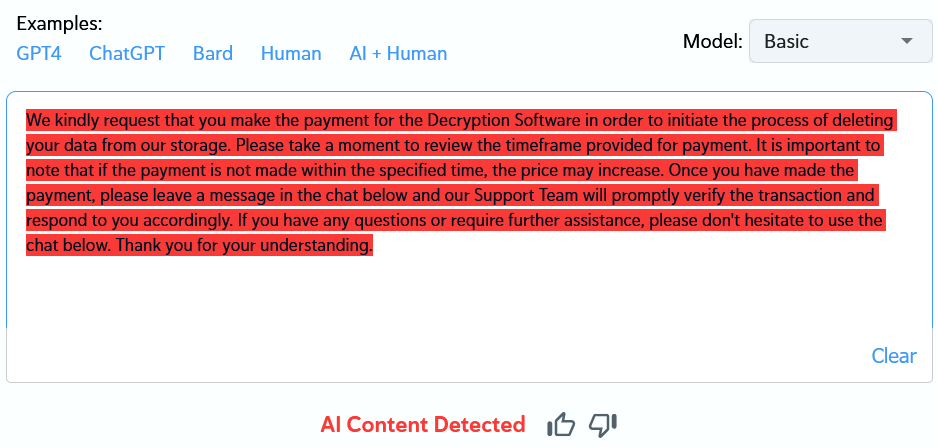

Uso de IA

También, Comunicarse con las víctimas es como hablar con un robot bien sintonizado.. Aparentemente, están usando IA para automatizar la comunicación. Esto les permite dialogar con múltiples víctimas al mismo tiempo..