Los investigadores han descubierto una nueva forma de malware llamada RedEnergy Stealer. Es categorizado como ladrón como ransomware pero no está afiliado a la empresa australiana Red Energy.

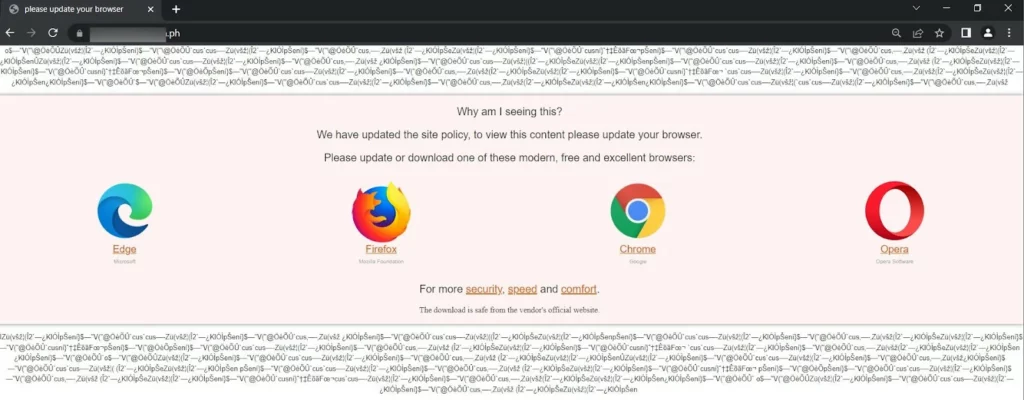

Un malware llamado ladrón RedEnergy utiliza un Táctica furtiva para robar datos confidenciales. desde diferentes navegadores web. Su vía fundamental de difusión. circula actualizaciones falsas – ventanas emergentes y pancartas que incitan al usuario a instalar lo que parece ser la carga maliciosa. RedEnergy también dispone de múltiples módulos que puede realizar actividades de ransomware. A pesar de utilizar nombres de métodos comunes, el malware ha conservado su nombre original. RedEnergy está clasificado como ladrón como ransomware porque it can function as a stealer y ransomware.

¿Qué es el malware RedEnergy??

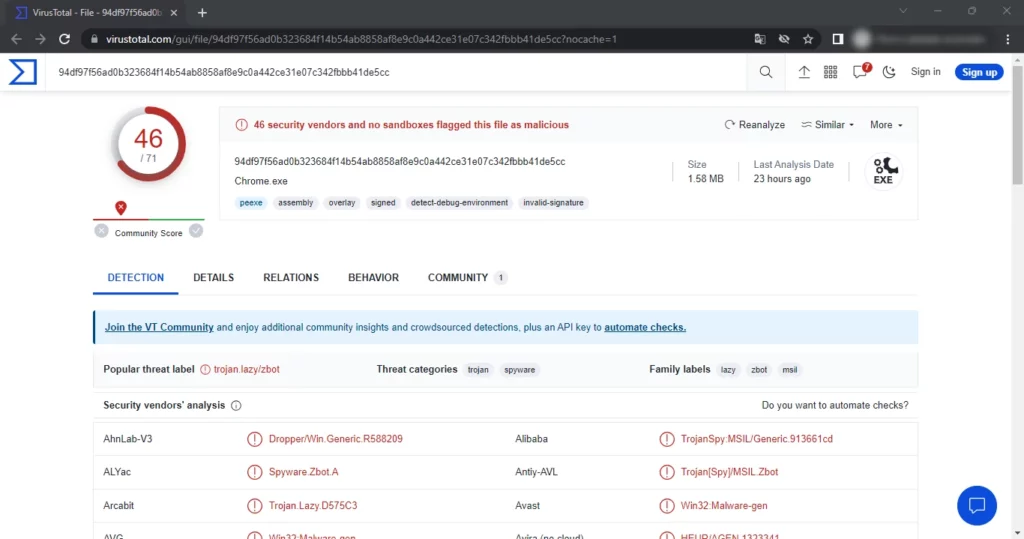

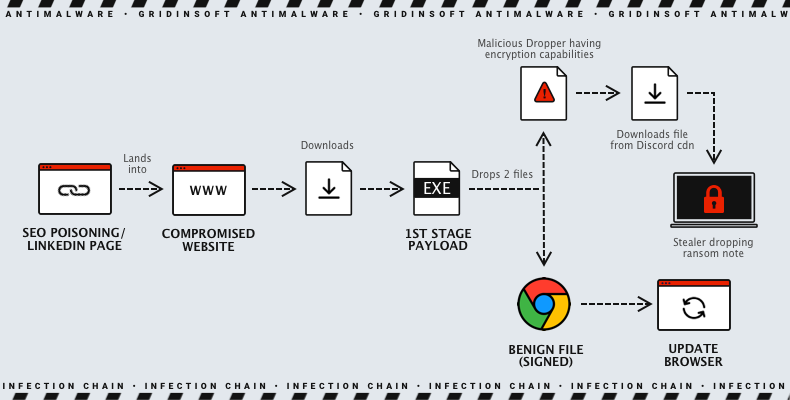

RedEnergy es un malware diseñado para aparecer como una actualización legítima del navegador, engañar a los usuarios para que lo descarguen e instalen. Él imitates well-known browsers como Google Chrome, Borde de Microsoft, Firefox, y ópera, y una vez desencadenado, deposita cuatro archivos (dos archivos temporales y dos ejecutables) en el sistema objetivo. Uno de estos archivos contiene una carga útil maliciosa y inicia un proceso en segundo plano. La carga muestra un mensaje insultante a la víctima una vez ejecutada..

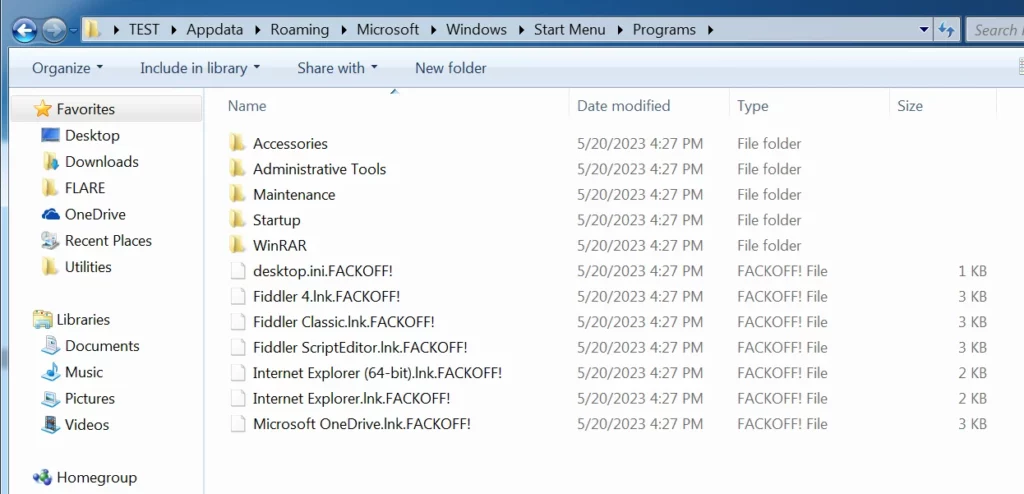

También, RedEnergy es un software malicioso que permanece en un sistema infectado incluso después de reiniciar o apagar. Esto le permite continuar sus actividades dañinas ininterrumpidamente.. Como parte de su operación, también cifra los datos de la víctima y agrega el «.FACKOFF!» extensión a todos los archivos cifrados. Luego exige un pago a la víctima para restaurar el acceso a los archivos mediante un mensaje de rescate. («leer_it.txt«) y cambia el fondo de pantalla del escritorio.

Una de las cosas que hace el ransomware es eliminar datos del disco oculto., lo que significa que cualquier copia de seguridad se borra. Además, El software malicioso cambia el desktop.ini archivo, cual contiene configuraciones básicas para las carpetas del sistema de archivos. Al hacer esto, RedEnergy puede alterar la apariencia de las carpetas, haciendo más fácil ocultar sus actividades en el sistema. Por último, RedEnergy también puede robar datos de diferentes navegadores web, potencialmente dándole acceso a información personal, detalles de registro, Datos financieros, actividades en línea, información relacionada con la sesión, y otros datos esenciales.

Resumen de amenazas

| Nombre | RedEnergy Stealer como ransomware |

| Tipo de amenaza | ladrón de información, Secuestro de datos |

| Extensión de archivos cifrados | .FACKOFF! |

| Mensaje exigente de rescate | leer_it.txt |

| Contacto cibercriminal | [email protected] |

| Monto del rescate | 0.005 btc |

¿Cómo funciona el malware RedEnergy??

Esta campaña de amenazas utiliza un Técnica de redirección engañosa para engañar a los usuarios.. Cuando los usuarios intentan acceder al sitio web de la empresa objetivo a través de su perfil de LinkedIn, ellos son enviado sin saberlo a un sitio web malicioso. En este sitio web, Se les pide que descarguen lo que parece ser una actualización legítima del navegador., presentado como cuatro iconos de navegador diferentes. Sin embargo, esto es una trampa, y el usuario desprevenido descarga un archivo ejecutable llamado RedStealer en lugar de una actualización real.

Una campaña de amenaza engañosa utiliza un dominio de descarga engañoso llamado www[.]igrejaatos2[.]org. El dominio aparece como un sitio ChatGpt., pero es falso y tiene como objetivo engañar a las víctimas para que descarguen una versión falsa sin conexión de ChatGpt.. Desgraciadamente, el El archivo zip contiene el mismo ejecutable malicioso. como antes, y las víctimas, sin saberlo, lo adquieren al descargarlo..

Cómo evitar la instalación de RedEnergy Malware?

Los individuos y las organizaciones deben ejercer Extremar precaución al acceder a sitios web., particularmente aquellos vinculados a perfiles de LinkedIn. Verificando actualizaciones del navegador’ autenticidad y desconfiar de descargas de archivos inesperadas son fundamentales para protegerse contra este tipo de campañas maliciosas.

Para prevenir consecuencias negativas., hay varios pasos esenciales a seguir:

- Actualizar su sistema operativo y software periódicamente.

- Es esencial tener cuidado al tratar con archivos adjuntos de correo electrónico o enlaces sospechosos, especialmente de fuentes desconocidas.

- Considere utilizar software antivirus o antimalware confiable para brindar protección adicional y realizar análisis regulares del sistema..

- Evite descargar archivos de sitios web que no sean de confianza y tenga cuidado con los anuncios emergentes o los botones de descarga engañosos que pueden contener contenido dañino..