El mundo digital está viendo un aumento en los ataques de cifrado remoto – un sofisticado ataque de ransomware. Aunque no hay nada nuevo en esta tecnología, Parece un vídeo de YouTube subido hace diez años que ahora mismo está ganando recomendaciones.. En este artículo, veremos las complejidades, evolución, y contramedidas efectivas contra estos ataques.

¿Qué son los ataques de cifrado remoto??

Si sigues la ciberseguridad, probablemente lo sepas El ransomware es una de las amenazas más graves. que enfrentan las organizaciones hoy. Más allá del daño aparente, Este tipo de malware tiene el potencial de paralizar un negocio y, en ausencia de copias de seguridad, destruir irremediablemente toda la información. El 2020 La pandemia contribuyó a la transición a la era de los trabajos remotos.. Empresas de todo el mundo han estado haciendo que sus empleados trabajen desde casa., Adaptar procesos para completar tareas de manera eficiente sin la necesidad de estar físicamente presente en la oficina..

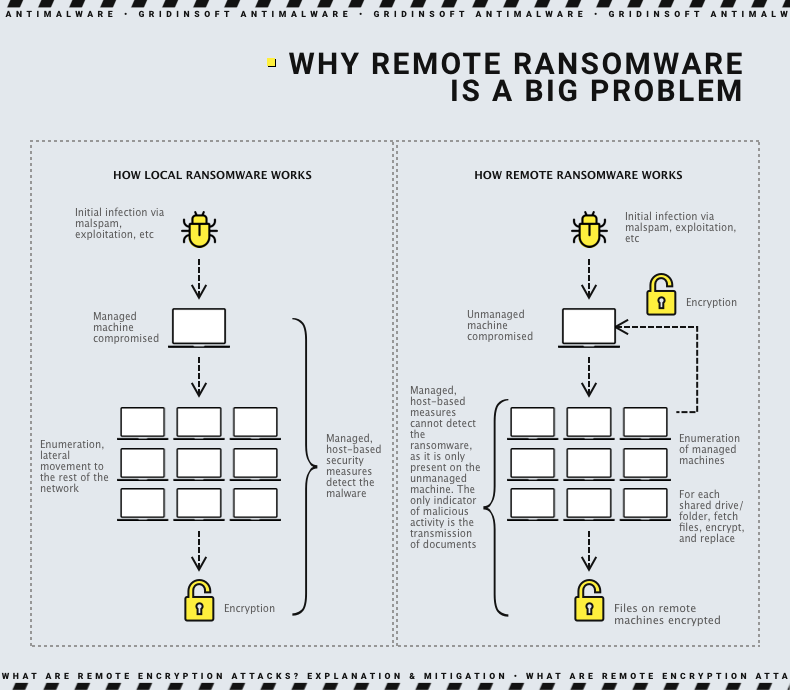

Los atacantes han interpretado este concepto a su manera y utilizan cada vez más el modelo de cifrado remoto en sus ataques.. En una palabra, Los ataques remotos de ransomware ocurren cuando Los atacantes utilizan un dispositivo comprometido para cifrar datos en otros dispositivos en la misma red.. La peculiaridad de este método es que pueden eludir la mayoría de las soluciones de seguridad comunes de una manera bastante sencilla: mediante el uso de un dispositivo que no está bajo su control.

Es bastante común ver a los empleados accediendo a sus puestos de trabajo. from home using remote connections. Éste, exactamente, es lo que les da a los hackers una ventaja tan grande: Las computadoras domésticas o portátiles rara vez son supervisadas por EDR/XDR. u otras soluciones de seguridad. Al ejecutar malware en esta máquina, los adversarios pueden cifrar todo lo que puedan alcanzar en la red corporativa, y permanecer sin ser detectado. Quiere cifrar más archivos? Encuentra otra conexión remota, comprometer el sistema pendiente, enjuague y repita.

Los ataques de cifrado remoto van en aumento

Según el informe, acerca de 60% de los ataques de ransomware implican cifrado remoto. Además, 80% de todos los compromisos provinieron de dispositivos no administrados. En particular, Es utilizado por familias de ransomware como Akira., ALPHV/Gato Negro, Materia Negra, BloquearBit, y real. A propósito, esta tecnología no es nueva, como ya existía CryptoLocker en 2013, que apuntaban a recursos compartidos de red.

Otro punto que contribuye a la dificultad de combatir el ransomware es el uso de lenguajes de programación no tradicionales, el ransomware como servicio (RaaS) modelo, y la elección de sistemas distintos de Windows como objetivos. Además, en la mayoría de los casos, Los operadores lanzan ataques fuera de horario o los fines de semana.. Esto dificulta gravemente los esfuerzos de detección y respuesta a incidentes..

Métodos anti-ransomware

Si bien ningún método garantiza 100% protección contra ransomware, algunos métodos pueden ayudar. El cuerpo debe utilizar un enfoque en capas para la seguridad para reducir el riesgo de ataques de cifrado remotos. Esto incluye medidas básicas., como actualizaciones periódicas de software, formación de los empleados, políticas estrictas de contraseñas, y copias de seguridad de datos periódicas, así como medidas más específicas. Aquí hay un desglose de conceptos y herramientas de ciberseguridad más específicos.:

EDR/XDR

La detección y respuesta de endpoints es una solución enfocado en detectar, investigando, y mitigar actividades sospechosas en hosts y puntos finales. Se utiliza principalmente para Monitoreo continuo y respuesta a amenazas avanzadas.. Como la gestión se realiza desde una posición remota, Se pueden tomar medidas oportunas incluso los fines de semana o fuera del horario laboral..

La detección y respuesta ampliadas van más allá del EDR tradicional. Agrega y correlaciona datos. a través de múltiples capas de seguridad (correo electrónico, puntos finales, servidores, cargas de trabajo en la nube, y redes). Esto también puede automatizar respuestas a través de varias capas de seguridad, aumentar la velocidad y la eficiencia en la mitigación de las amenazas de ransomware.

Honeypots

Los Honeypots son sistemas señuelo o servidores. creado para atraer ciberatacantes. Están diseñados para imitar sistemas naturales con vulnerabilidades para estudiar a los atacantes’ técnicas y comportamientos de ataque. Generalmente, Estos son archivos discretos que activan una alerta si se accede a ellos o se modifican.. Ayudan a detectar ataques de ransomware, pero requieren una acción rápida y una ubicación estratégica para ser efectivos.. Vale la pena señalar que esto supone que el proceso de cifrado ya está en marcha..

Información de seguridad y gestión de eventos.

La tecnología SIEM analiza las alertas de seguridad generadas por aplicaciones y hardware de red. Estos sistemas puede ingerir y procesar los datos detallados de los terminales proporcionados por las soluciones EDR, enriquecer el conjunto de datos de seguridad general. Además, Los potentes análisis de SIEM pueden examinar los datos proporcionados por XDR en el contexto de una seguridad organizacional más amplia, Identificar patrones de ataque complejos que podrían abarcar diferentes dominios.. Esta integración proporciona una visión holística de los eventos de seguridad., lo que lleva a una detección y respuesta de cifrado remotas más efectivas.

Orquestación de seguridad, Automatización, y respuesta

Las tecnologías SOAR permiten a los equipos de seguridad recopilar y monitorear entradas. Estos incluyen datos sobre amenazas y vulnerabilidades de diversas fuentes.. SOAR tiene como objetivo permitir a las empresas responder a incidentes de manera más eficiente y efectiva automatizando las respuestas y reduciendo la complejidad de administrar numerosas herramientas de seguridad..

Restricciones de acceso

Las restricciones de acceso implican controlar quién puede acceder a qué recursos dentro de una red.. Al restringir el acceso, la capacidad del ransomware para moverse lateralmente a través de una red se ve significativamente obstaculizado. Por ejemplo, si el ransomware infecta una parte de la red, Los controles de acceso pueden evitar que se propague a otras partes..