Después de la pandemia, Los trabajos desde casa se volvieron mucho más comunes en todo el mundo.. Muchos predicen que incluso después de que la pandemia disminuya, El trabajo remoto seguirá prevaleciendo en muchos sectores.. Por un lado, trabajar remotamente desde casa es conveniente. Tiene muchos beneficios, pero en la otra mano, También expone a personas y empresas a diversos riesgos de ciberseguridad.. Por eso es importante prestar mucha atención a los aspectos de ciberseguridad del trabajo desde casa.. Siguiendo las mejores prácticas, puede mitigar rápidamente gran parte de las amenazas de ciberseguridad que supone el trabajo desde casa.

7 Mejores prácticas para un acceso seguro al trabajo remoto

El acceso remoto seguro significa utilizar soluciones sólidas y estrategias de seguridad para crear una red a la que solo puede acceder el personal autorizado., no importa donde se encuentren. Esto significa que debe ser impermeable a personas no autorizadas.. Para proporcionar el acceso remoto más seguro posible, Las organizaciones deben trabajar en dos frentes. – tanto a nivel de empleado como de empresa. Podría haber docenas de enfoques diferentes para brindar seguridad, pero mencionaremos sólo los más destacados.

1. Utilice el modelo de confianza cero

Confianza cero es un modelo desarrollado por el ex analista de Forrester John Kinderwag en 2010. Desde entonces, El modelo Zero Trust se ha convertido en el concepto más popular en ciberseguridad.. Las recientes filtraciones masivas de datos no hacen más que reforzar la necesidad de que las empresas presten más atención a la ciberseguridad, y el modelo Zero Trust puede ser el enfoque correcto. Confianza Cero se refiere to the complete absence of trust in anyone – incluso usuarios dentro del perímetro. El modelo implica que cada usuario o dispositivo debe ser revisado antes de acceder a un recurso., tanto dentro como fuera de la red. Con un modelo de confianza cero, La gerencia puede estar segura de que ninguna persona no autorizada tendrá acceso a datos confidenciales.. Es esencial realizar controles periódicamente para determinar si la estrategia está funcionando eficazmente..

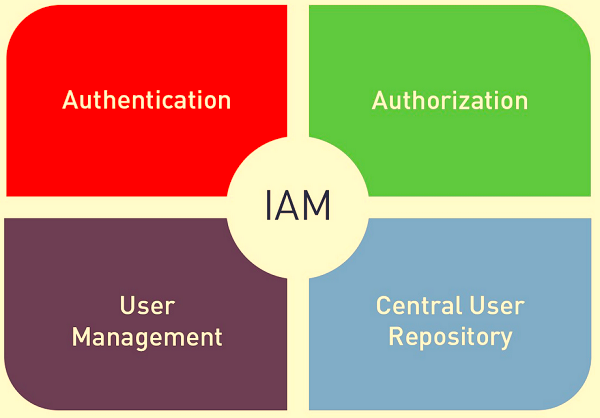

2. Aplicar gestión de identidad y acceso (SOY)

El modelo IAM limita el acceso a la información a los empleados según sea necesario. De este modo, si un empleado no necesita acceso a una información particular, no se les permite acceder a él. en el IAM, Incluso los empleados más confiables no tienen acceso a información que no necesitan para trabajar..

-

Usuarios: La gerencia determinará qué información se debe compartir con cada empleado., y los usuarios son examinados antes de otorgarles acceso a la red.

-

Dispositivos: La empresa determina a los empleados.’ dispositivos para acceder a datos confidenciales. Por ejemplo, La administración puede hacer que solo los dispositivos proporcionados por la empresa puedan acceder a los datos confidenciales de la organización.. Si un empleado intenta acceder a estos datos desde un dispositivo no autorizado, no podrán hacerlo.

-

Ubicación: Una organización solo puede proporcionar acceso a datos confidenciales en áreas específicas. Por ejemplo, usted puede hacer que alguna información confidencial esté disponible only at company headquarters. Esta restricción protege los datos contra el robo o el riesgo de ataques de intermediarios..

-

Contenido: El modelo IAM no sólo restringe el acceso a los datos sino que también puede limitar el acceso de los usuarios a sitios web específicos., como sitios que no son HTTPS o sitios que pueden facilitar actividades de phishing, como juegos de apuestas o sitios web para adultos.

-

Red: La organización puede exigir que los empleados que trabajan de forma remota utilicen the company’s virtual private network (vpn) u otras redes seguras. Sin embargo, una red no segura puede dejar a la organización vulnerable a un atacante en el medio.

3. Proteja todos los puntos finales

Al configurar el acceso remoto seguro, es crucial asegurarse de que usted haber protegido los puntos finales tanto como sea posible. A menudo, las empresas protegen los dispositivos por su parte, pero no hacen lo mismo por sus empleados.’ dispositivos que se conectan a su red. Permitir que los empleados introduzcan en su red sus dispositivos no seguros o potencialmente infectados puede ser una responsabilidad para la empresa.. Si sus dispositivos no son seguros, la red no es segura. En el pasado, la seguridad de los terminales se trataba de instalar software antivirus heredado en dispositivos terminales. Pero ahora, con el aumento del malware, También es necesario actualizar la seguridad general de su organización.. Desgraciadamente, A veces el antivirus por sí solo no es suficiente.. Ahora veremos algunos componentes críticos de la seguridad de los endpoints.:

Seguridad del servidor

Dado que el servidor está conectado a todos los empleados remotos y almacena la mayoría de los datos dentro de la organización., Los firewalls y el software de protección contra malware deben proteger el servidor tanto como sea posible.. Además, Debe actualizar periódicamente el hardware del servidor para eliminar las vulnerabilidades parcheadas.. Finalmente, Sólo debes otorgar acceso al servidor a las personas que lo necesitan para hacer su trabajo. – como he mencionado arriba.

Autenticación segura

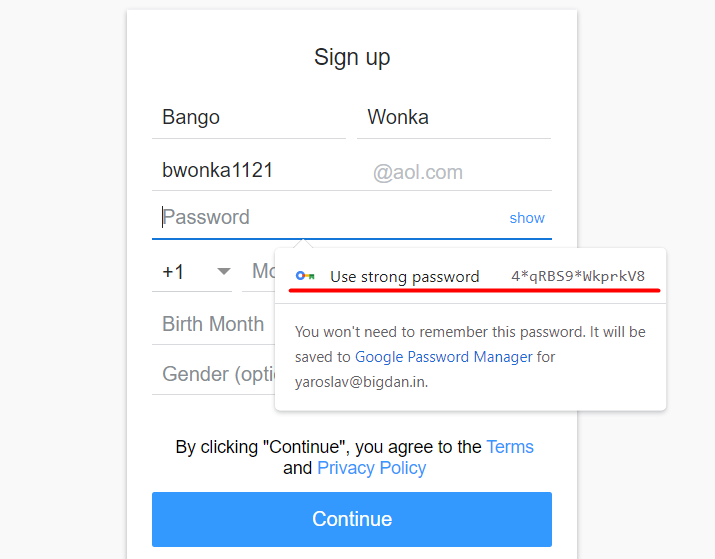

La autenticación segura es la primera línea de protección contra los ciberataques. Sin embargo, a pesar de tener todas las demás protecciones implementadas, Su red y sus sistemas pueden ser vulnerables a los ciberataques si sus medidas de autenticación no son confiables.. Aquí hay algunas reglas para ayudar a garantizar una autenticación más sólida para sus redes.:

- Contraseñas: Utilice contraseñas más seguras y largas con caracteres memorables., números, y letras mayúsculas.

- Frases de contraseña: use frases de contraseña en lugar de contraseñas. Son mucho más fáciles de recordar y usar.;

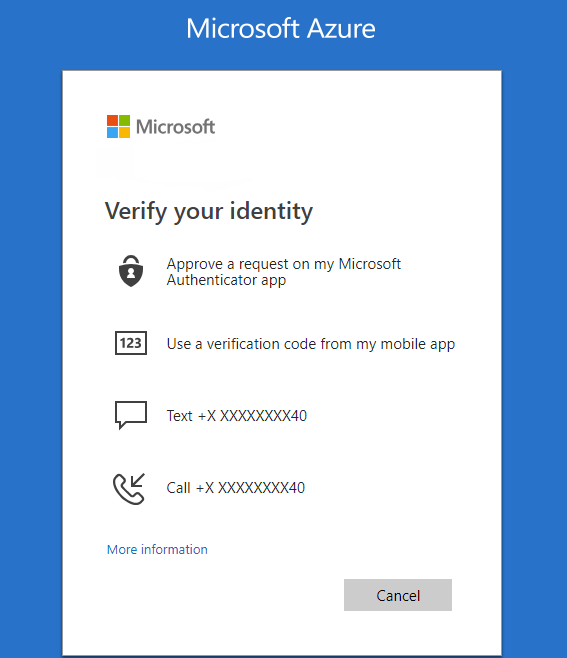

- Autenticación multifactor: MFA para iniciar sesión en sus cuentas es mucho más seguro que las contraseñas o frases de contraseña.

- Autenticación sin contraseña: La autenticación sin contraseña es un método de verificación que utiliza dos tipos de factores, el factor de propiedad, y el factor complicidad. Este método proporciona una fuerte protección porque combina la propiedad (algo que tienes) e inalienabilidad (algo que eres).

Seguridad de datos

Los datos de la empresa deben protegerse en todos los estados., tanto en movimiento como en reposo. Usar protocolos seguros como TLS, HTTPS, FTPS, SFTP, etc., puede ayudarle a proteger sus datos mientras viaja. Además, los datos en reposo se pueden proteger con discos cifrados. Y también debes olvidarte de la seguridad física de los datos porque el soporte de datos se puede perder., robado, o dañado físicamente. El acceso a los datos en la nube debe basarse en un modelo de confianza cero, con acceso otorgado solo después de la verificación adecuada de todos los usuarios y dispositivos. Cuando elige proveedores de nube de terceros, Es esencial verificar sus características de seguridad antes de contratar con ellos.. Muchos proveedores de nube tienen características de seguridad adicionales, incluyendo pruebas de penetración, cortafuegos perimetrales, detección de intrusiones, y cifrado de datos en reposo. Estos procedimientos de seguridad protegen tus datos de ciberataques.

Detección de amenazas

La detección de amenazas analiza todo el ecosistema de seguridad para identificar cualquier actividad maliciosa que pueda comprometer la red.. Varios métodos pueden ayudar a detectar amenazas conocidas y desconocidas.. Los más comunes son aprovechar la inteligencia sobre amenazas., Análisis de análisis del comportamiento de usuarios y atacantes., poniendo trampas para intrusos, y realizar cacerías de amenazas. Si se detecta una amenaza, debe tomar medidas para neutralizarlo adecuadamente antes de que pueda explotar cualquier vulnerabilidad existente. Los equipos internos o los expertos en seguridad externos deben estar atentos a eso. 24/7.

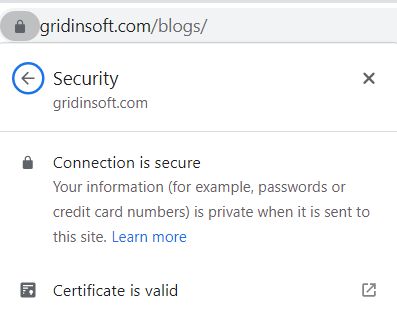

Seguridad del sitio web

El sitio web de cada organización debe tener un certificado TLS válido para proteger los datos confidenciales de la empresa y de los clientes.. También si acepta pagos online o recopila datos de clientes, usted está obligado por ley a proteger esos datos. Reglamento como el RGPD, CCPA, CADERA, y PCI DSS están diseñados para garantizar la privacidad de los ciudadanos. Supongamos que su organización sufre una filtración de datos como resultado del incumplimiento. En ese caso, probablemente enfrentará multas masivas, demandas, daño reputacional, y otras pérdidas.

Seguridad del dispositivo

Todos los dispositivos de los empleados, incluyendo dispositivos IoT, debe tener protección adecuada contra malware, cortafuegos, y soluciones de seguridad para endpoints. Una forma de hacer que sus dispositivos sean más seguros es incluir en la lista segura las aplicaciones utilizadas en los dispositivos corporativos y bloquear la capacidad de instalar otras aplicaciones.. También, limitar aplicaciones de escritorio remoto específicas solo a usuarios administradores. Los teléfonos móviles se utilizan a menudo como segundo factor de autenticación para MFA. Si pierde o le roban un teléfono celular, Se debe tener cuidado para proteger las cuentas antes de que los delincuentes accedan a ellas.. Asegúrese de que sus empleados utilicen sus teléfonos móviles de forma segura.

Evaluación de riesgos

Incluso con todos estos pasos implementados, La evaluación continua de riesgos de ciberseguridad de su organización es fundamental. Este proceso implica auditorías periódicas de la actividad de la red., software, y hardware para alertar a la organización sobre problemas emergentes y amenazas potenciales.

4. Sensibilizar a los empleados sobre ciberseguridad

La unidad más débil en cualquier sistema de seguridad es el elemento humano. Capacitar a sus empleados para que piensen conscientemente sobre sus actividades en línea puede prevenir muchas cosas desagradables de suceder. Es fundamental brindar capacitación periódica y garantizar que los empleados sigan las políticas de la empresa.. La formación en seguridad para los empleados debe cubrir:

- Una guía de buenas prácticas de contraseñas

- Políticas de privacidad y confidencialidad de datos

- Qué dispositivos usar y cómo mantenerlos seguros

- Directrices para actualizaciones seguras de dispositivos y software

- Uso de autenticación multifactor para cuentas y dispositivos

- como detectar Ingeniería social y intentos de phishing, sitios web fraudulentos, y otras amenazas

- ¿Qué hacer si un incidente ocurre

5. Proteja los datos en tránsito

Datos en movimiento significa cuando se mueven de un lugar a otro.. Esto incluye transferencias de datos internas entre puntos finales y datos transferidos hacia y desde un servidor remoto.. Bajo ese proceso los datos pueden ser vulnerables a hombre en el medio ataques, por lo que es imperativo crear un canal seguro para transmitir estos datos.. Una forma eficaz de proteger estos datos en movimiento es utilizar certificados SSL/TLS.. También es imprescindible que el certificado TLS sea válido.. Un certificado caducado o inválido o uno con una clave comprometida no proporciona suficiente seguridad. Por lo tanto, renovar todos los certificados antes de que caduquen y actualizarlos según sea necesario.

Otro método para evitar que los ciberdelincuentes accedan a su red es utilizar un vpn. Este servicio permite a los empleados que trabajan de forma remota conectarse de forma segura a su red.. Antes de la pandemia de COVID, 22% de los empleados trabajaron de forma remota, según las estadísticas. Después de que comenzó la pandemia, ese número aumentó a 58%. La seguridad de la red para el acceso remoto es mucho más que proteger los datos sobre la marcha e incluye lo siguiente:

Configurar controles de hardware

Los controles de hardware incluyen protegiendo enrutadores, cables, dispositivos, y otros equipos utilizado en una organización, ya sea en oficinas o ubicaciones remotas. Incluye protección para todo el equipo material utilizado en la organización., ya sea en oficinas o lugares distantes. El equipo sólo debe comprarse y mantenerse a proveedores autorizados..

Implementación de herramientas de gestión de software.

Las herramientas de gestión de software incluyen la compra., implementar, actualizando, y descartar software según las necesidades de seguridad de la organización. Debe actualizarse constantemente para evitar amenazas a la seguridad., ya que el software obsoleto está lleno de vulnerabilidades que a los ciberdelincuentes les gusta explotar. Si los empleados usan sus propios dispositivos (es decir., traer su dispositivo o entorno BYOD), solo se deben permitir programas y sitios web confiables en el dispositivo. A veces, las aplicaciones y los sitios web inseguros pueden infectar el dispositivo y, a su vez, la red corporativa.

Implementar controles administrativos

A los empleados remotos se les debería prohibir el uso de redes abiertas como cafés, hoteles, restaurantes, o bibliotecas. Las redes abiertas no pueden controlar quién inicia sesión y pueden dejar a su empresa vulnerable. Además, los atacantes pueden acceder a su red en una red abierta a través del dispositivo de un empleado remoto. Para esa situación, la empresa debe proporcionar acceso a una VPN para requisitos de red más seguros.

Además, Debe capacitar eficazmente a los empleados para que comprendan la necesidad de procedimientos de seguridad.. Deben aplicar los estándares marcados por la organización en su vida diaria.. La organización debe tener contraseñas claramente definidas., dispositivos, requisitos de red, y reglas de software y hardware.

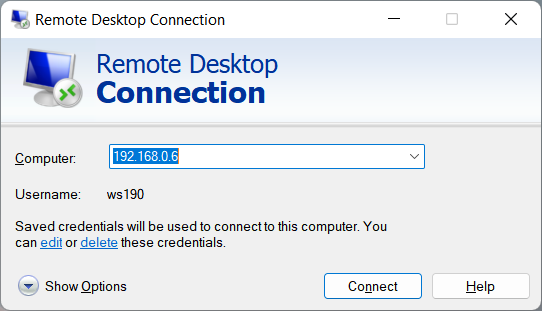

6. Asegure el protocolo de escritorio remoto

RDP es uno de los protocolos principales para sesiones de escritorio remoto, donde los empleados acceden a las computadoras de su oficina desde otro dispositivo. Muchas empresas confían en RDP para permitir que sus empleados trabajen desde casa. Para reducir los riesgos, cambiar el puerto predeterminado (3389) a cualquier otro puerto, use un firewall para limitar el acceso a los puertos de escucha, y usar MFA para autorización. También se recomienda utilizar NLA para proteger el acceso al escritorio remoto..

La importancia de garantizar la seguridad del PDR es la triste estadística de los últimos años, cuando una gran parte de los ciberataques a corporaciones se realizaron a través de infracciones de RDP. Después de ingresar a la única PC que tenía un acceso remoto mal seguro, Los piratas informáticos están comenzando a atacar por fuerza bruta a todas las demás computadoras de la red y a los controladores de dominio.. Si el ordenador al que han conseguido entrar tiene privilegios de administrador, Es muy fácil para los piratas informáticos infectar toda la red en sólo una hora..

7. Seguridad física mientras se trabaja de forma remota

Nunca dejes tus dispositivos o computadora portátil en tu auto

Se recomienda encarecidamente a los empleados que nunca dejen sus computadoras o dispositivos de trabajo en el vehículo.. Siempre es recomendable llevar consigo portátiles y dispositivos de trabajo cuando viaje.. Y el maletero de tu coche no es más seguro.

No utilices unidades flash aleatorias

El método de piratería clásico consiste en dejar caer algunas unidades flash de alta capacidad cerca de la empresa que espera atacar.. Desgraciadamente, la posibilidad de que un empleado desprevenido tome la unidad flash y la utilice es sorprendentemente alta. Así que evita usar una unidad flash a menos que sepas de dónde viene.. Asimismo, No siga usándolo si lo ha conectado a un sistema del que honestamente no puede garantizar la seguridad..

Utilice un bloqueador de datos USB cuando cargue en una estación de carga de teléfonos públicos

A veces necesitamos cargar nuestro teléfono y la única opción es un puerto USB desconocido. En ese caso, una medida inteligente sería utilizar un bloqueador de datos USB para evitar el intercambio de datos y protegerse del malware. Este tipo de protección USB permite que el dispositivo se conecte a una fuente de alimentación sin conectar los pines de datos dentro de su dispositivo.; conecta los cables de alimentación, no los cables de datos.