Los investigadores de Aqua creen que millones de repositorios en GitHub son vulnerables a un ataque que permite apoderarse de los repositorios de otras personas y se llama RepoJacking. Según se informa, el problema afecta a los repositorios de Google., Lyft, y otras empresas importantes.

Déjame recordarte que también escribimos eso. Malware en GitHub Los repositorios se difunden a partir del nombre falso de una empresa de seguridad, y también eso Los atacantes pueden utilizar los espacios de código de GitHub para alojar y distribuir malware.

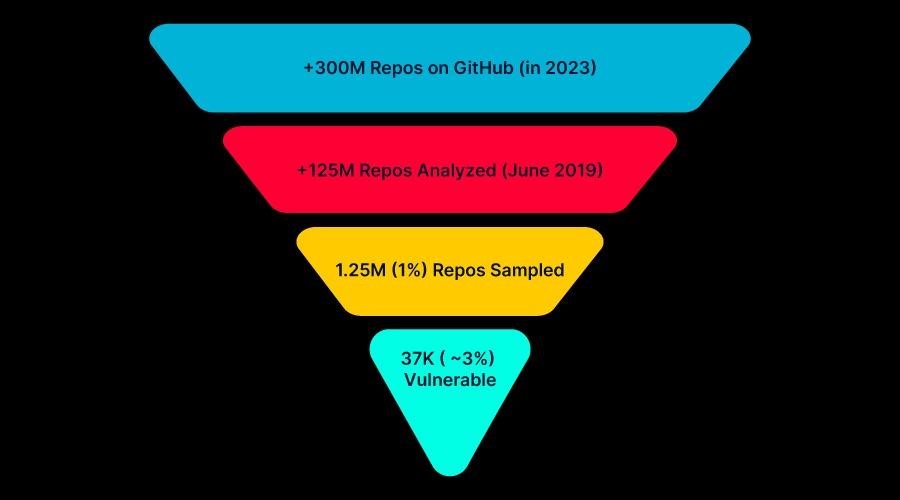

Estas conclusiones se obtuvieron después de analizar una muestra de 1.25 millones de repositorios de GitHub, durante el cual los expertos encontraron que aproximadamente 2.95% de ellos son vulnerables a RepoJacking.

Extrapolando este porcentaje a toda la base de datos de 300 millones de repositorios de GitHub, los investigadores calcularon que el problema afecta aproximadamente 9 millones de proyectos.

La esencia del ataque RepoJacking es simple. El hecho es que los nombres de usuario y los repositorios cambian periódicamente en GitHub. (por ejemplo, debido a que la organización cambió el nombre de la marca). Cuando esto pasa, Se crea una redirección especial para evitar romper dependencias para proyectos que usan código de repositorios que han cambiado su nombre.. Sin embargo, si alguien registra el nombre antiguo, esta redirección deja de ser válida.

De este modo, RepoJacking es un ataque en el que un atacante registra un nombre de usuario y crea un repositorio que fue utilizado previamente por alguna organización., pero ha cambiado de nombre. Como resultado, cualquier proyecto y código que dependa del proyecto atacado interactuará con un repositorio que controla el atacante y que puede contener malware.

Los investigadores explican que GitHub es consciente de este problema y que existen varios mecanismos de defensa para proteger contra RepoJacking.. Sin embargo, según los expertos, Estas soluciones de seguridad no son muy confiables y se pueden eludir fácilmente..

Por ejemplo, GitHub sólo protege proyectos muy populares, sin embargo, Es posible que dependan de un repositorio menos popular y vulnerable que no esté protegido por GitHub.. Como resultado, El compromiso afectará a toda la cadena de suministro..

Además, GitHub protege los repositorios que tenían más de 100 clones en la semana anterior al cambio de nombre (indicativo de actividad maliciosa). Pero dicha protección no se aplica a proyectos que se han vuelto populares después del cambio de nombre o después de la transferencia de propiedad..

Para demostrar el peligro de este problema., Agua Los analistas buscaron repositorios vulnerables de organizaciones conocidas y encontraron ejemplos sorprendentes en repositorios operados por Google y Lyft.

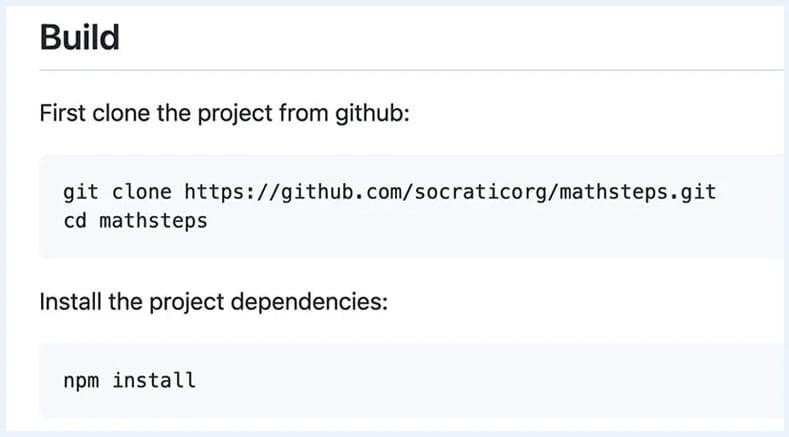

En el caso de Google, Se encontró un archivo Léame que contiene instrucciones para el popular Pasos matemáticos proyecto. El archivo apuntaba a un repositorio propiedad de socrático, que Google adquirió en 2018 y ya no existe. De hecho, un atacante puede clonar este repositorio, y usuarios, siguiendo las instrucciones del archivo Léame, puede descargar código malicioso del repositorio del hacker.

También, ya que las instrucciones incluyen npm install para una dependencia, un atacante podrá ejecutar código arbitrario en usuarios desprevenidos’ dispositivos.

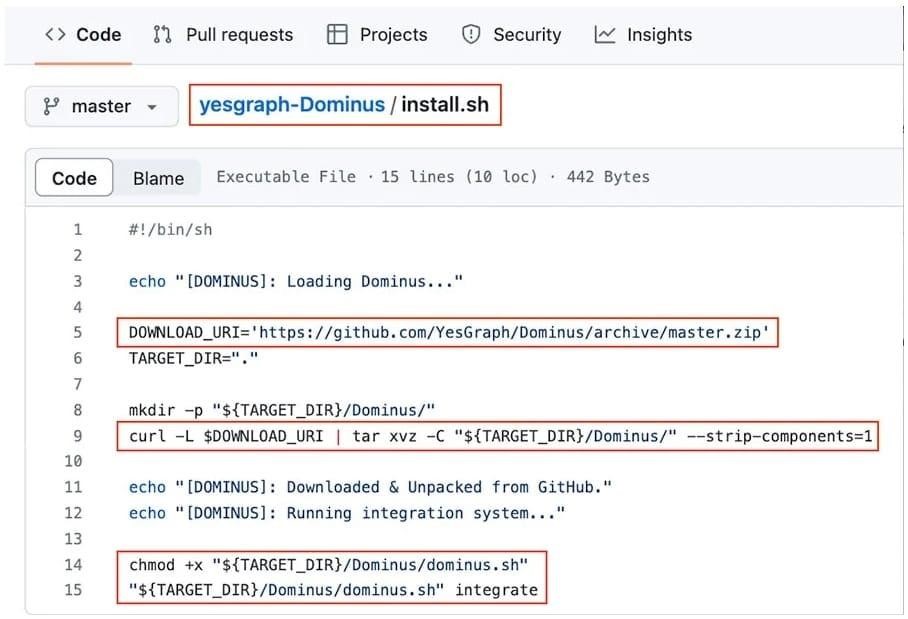

En cuanto a Lyft, en este caso, el ataque puede ser automatizado, ya que los investigadores encontraron un script de instalación en el repositorio de la empresa que extrae un archivo ZIP de otro repositorio vulnerable a RepoJacking..

Así que, un atacante que registra un nuevo nombre de usuario y un repositorio con el nombre correcto (en este caso, SíGraph y Dominus) puede inyectar su código a cualquiera que ejecute Lyft instalar.sh guion.

Los expertos concluyen que lamentablemente el RepoJacking es bastante difícil de prevenir, y un ataque de este tipo puede tener graves consecuencias para las organizaciones y los usuarios. En conclusión, Los investigadores de Aqua aconsejan a los propietarios de proyectos que minimicen los recursos que obtienen de repositorios externos.

Los medios también informaron que GitHub dice que se necesitan años para corregir vulnerabilidades en algunos ecosistemas.