Intel ha solucionado una grave vulnerabilidad de Reptar en varios procesadores para computadoras de escritorio, servidores, dispositivos móviles y sistemas integrados. Esto también ha demostrado ser un problema para el último Alder Lake., Lago Raptor, y microarquitecturas de Sapphire Rapids.

La vulnerabilidad Reptar se puede utilizar para escalar privilegios, obtener acceso a información confidencial, y causar denegación de servicio. Sin embargo, al menos su fijación no requiere intervención a nivel de hardware, como era en el caso de un ataque LVI.

La vulnerabilidad Reptar en las CPU Intel permite la escalada de privilegios

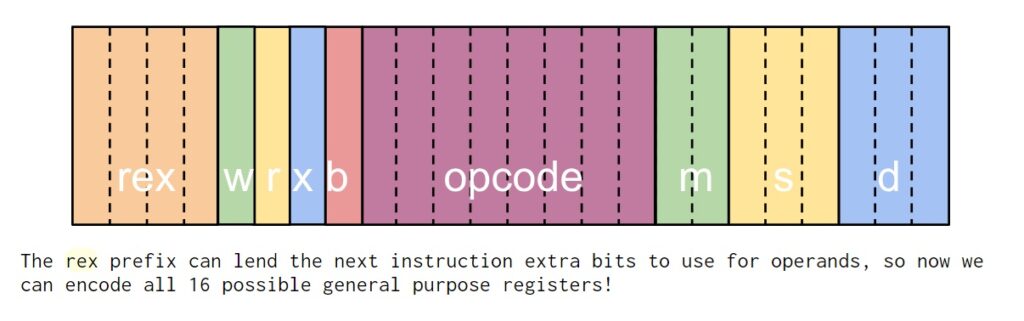

la vulnerabilidad, descubierto por los propios ingenieros de Intel, ha recibido el identificador CVE-2023-23583 y se describe como un “Problema con el prefijo REX".

Inicialmente, se creía que el error podría usarse sólo para provocar una denegación de servicio. La vulnerabilidad recibió solo una puntuación CVSS de 5.5. Intel inicialmente planeó lanzar un parche en marzo 2024.

Sin embargo, un análisis más profundo mostró que había una manera de explotar el error para escalar privilegios. E Intel trasladó la fecha de lanzamiento del parche a noviembre 2023. Como resultado, la calificación de vulnerabilidad fue cambiado a 8.8 puntos en la escala CVSS.

Intel no espera que ningún software que no sea malware encuentre este problema en el mundo real.. Se espera que redundante Los prefijos REX no estarán presentes en el código. y no será generado por compiladores.

Explotación maliciosa del tema Reptar requiere la ejecución de código arbitrario. También, Como parte de una revisión interna, Intel identificó la posibilidad de escalada de privilegios en ciertos escenarios..

Sistemas con procesadores afectados, incluido el lago Alder, Lago Raptor y rápidos de zafiro, ya he recibido firmware actualizado, y estos parches no afectan el rendimiento.

Otras amenazas a los procesadores Intel

La historia de los problemas del procesador de Windows es bastante rica.. También escribimos sobre el Ataque de fisgoneo, que puede detener los procesadores. Y sobre el ataque de ornitorrinco, que podría ser utilizado por atacantes para robar datos. Y también sobre problemas con tecnología de gestión activa (AMT) y capacidad de gestión estándar Intel (ISMO).

Sin embargo, A principios de este año los medios también escribieron sobre uno de los errores más graves en la historia de los procesadores Intel. Era un problema CVE-2021-39296. (10 fuera de 10 en la escala CVSS). Esta vulnerabilidad afectó al BMC integrado. (Controlador de gestión de placa base) y firmware OpenBMC en varias de las plataformas de la empresa. El problema CVE-2021-39296, como muestra su identificación, fue descubierto en 2021, pero se solucionó sólo dos años después.

¿Son las vulnerabilidades del procesador tan peligrosas??

Problemas con los procesadores generalmente se perciben como dolorosos debido al hecho de que están en todas partes. Son la base de casi cualquier dispositivo electrónico.. Y una vulnerabilidad explotable en Intel o productos AMD puede hacer que millones de usuarios en todo el mundo dependan de las acciones de los atacantes.

Una lista completa de procesadores Intel afectados por la vulnerabilidad CVE-2023-23583, así como recomendaciones para solucionarlo, están disponibles aquí.