El investigador croata Bojan Zdrnja descubierto una extensión maliciosa de Chrome que abusa de Chrome Sync.

Si no usas Chrome, déjame recordarte que esta función se aplica para sincronizar datos entre los dispositivos de diferentes usuarios, y almacena copias de todos los marcadores de usuario, Historial de navegación, contraseñas, así como la configuración del navegador y las extensiones del navegador en los servidores en la nube de Google.

Sin embargo, como se vio despues, La sincronización se puede utilizar para enviar comandos a navegadores infectados., así como robar datos de sistemas infectados, evitando firewalls y otros medios de protección.

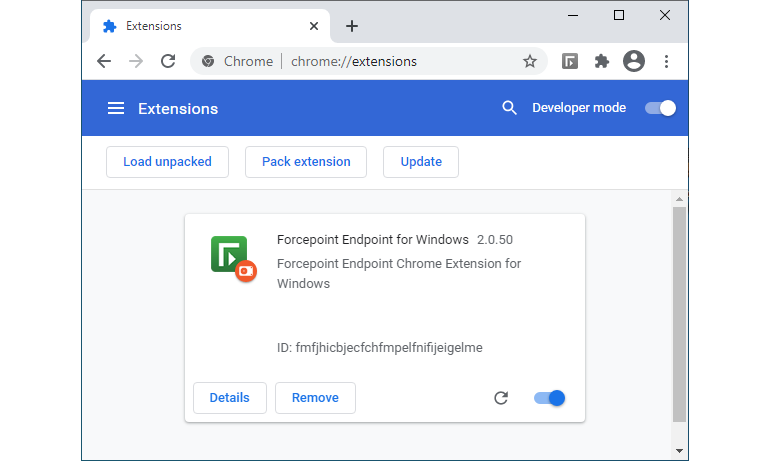

Zdrnya escribe que durante el incidente estudió, el atacante obtuvo acceso a la computadora de la víctima, pero no pudo robar los datos, ya que estaba dentro del portal del empleado. Luego, el hacker descargó una extensión maliciosa de Chrome en la máquina de la víctima y la inició a través del Modo Desarrollador..

La extensión se hizo pasar por un producto de seguridad de Forcepoint y contenía código malicioso que abusaba de la función de sincronización., permitir que un atacante controle el navegador infectado. En este caso, la extensión se utilizó para manipular datos en una aplicación web interna a la que la víctima tenía acceso.

El código malicioso encontrado en la extensión permitió a un atacante crear un campo de texto especial para almacenar claves simbólicas., que luego se sincronizaron con los servidores en la nube de Google.

Según el investigador, cualquier dato se puede almacenar en dicho campo: podría ser información recopilada por una extensión maliciosa sobre un navegador infectado (por ejemplo, nombres de usuario, contraseñas, claves criptográficas, etc.), o, de lo contrario, Comandos que la extensión debe ejecutar en el host infectado..

De este modo, Se puede utilizar una extensión maliciosa para «drenar» datos de redes corporativas al Chrome del atacante, y evitando las herramientas de protección locales. Después de todo, El contenido o los comandos robados se transmiten a través de la infraestructura de Chrome., y el navegador de Google normalmente puede funcionar y transferir datos sin obstáculos, eso es, La actividad del hacker no despertará sospechas y no será bloqueada en la mayoría de las redes corporativas..

En cambio, El investigador aconseja utilizar funciones corporativas de Chrome y políticas de grupo para bloquear o controlar estrictamente las extensiones que se pueden instalar en el navegador..

Como he mencionado, recientemente Google Chrome solucionó dos vulnerabilidades de día 0 en dos semanas, que estaba bajo ataques.