Lennert Wouters, investigador de la Universidad Católica de Lovaina, quien previamente descubrió un error que permitía secuestrar a Tesla en un par de minutos, dijo que hackeó la terminal Starlink usando un $25 chip mod.

En el Sombrero negro 2022 conferencia, Wouters Anunciado que tiene la intención de hacer que esta herramienta esté disponible para copiar.

Elon Musk ha lanzado más de 3,000 Enlace estelar satélites en órbita desde 2018. Esta red satelital está diseñada para brindar conectividad a Internet en los lugares más inaccesibles de la Tierra, donde anteriormente la conexión no era confiable, caro o completamente no disponible.

Se planea poner en órbita miles de satélites más a medida que se desarrolla., y enlace estrella, como cualquier otra nueva tecnología, se volvió de interés para hackers e investigadores.

Ahora Lennert Wouters ha hablado de uno de los primeros hackeos del terminal Starlink, una antena parabólica (apodado el Dishy McFlatface) que comúnmente se coloca en los edificios. Para acceder al firmware del plato, Wouters desmanteló el terminal que compró y desarrolló una herramienta especial para hackearlo él mismo..

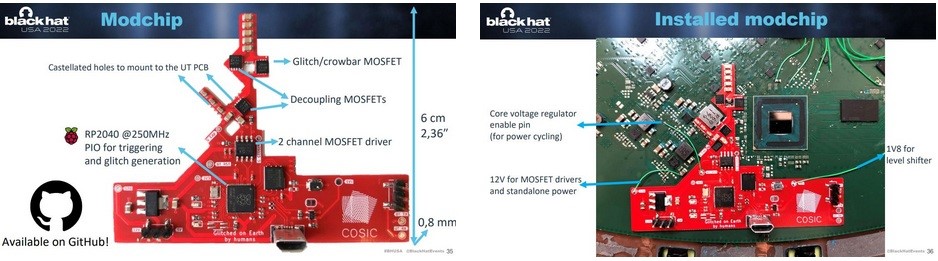

Este rol fue asumido por un tablero personalizado. (chip mod) que fue ensamblado a partir de piezas prefabricadas, cuyo costo total fue de aproximadamente $ 25. Una vez conectado a un plato Starlink, el tablero se utiliza para un inyección de falla ataque, cerrar temporalmente el sistema para evitar los mecanismos de defensa de Starlink. Éste «falla» finalmente permitió a Wouters llegar a las partes previamente bloqueadas del sistema Starlink..

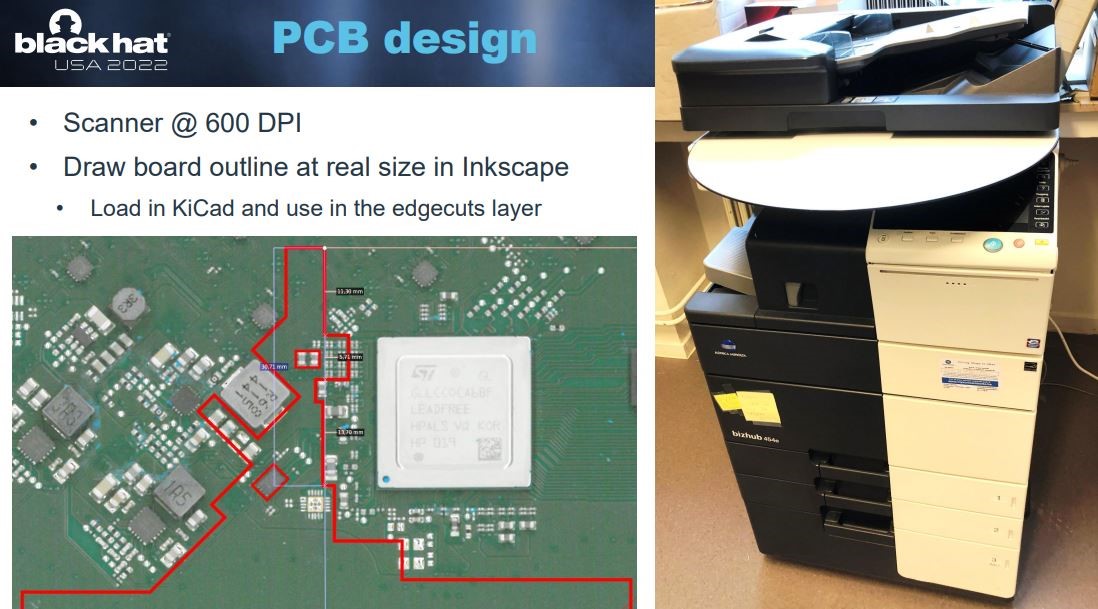

Para crear el chip mod, Wouters escaneó un plato Starlink y creó un tablero que coincidía con el tablero Starlink existente. Su chip mod debe soldarse a una placa Starlink existente y conectarse con algunos cables..

El chip mod en sí consta de un Frambuesa Pi microcontrolador, memoria flash, interruptores electronicos, y un regulador de voltaje. Al crear el tablero para el terminal de usuario, Los ingenieros de Starlink imprimieron la inscripción. «Hecho en la Tierra por humanos» en eso. Wouters’ chip mod dice «Fallado en la Tierra por humanos».

Además, el investigador decidió abrir su herramienta publicando su trabajo en GitHub, incluyendo algunos de los detalles necesarios para lanzar el ataque.

cableado explica que el sistema Starlink consta de tres partes principales. La primera son los propios satélites, que se mueven en órbita cercana a la Tierra a una altitud de aproximadamente 550 kilómetros y transmitir señales a la superficie. Los satélites se comunican con dos sistemas en la Tierra: Puertas de enlace que envían conexiones a Internet a los satélites., y Dishy McFlatface platos que los usuarios pueden adquirir. Wouters’ investigación centrada en terminales de usuario, que originalmente eran redondos, pero los nuevos modelos son rectangulares.

Los entusiastas llevan mucho tiempo estudiando los terminales de usuario de Starlink: Ellos eran desmontado repetidamente, discutido en Reddit, pero Wouters fue el primero en prestar atención a la seguridad del terminal y sus chips. Dice que pasó por varias etapas y probó muchos enfoques diferentes antes de crear su chip mod de código abierto..

Waters ha estado probando el sistema Starlink desde mayo 2021, logrando 268 Velocidades de descarga de Mbps y 49 Velocidades de descarga de Mbps desde el tejado del edificio de su universidad. Después de eso, decidió desmontar el dispositivo. Usando una combinación de «un secador de pelo industrial, herramientas, alcohol isopropílico y mucha paciencia,» Pudo quitar la tapa de la placa y acceder a sus componentes internos.. Al final, Esto ayudó a comprender cómo el dispositivo arranca y descarga el firmware..

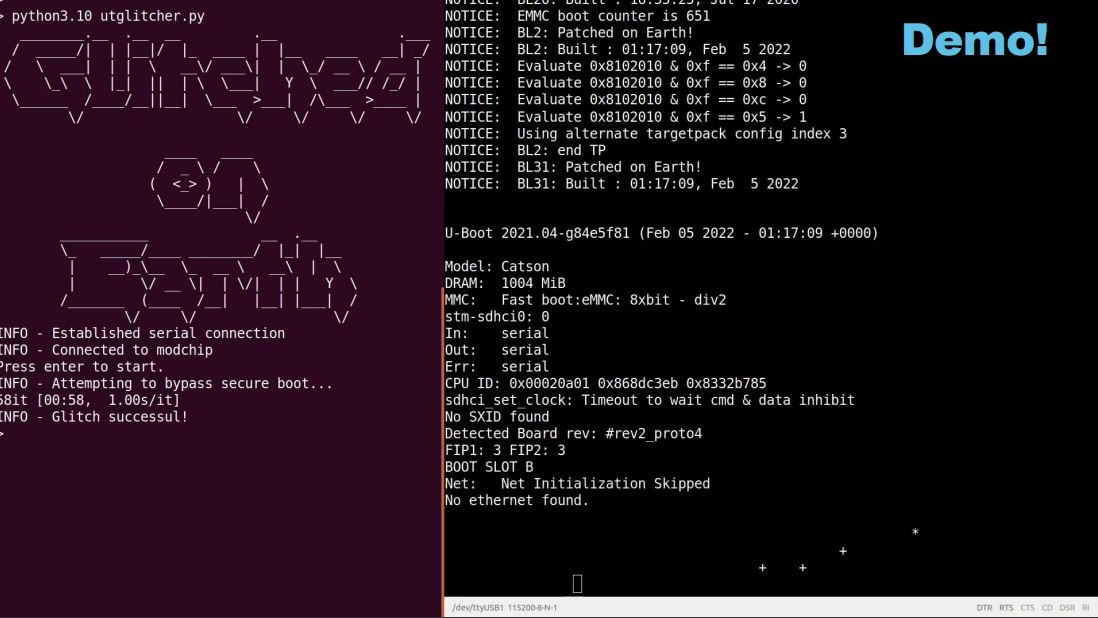

En general, aguas’ El ataque funciona eludiendo las comprobaciones de seguridad y firma necesarias para garantizar que el sistema se inicie correctamente y que el código no haya sido manipulado..

Así que, cuando se enciende una antena parabólica Starlink, el cargador pasa por varias etapas diferentes. Wouters’ El ataque provoca un bloqueo en el primer gestor de arranque., un gestor de arranque ROM que se actualiza en el SoC y no se puede actualizar. Después de eso, Es posible implementar firmware personalizado y obtener control sobre el terminal..

El investigador notificó a Starlink sobre las vulnerabilidades que encontró el año pasado., y la empresa le pagó una recompensa en virtud del recompensa de errores programa. Los desarrolladores de Starlink incluso ofrecieron a Waters acceso al software del dispositivo., pero él se negó, porque ya estaba trabajando profundamente y quería terminar de desarrollar el chip mod..

Habiendo dicho eso, Wouters señala que si bien EspacioX lanzó una actualización para hacer el ataque más difícil (cambió su chip mod en respuesta), el problema subyacente no se puede solucionar hasta que la empresa cree una nueva versión del chip principal. Por esta razón, todos los terminales de usuario existentes siguen siendo vulnerables, aunque se ha vuelto más difícil llevar a cabo un ataque.

Aunque las especificaciones del chip mod están disponibles en GitHub, Wouters dice que no planea vender tableros disponibles en el mercado, ni distribuirá firmware personalizado para el terminal del usuario ni dará detalles exactos del fallo que estaba explotando..

Vale la pena señalar que después de Waters’ Discurso de sombrero negro, Los ingenieros de Starlink lanzaron un documento PDF de seis páginas explicando exactamente cómo protegen sus sistemas.

Los expertos de Starlink destacan que un ataque de este tipo requiere acceso físico al terminal, y como resultado de un fallo de arranque, sólo un dispositivo específico puede verse comprometido, pero no toda la red Starlink.