Una investigación reciente del equipo de CheckPoint Research reveló una nueva muestra de ransomware que potencialmente puede superar a todas las muestras actualmente presentes en el mercado.. Lo acuñaron Rorschach., y ya digo que sus propiedades únicas pueden convertirlo en ransomware dominante con bastante rapidez. Hablamos de este malware. in a recent news post, y ahora es el momento de un análisis más detallado.

Rorschach Ransomware utiliza descarga lateral de DLL

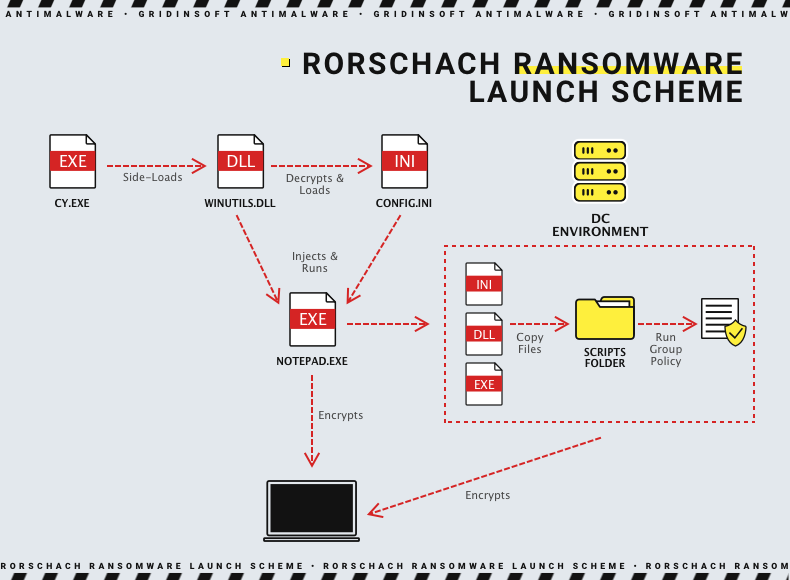

Una de las propiedades más inusuales de una nueva muestra de ransomware es la forma en que se conecta al sistema infectado.. En un sistema de prueba, El malware utilizó una técnica de descarga de DLL para cargar sus propias bibliotecas.. Este enfoque también se llama Secuestro de orden de búsqueda de DLL, ya que explota el mecanismo utilizado en Windows para asignar las bibliotecas necesarias para resolver las dependencias. En el caso de Rorschach, el malware requiere la copia de un original winutils.dll biblioteca usando el Herramienta de servicio de volcado Cortex XDR de Palo Alto Network. Su uso no activa los motores antimalware, como ya pertenece a uno. Intentar mantenerse lo más bajo posible no es nuevo para los piratas informáticos, pero este método es innovador.

Utilizando el cy.exe (el proceso de la herramienta de servicio de volcado mencionada), cargas de malware una instancia falsificada de winutils.dll, que realmente contiene la carga útil. La biblioteca se está descomprimiendo y genera el config.ini archivo. Entonces, este último se utiliza junto con la pieza of the previous .dll file para crear el proceso exacto de ransomware. Los investigadores presenciaron el nombre bloc de notas.exe, sin embargo, es obvio que todos los nombres pueden cambiar de un ataque a otro.

Evasión de detección

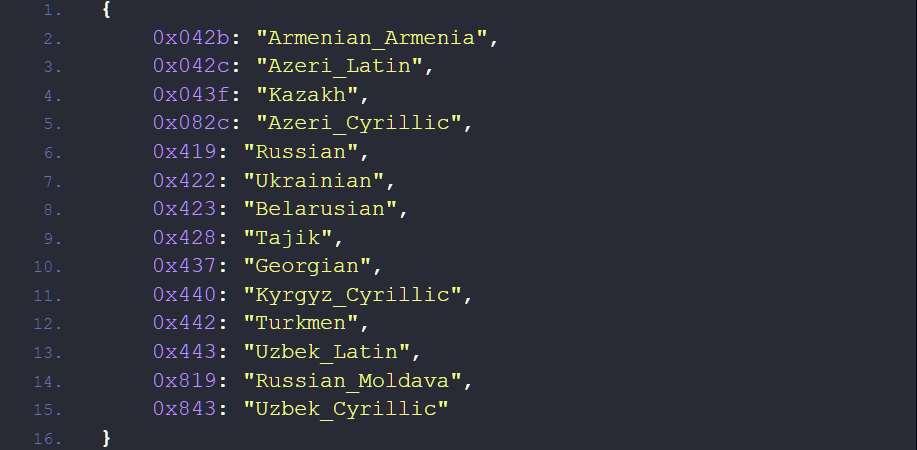

Como cualquier otra muestra de malware avanzado, Rorschach utiliza una línea de trucos antidetección. Además de explotar la herramienta legítima para solicitar una biblioteca, genera procesos en modo suspendido. Para hacer el análisis aún más difícil, da a los procesos argumentos falsificados – filas del número “1”. Cada fila corresponde a un comando específico, que se analiza al ejecutar, resultando en una ejecución normal. Comúnmente para malware de países de la ex URSS, Rorschach se negará a ejecutarse en un sistema que contenga lenguajes de sistema específicos.

Hacer que cualquier análisis post factum sea más difícil o incluso imposible., El malware borra todos los diarios de eventos enviando el comando correspondiente a wevutil.exe.. Además, se deshace de las instantáneas de volumen – el método de copia de seguridad predeterminado de Windows que copia el volumen del sistema. Para garantizar que nada detenga la ejecución del malware, detiene la ejecución de una lista de servicios usando el comando de detención net.exe. Todas estas cosas, sin embargo, no son nuevos: la mayoría de las otras muestras de ransomware Haz el mismo truco para complicar cualquier recuperación o investigación..

Lista de procesos y servicios suspendidos

| Procesos | ||

|---|---|---|

| sql.exe | envoltura.exe | dbsrv12.exe |

| oracle.exe | WinSAT.exe | encsvc.exe |

| ocssd.exe | mydesktopservice.exe | firefox.exe |

| dbsnmp.exe | ocautoupds.exe | tbirdconfig.exe |

| sincronización.exe | mydesktopqos.exe | dbeng50.exe |

| agntsvc.exe | ocomm.exe | sqbcoreservice.exe |

| isqlplussvc.exe | vapor.exe | thebat.exe |

| xfssvccon.exe | powerpnt.exe | infopath.exe |

| winword.exe | excel.exe | Outlook.exe |

| wordpad.exe | msaccess.exe | mspub.exe |

| visio.exe | onenote.exe | Thunderbird.exe |

| Servicios | ||

|---|---|---|

| stc_raw_agent | RTVscan | QBCFMonitorServicio |

| SQL | Servicio QBFC | zhudongfangyu |

| servicio$ | Servicio QBIDP | YooCopia de seguridad |

| meme | Intuit.QuickBooks.FCS | VSNAPVSS |

| mepocs | vss | PDVFSServicio |

| sofos | VeeamTransportSvc | Proveedor BackupExecVSS |

| respaldo | Servicio de implementación de Veeam | AcrSch2Svc |

| GxCIMgr | VeeamNFSSvc | Acelerador BackupExecAgent |

| DefWatch | Navegador BackupExecAgent | BackupExecDiveciMediaServicio |

| ccEvtMgr | BackupExecJobEngine | Servicio BackupExecRPC |

| ccSetMgr | Servicio de gestión BackupExec | AcronisAgente |

| SavRoam | CASAD2DWebSvc | CAARCUpdateSvc |

Enfoque de autodifusión

Aquí las cosas vuelven a ser extrañas e inusuales.. malware Rorschach es capaz de aprovechar la infección del controlador de dominio – el componente clave de cualquier red. Si este ransomware se detecta ejecutándose en un DC, prepara el entorno para propagarse a otros dispositivos agregando sus archivos a la carpeta del script. Entonces, el malware crea una política de grupo que permite que el malware se copie a sí mismo en el %Carpeta% pública de todas las máquinas en la red. Finalmente, También utiliza la utilidad taskkill.exe para detener los procesos que mencionamos anteriormente en las máquinas subordinadas.. Después de eso, Rorschach crea otra política de grupo que la hace ejecutar cuando el usuario inicia sesión.

Aún, algo parecido ya fue detectado en LockBit 2.0 muestras. Una infame banda de ransomware utiliza prácticamente el mismo truco para infectar la red después de violar el DC. Igual que la creación de la pandilla LockBit, Rorschach se autodestruye tras finalizar el proceso de cifrado. Eso hace que investigar el ataque sea aún más difícil.. Sin embargo, Hay una cosa en la que Rorschach superó a LockBit: la velocidad de cifrado.

Métodos de cifrado

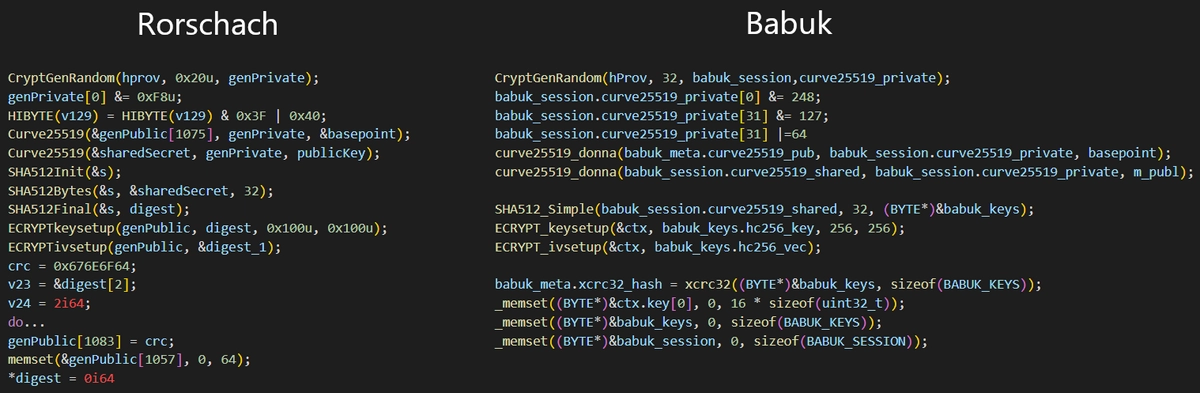

Generalmente, ransomware aplica RSA-1024/2048, AES-256 y sus derivados – criptografía simétrica bastante estándar. Estos algoritmos son buenos y confiables., pero requieren una potencia computacional significativa. De lo contrario, Llevará bastante tiempo cifrar una gran variedad de archivos, una situación típica durante los ataques de ransomware.. Algunas muestras se basan en subprocesos múltiples para aumentar la velocidad de cifrado, pero las pandillas más avanzadas cambiar a criptografía de curva elíptica (ECC) y disminuir la parte del archivo para cifrar.

Rorschach está entre ellos, usando una combinación de hc-128 y curve25519. el primero, de hecho, no es elíptico, pero eso añade aún más problemas a los intentos de descifrarlo.. Además, 128-El cifrado de bits es más rápido de implementar.. El cifrado resultante se aplica sólo a una pequeña parte del archivo, lo que hace que el proceso sea aún más rápido.. Como resultado, Rorschach es capaz de cifrar la muestra de 220 mil archivos en 4.5 acta. Even LockBit 3.0, que se jactaba de una velocidad de cifrado extrema, gasta alrededor 7 minutos con el mismo fin.

Relación con otras bandas de ransomware

En este punto, no hay información sobre el uso del ransomware Rorschach por cualquier actor de amenazas o bandas de delitos cibernéticos. Sin embargo, seguro, Es posible que cambie pronto, considerando sus avances con respecto a otras muestras de ransomware.. A pesar de no haber relaciones claras, El ransomware aún comparte varios elementos con muestras presentes en el mercado..

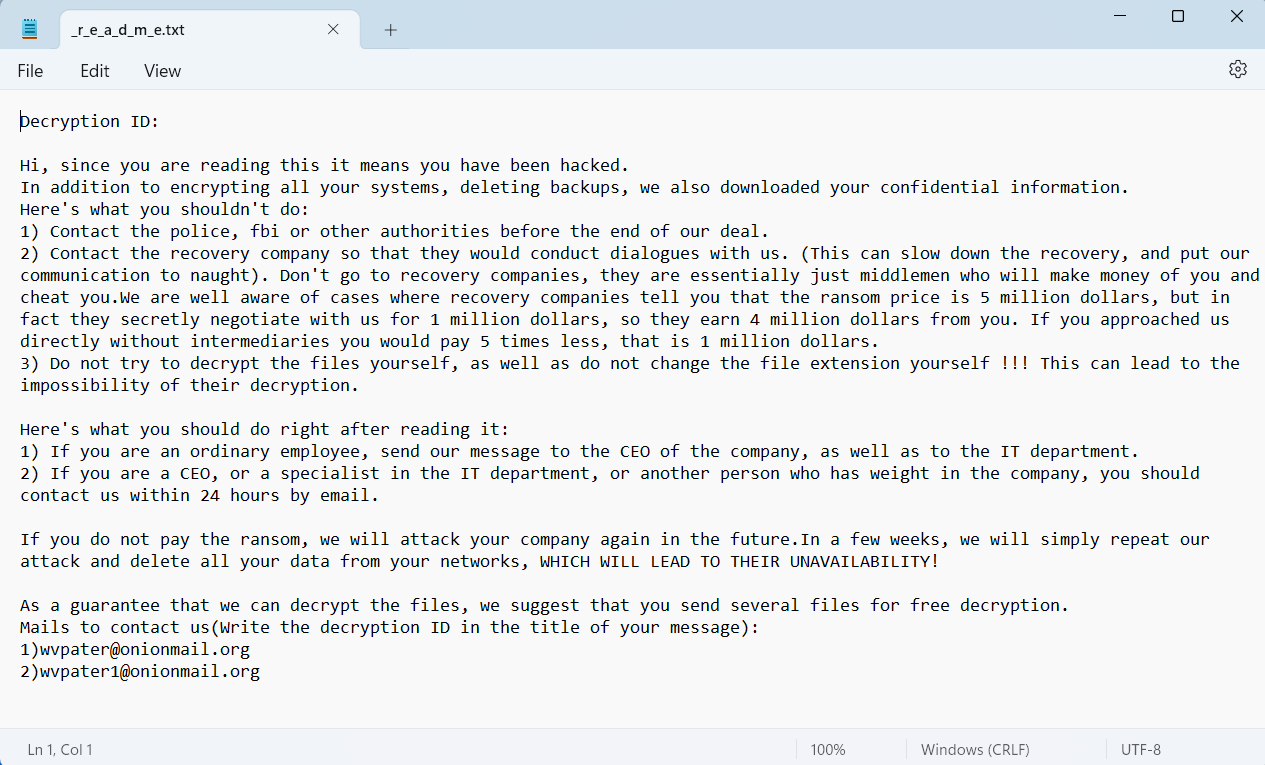

Primero y ante todo, su base de código tiene elementos comunes con el ransomware Babuk. No es el primer caso en el que se utiliza, ya que el código fuente de este ransomware se filtró en julio 2021. La forma en que el malware se gestiona a sí mismo a través de los subprocesos del procesador y el código responsable de eliminar los lanzamientos en la ex URSS definitivamente fue tomada prestada de LockBit. 2.0. Mientras tanto, acciones de notas de rescate algunas secciones con DarkSide y Yanluowang ransomware.

¿Qué tan peligroso es Rorschach??

Definitivamente, puede convertirse en un nuevo favorito en el mercado. Actualmente, El grupo de ransomware más exitoso es LockBit, debido a la eficiencia del software que utilizan en los ataques.. No sólo puede cifrar los archivos extremadamente rápido, pero también extraerlos al almacenamiento externo para realizar una doble extorsión.. Rorschach ya vence a LockBit 3.0 en velocidad de cifrado; crear una forma más rápida de extracción de datos, y obtendrías un dominador absoluto.

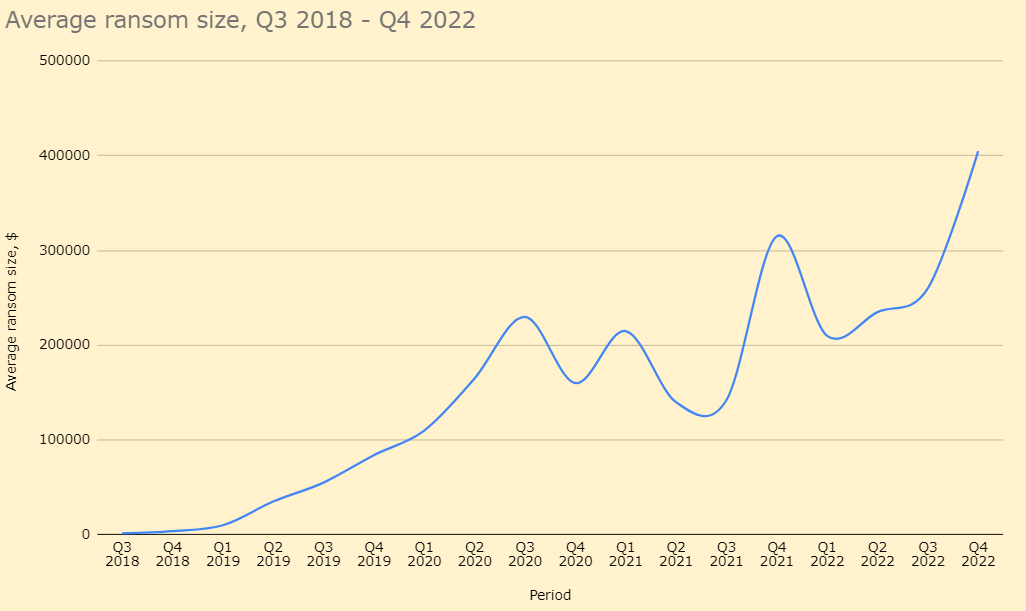

Los ataques de ransomware siguen siendo la amenaza número uno para las empresas. Los tamaños promedio de los rescates alcanzaron su punto máximo en $400,000 y es poco probable que bajen, sobre todo teniendo en cuenta que cada vez más víctimas evitan pagar el rescate. Los piratas informáticos pedirán cada vez más dinero para compensar la cantidad con la calidad, una táctica común entre ellos.. Los datos podrán ser restaurados de esta u otra forma., pero nadie impedirá que se publique en Darknet o en otros lugares.. La única forma de evitar todos estos problemas es proteger tu organización de ataques de todo tipo..

Cómo protegerse contra el ransomware?

Utilice una solución de seguridad que incluya una política de confianza cero. Sólo un enfoque de confianza cero hacia el escaneo, y todas las demás características previstas en la política de confianza cero pueden repeler eficazmente los peligros de explotación, como el que mencionamos arriba. Además, Además, protegerá contra las vulnerabilidades de día cero, considerando que son bastante difíciles de contrarrestar de otra manera..

Proteger la red interna. Ningún malware puede funcionar correctamente sin una devolución de llamada al servidor C2. No darle oportunidad de hacer eso., Además de hacer que sea problemático, al menos introducir uno en su red funcionará bastante bien.. Las soluciones de detección y respuesta de red no solo protegerán sus conexiones de red, sino que también proporciona toda la información necesaria para examinar cada ataque. (o su intento).

Actualice su software con la mayor frecuencia posible. Mencioné el uso de programas antimalware de confianza cero como remedio., pero es mejor no darle ninguna oportunidad al malware. Los proveedores de software lanzan actualizaciones menores con correcciones de errores y parches de vulnerabilidad con bastante frecuencia., así que considera instalarlos. Actualmente, La mayoría de las infracciones que se producen con el uso de la explotación de vulnerabilidades se deben al uso de una versión desactualizada del programa.. No seas el enemigo de ti mismo!

Cuidado con los archivos que vienen de Internet. Más amenudo, La gente considera seguros los archivos de la bandeja de entrada del correo electrónico, y ese es el principal error.. Una gran cantidad de ataques se llevaron a cabo a través de archivos adjuntos de correo electrónico infectados, y estas tristes estadísticas solo aumentan con el tiempo.. Los archivos descargados de sitios web de terceros tampoco son seguros, y debe escanearse antes de iniciar.