Los analistas de la empresa Sekoia informaron que el proyecto ruso de hackers DDoSia creció 2400% en menos de un año. Ese proyecto paga a voluntarios para que participen en ataques a organizaciones occidentales. Más que 10,000 personas están actualmente involucradas en los ataques.

Los servicios de alquiler de DDoS se han vuelto particularmente populares en los últimos años.. Recientemente hicimos la revisión de de los más populares. Y si te interesan los antecedentes penales, Llamarada de nube Se registró el ataque DDoS más poderoso en la historia de las observaciones.

¿Qué es el proyecto DDoSIA??

Proyecto DDoSIA apareció en otoño 2022. Entonces la empresa Radware anunció que el proyecto se lanzó en agosto 2022 por el grupo NoName057(16). Este último, sin embargo, apareció sólo en marzo 2023, como grupo de hackers prorruso. Crearon un proyecto DDoSia en Telegram, donde los operadores publicaron un enlace a GitHub con instrucciones para posibles «voluntarios».

Estos «voluntarios» se les ofreció registrarse a través de Telegram para recibir un archivo ZIP con malware (archivo.exe). El archivo contiene una identificación única para cada usuario.. La característica más interesante de este proyecto fue el hecho de que los participantes podían vincular su identificación con una billetera de criptomonedas y recibir dinero por participar en ataques DDoS.. Y el pago era proporcional a las capacidades aportadas por el participante concreto..

Como Sekoia Los expertos dicen ahora, el La plataforma DDoSia ha crecido significativamente durante el año pasado y ahora tiene aproximadamente 10,000 participantes activos que contribuyen a los ataques DDoS. Al mismo tiempo, más que 45,000 la gente ya se ha suscrito a los principales canales de hackers de Telegram (los siete). Además de solo comentarios (qué hacer con los ataques DDoSia), la plataforma ha mejorado su conjunto de herramientas y Tebera da la bienvenida a banarios para todos los programas del sistema operativo, vender controles de audiencia.

como funciona eso?

El registro de nuevos usuarios está totalmente automatizado a través del bot de Telegram, que soporta sólo el idioma ruso. Comienzan nuevos participantes proporcionando una TONELADA (Red abierta de Telegram) dirección de billetera recibir criptomonedas, y en respuesta, el bot crea una identificación de cliente única y proporciona un archivo de texto para obtener ayuda..

Próximo, Los nuevos participantes reciben un archivo ZIP que contiene una herramienta para ataques.. A partir de abril 19, 2023, el archivo incluía los siguientes archivos:

- d_linux_amd64 – archivo ejecutable ELF LSB de 64 bits, x86-64;

- d_linux_arm — Archivo ejecutable de 32 bits ELF LSB, BRAZO;

- d_mac_amd64 — Archivo ejecutable Mach-O x86-64 de 64 bits;

- d_mac_arm64 — Archivo ejecutable Mach-O arm64 de 64 bits;

- d_windows_amd64.exe — archivo ejecutable PE32+ (consola) x86-64 para Microsoft Windows;

- d_windows_arm64.exe — archivo ejecutable PE32+ (consola) Aarch64 para Microsoft Windows.

Para realizar estas cargas útiles, El archivo de texto con el ID del cliente debe colocarse en la misma carpeta que las cargas útiles., lo que dificulta la ejecución no autorizada de archivos por parte de expertos en TI y otros «externos».

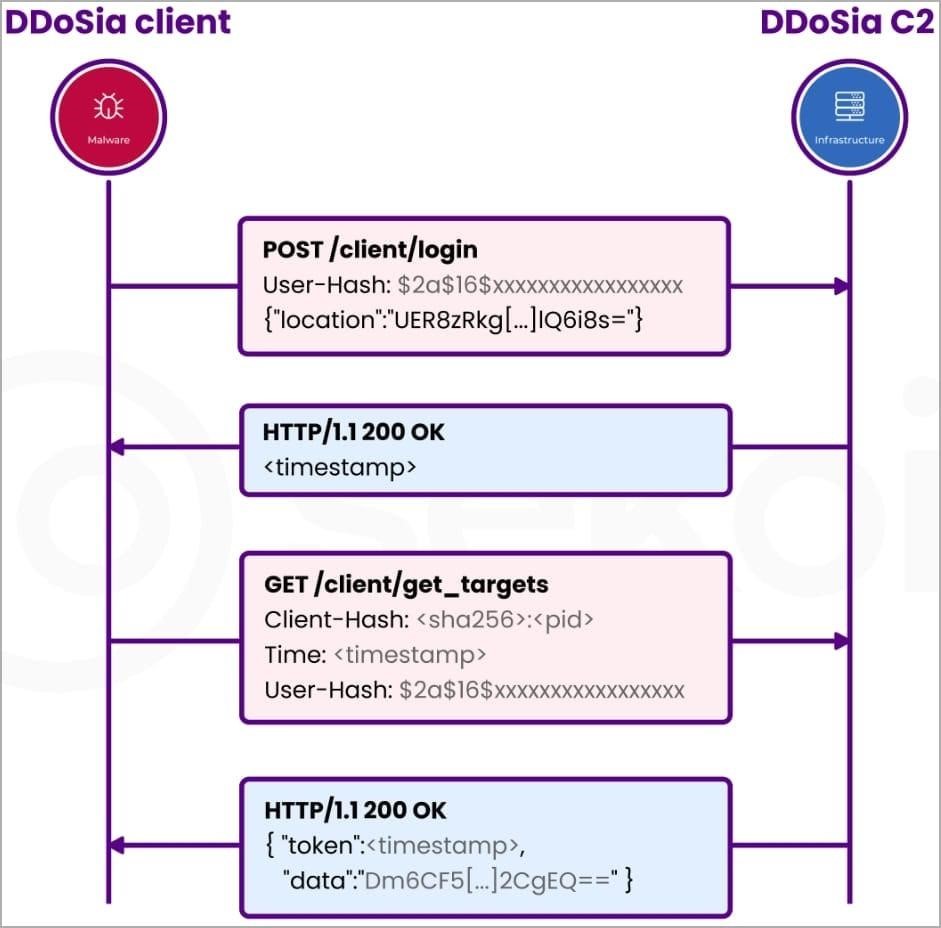

Después de eso, el cliente DDoSia lanza una invitación de línea de comando. Allá, los participantes reciben una lista de objetivos en forma cifrada. Pueden elegir un objetivo específico para atacar.. Los expertos estudiaron el archivo ejecutable de Windows de 64 bits y descubrieron que es un binario escrito en Go, utilizando algoritmos de cifrado AES-GCM para comunicarse con el servidor de control. La C&El servidor C transmite la ID del objetivo DDoSia, dirección IP del host, tipo de solicitud, puerto y otros parámetros de ataque al cliente en forma cifrada, y todo esto luego se descifra localmente.

DDoSIA ataca masivamente a Lituania, Ucrania y Polonia

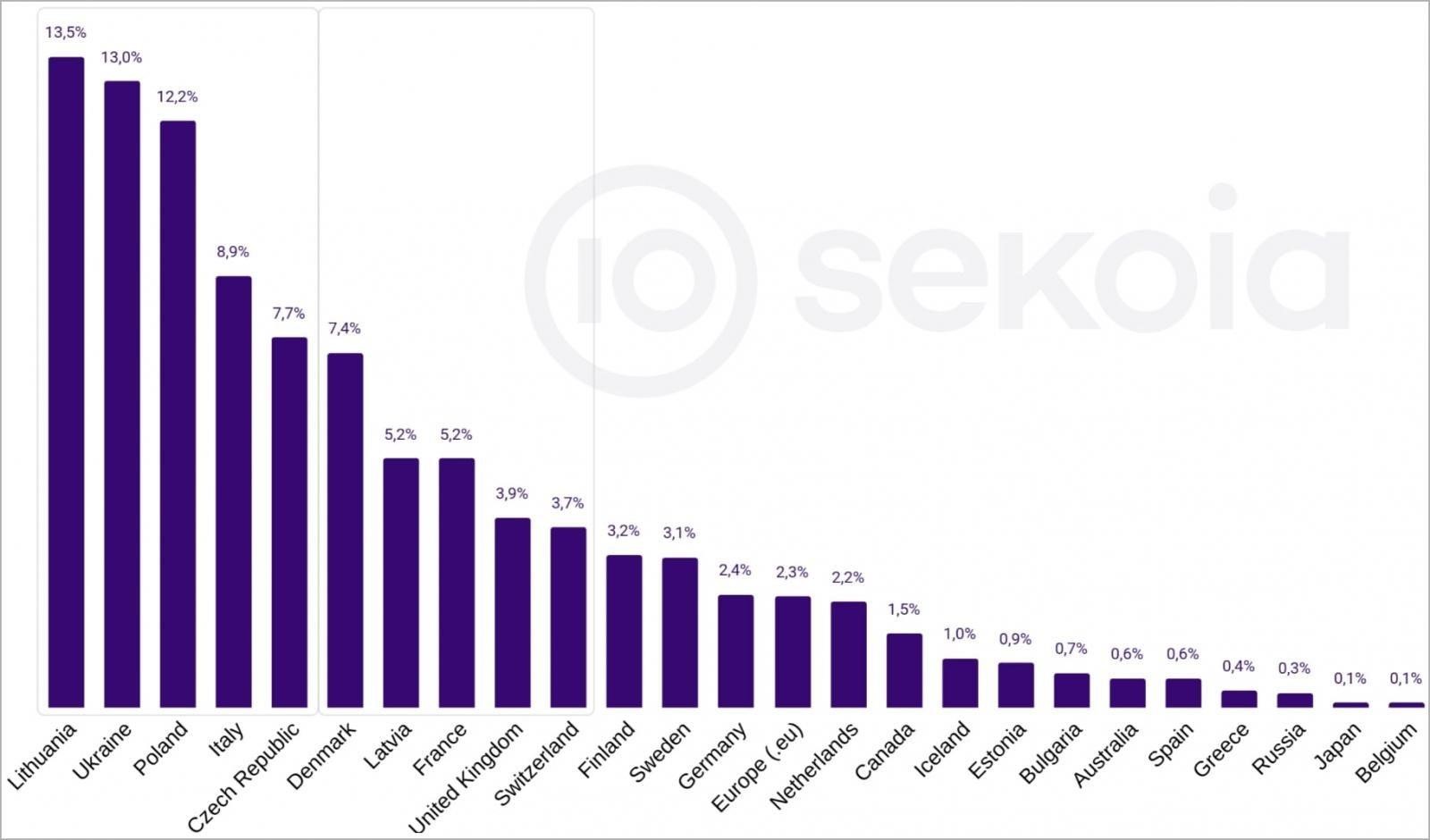

Los investigadores de Sekoia recopilaron datos sobre algunos objetivos de DDoSia durante el período de mayo. 8 a junio 26, 2023, que fueron comunicados por el servidor que controla los ataques. Básicamente, los grupos y sus «voluntarios» eran organizaciones de Lituania, Ucrania y Polonia, que representó 39% de la actividad total del proyecto.

Los analistas señalaron que DDoSia atacó a un total de 486 diferentes sitios. En mayo y junio, Los delincuentes se centraron en ataques a plataformas educativas., posiblemente para interrumpir los exámenes de fin de escuela. En resumen, El proyecto DDoSia ya ha alcanzado un tamaño suficientemente grande como para crear serios problemas a sus objetivos.. Quién sabe qué pasará cuando crezcan aún más.?