Una carga útil de ransomware previamente desconocida, que se hace llamar WannaCry 3.0, apunta a jugadores de habla rusa del juego Enlisted. Según los informes, los piratas informáticos utilizan un instalador de juegos modificado y un sitio oficial falso para confundir a los usuarios desprevenidos..

Quizás también te interese este artículo Un año de guerra ruso-ucraniana en materia de ciberseguridad, o esto: Apuñalado en la espalda: Chino panda mustang Ciberespías atacan a funcionarios rusos.

También los especialistas en seguridad de la información señalaron que Debido a las sanciones, Los piratas informáticos rusos buscan nuevas formas de blanquear dinero.

Cómo los piratas informáticos imitan el juego Enlisted

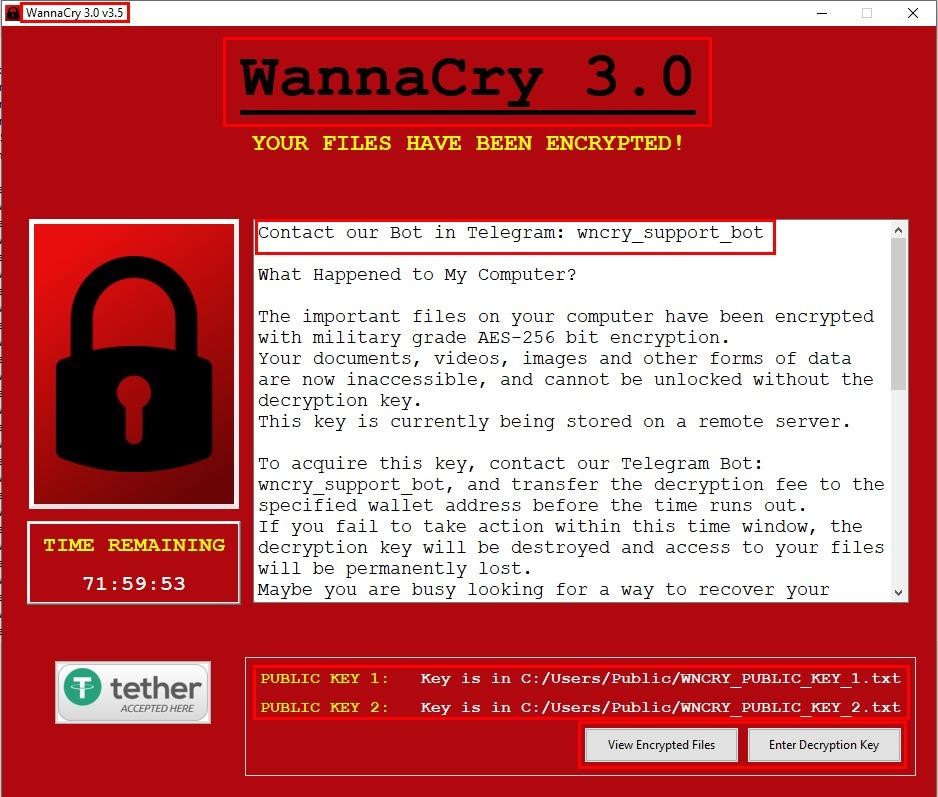

Las versiones troyanizadas del juego se distribuyen a través de sitios falsos, donde el instalador del juego viene con un ransomware que pretende ser la tercera versión del sensacional Quiero llorar malware (el malware incluso cambia las extensiones de los archivos afectados a .llorar).

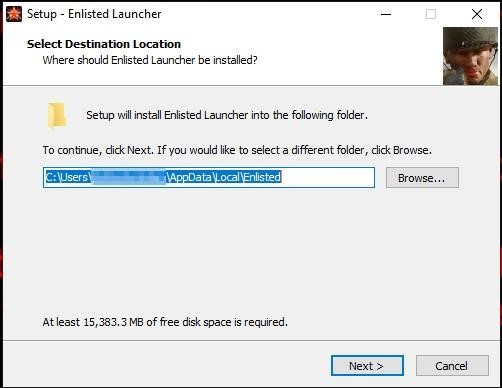

Alistado fue liberado por Entretenimiento gaijin en 2021 y tiene entre 500,000 y un millón de jugadores activos cada mes. Dado que el juego es gratuito, Los atacantes pudieron descargar fácilmente el instalador del sitio web del editor y modificarlo para distribuir el malware a los jugadores..

Quiero llorar 3.0 Análisis de carga útil

Según ciclo analistas que analizaron la amenaza, esta supuesta nueva variante de WannaCry en realidad se basa en un casillero Python de código abierto cifrar creado con fines educativos. El instalador del juego descargado del sitio falso se llama «enlisted_beta-v1.0.3.115.exe«, y cuando corre, vuelca dos archivos ejecutables en el disco del usuario: ALISTA~1 (el juego real) y alistado (el lanzador Python del malware).

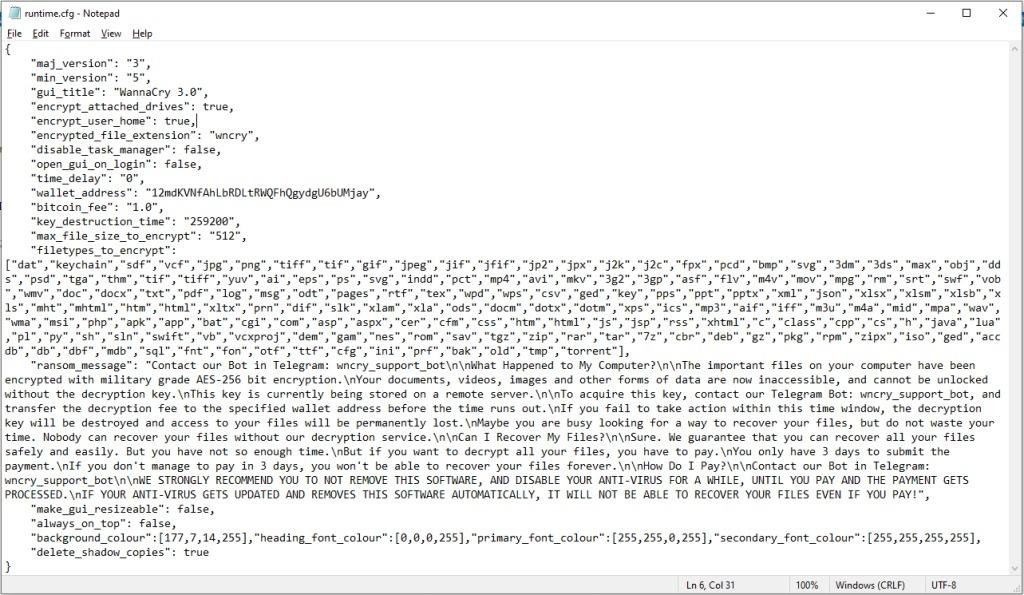

Tras la inicialización, el ransomware crea un mutex para evitar múltiples instancias en ejecución en la máquina infectada. Luego analiza su archivo de configuración JSON para determinar a qué tipos de archivos apuntar., qué directorios omitir, qué nota de rescate generar, y qué dirección de billetera ingresar para recibir el rescate.

Como resultado, el ransomware escanea el directorio de trabajo buscando el archivo key.txt para usar en el paso de cifrado (si no existe, lo crea). El algoritmo AES-256 se utiliza para el cifrado., y como se mencionó anteriormente, todos los archivos bloqueados reciben la extensión .wncry.

Curiosamente, el malware no intenta finalizar procesos o servicios, que es una práctica estándar en las taquillas modernas, pero sigue el camino habitual para el ransomware y elimina las instantáneas para evitar la recuperación de datos..

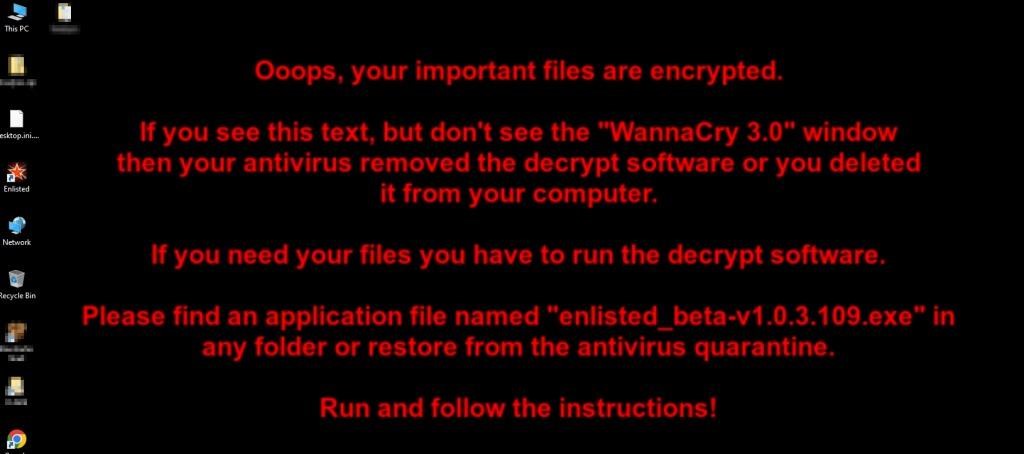

Después de verificar el proceso de cifrado de archivos., el ransomware muestra a la víctima una nota de rescate utilizando una aplicación especial con una interfaz gráfica para ello y dándole a la víctima tres días para tomar una decisión.. En caso de que el antivirus de la víctima bloquee la visualización de la nota de rescate, El ransomware también cambia la imagen de fondo en la ranura de trabajo del usuario..

Entonces que?

Los investigadores señalan que los piratas informáticos no utilizan el Colina sitio web, en lugar de sugerir que las víctimas utilicen un Telegrama bot para contactarlos. Según los expertos, Es posible que muchos juegos de disparos en línea populares ahora no estén disponibles para los usuarios rusos., así Enlisted se ha convertido en una alternativa para ellos. Si los atacantes ya han prestado atención a esto, Probablemente puedan crear otros sitios falsos para juegos similares con localización rusa..

Pozo, qué puedo decir? Ser rusohablante ahora no es algo que no esté de moda, pero también peligroso. Sin embargo, Los ciberdelincuentes deben ser detectados y castigados., a pesar de circunstancias atenuantes.