Secuestro de datos es un programa malicioso que un atacante inyecta en su dispositivo para cifrar sus datos y mantener su vida digital como rehén. Ryuk ransomware es similar al típico ransomware pero mejorado. Se aprovecha deliberadamente de objetivos de alto perfil capaces de pagar grandes cantidades de dinero.. Hoy aprenderemos qué es el ransomware Ryuk., cómo llegó a ser, como se propaga, y cuáles son los riesgos y consecuencias de encontrarlo.

¿Qué es el ransomware Ryuk??

ryuk ransomware es un malware con el que los piratas informáticos atacan a sus objetivos, Infectar sistemas y cifrar archivos de datos.. Luego, los malhechores mantienen los datos de la víctima inaccesibles hasta que se paga el rescate.. El malware lleva el nombre del famoso personaje de manga de la película Death Note., donde «ryuk» era el nombre de un dios de la muerte que mataba víctimas selectivamente. El virus ransomware Ryuk atacó a las empresas, gobiernos, e instituciones públicas como hospitales y escuelas.. ryuk, como cualquier ransomware, puede traer consecuencias devastadoras, especialmente para organizaciones con activos digitales críticos. Es especialmente cierto para los hospitales que dependen de archivos electrónicos para proporcionar medicamentos precisos o instalaciones de energía o agua administradas de forma remota.. Cuando se trata de ataques de Ryuk, Los objetivos vulnerables nunca se pasan por alto. De este modo, Los ciberdelincuentes han duplicado recientemente sus ataques despiadados..

Leer también: Qué es Rescate:Infección Win32/Ryuk.AA? Rescate:Redes de distribución Win32/Ryuk.AA.

Historia del ransomware Ryuk

La primera aparición de Ryuk fue en Agosto 2018, cuando cifró archivos de cientos de pequeños municipios, empresas de logistica, y empresas tecnológicas de todo el mundo. Aunque fue la primera aparición pública del ransomware Ryuk virus, Los expertos en ciberseguridad encontraron un vínculo entre sus estructuras de código y una cepa del virus ransomware Hermes descubierta anteriormente en 2017. La amenaza del ransomware Ryuk se volvió especialmente alarmante en 2021. Un nueva variante con capacidades similares a las de un gusano de Internet, que puede propagarse entre computadoras y sistemas sin participación humana, ha surgido. Aceleró la cadena de ataques y facilitó a los piratas informáticos la destrucción de redes enteras..

Los métodos de propagación de Ryuk

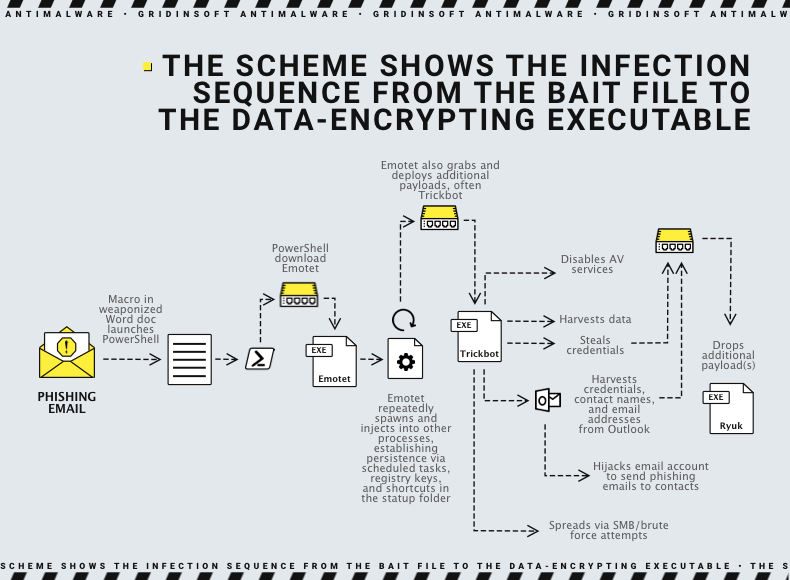

Los ataques de Ryuk suelen comenzar con correos electrónicos de phishing. Además, Los atacantes de Ryuk suelen realizar campañas de phishing dirigidas a personas con acceso a software o sistemas de nivel empresarial.. Envían correos electrónicos a las víctimas con cartas inofensivas que tienen enlaces maliciosos adjuntos.. Aunque el archivo adjunto puede parecer un documento de Word, lanza un malware troyano (como Trickbot o Emotet) cuando se abre.

Leer también:El ransomware aparece en los titulares casi a diario. Métodos importantes que utilizan los piratas informáticos para infect you with ransomware a tener en cuenta.

Algoritmo de acción

Sin embargo, este malware inicial es no ransomware. En cambio, es una herramienta que permite a un atacante tomar el mando y el control de su máquina para que luego puedan implementar una carga útil de ransomware. Así que, una vez que la red de la víctima está comprometida, los atacantes deciden si, En su opinión, Vale la pena investigar más a fondo y penetrar en la red o no.. Si el ataque se considera suficientemente lucrativo y se puede exigir una gran cantidad de dinero como rescate, desplegarán el ransomware Ryuk. Una vez en lo profundo del sistema, Los piratas informáticos recopilan sigilosamente credenciales de administrador e identificar controladores de dominio. Esto permite que un posible ransomware Ryuk ataque lo más fuerte posible, proporcionando la máxima superficie de ataque cuando finalmente se lanza la carga útil del ransomware. Ryuk luego cifra los archivos de la computadora, datos, y acceso al sistema, haciendo imposible recuperar información o acceder a programas. También interrumpe la función de recuperación del sistema de Windows, obligar a las víctimas a elegir entre perder datos o pagar un rescate. Este ataque es tan repentino y devastador que, en la mayoría de los casos, la víctima prefiere gastar, haciendo de esta una de las amenazas informáticas más importantes de los últimos tiempos. Con Ryuk siendo un ataque impulsado por humanos, Los delincuentes detrás de esto utilizan técnicas de piratería manual para obtener acceso y propagar la plaga a través de las redes.. Este patrón de cadena de ataque se observó en 2018, 2019, y 2020.

Los estudios de ataques recientes muestran que el ransomware Ryuk ha evolucionado y ahora puede propagarse sin participación humana, que es más típico de un gusano que de un virus informático. Sin embargo, La filtración inicial de datos está asociada con técnicas clásicas de ingeniería social como el phishing., correo basura, y suplantación de identidad.

Rutina de cifrado Ryuk

Una vez desplegado, Ryuk cifra todos los archivos excepto aquellos con .dll, .enlace, .hrs, .acceso, .Este, y extensiones .exe. Sin embargo, omite archivos almacenados en Windows System32, Cromo, Mozilla, Directorios de Internet Explorer y Papelera de reciclaje. Estas reglas de exclusión probablemente se crean para mantener el sistema estable y permitir que la víctima use el navegador para realizar pagos..

Ryuk utiliza un potente cifrado de archivos basado en AES-256. Los archivos cifrados reciben una extensión diferente: .rico. Las claves AES están cifradas con un par de claves públicas y privadas RSA-4096., que están controlados por atacantes. Generalmente, todo el proceso es un poco más complicado y implica varias claves que están cifradas con otras claves. Como resultado, Cada ejecutable de Ryuk se crea explícitamente para cada víctima en particular., incluso si se emplea en varios sistemas, utilizando la clave privada generada para esa víctima individual. De este modo, incluso si la clave privada RSA asociada con una víctima se revela y publica, no puede descifrar archivos que pertenecen a otras víctimas.

Actualmente, Ninguna herramienta disponible públicamente puede descifrar archivos Ryuk sin pagar el rescate., e investigadores advierten que incluso la herramienta de descifrado proporcionada a las víctimas por los atacantes de Ryuk a veces puede dañar archivos. Esto suele ocurrir con archivos grandes., donde Ryuk intencionalmente realiza solo un cifrado parcial para ahorrar tiempo. También, Ryuk aún puede cifrar algunos archivos y directorios del sistema que están en la lista blanca, lo que a veces resulta en la imposibilidad de iniciar el sistema después de reiniciarlo. Todos estos problemas pueden dificultar la recuperación y aumentar los costos para las víctimas debido a los ataques de Ryuk.. Me gusta más ransomware, Ryuk intenta eliminar instantáneas de volúmenes para evitar la recuperación de datos por medios alternativos. También contiene un script kill.bat que deshabilita varios servicios, incluyendo copia de seguridad de red y antivirus de Windows Defender.

Ejemplos de ataques de ransomware Ryuk

Los ataques de ransomware Ryuk siguen un patrón similar. El objetivo son grandes organizaciones públicas o privadas., y los hackers lanzan ataques tipo raid. Los ataques de Ryuk han tenido como objetivo organizaciones en Estados Unidos, el Reino Unido, Alemania, España, Francia, y Australia. A comienzos de 2021, Un análisis de las transacciones de bitcoins de direcciones conocidas de Ryuk reveló que los piratas informáticos de Ryuk obtuvieron de manera fraudulenta más de $150 millones en ransomware. Los ataques de ransomware Ryuk más destacados han afectado a los municipios, sistemas escolares, empresas de tecnología y energía, y hospitales. Aquí están los ataques más famosos.:

- Octubre 2018: ryuk atacó a la principal Autoridad de Agua y Alcantarillado de Onslow (ESTÁS CASADO) organizaciones, interrumpiendo su red.

- Diciembre 2018: Tribune Publishing fue atacada, afectando a sus clientes como Los Angeles Times.

- 2019-2020: Ryuk apuntó a algunos hospitales en California, Nueva York, y oregon. También apuntó a instalaciones médicas británicas y alemanas., causando problemas para acceder a los registros de los pacientes y afectando los cuidados intensivos.

Más de una docena de hospitales se vieron afectados por ataques de ransomware a finales de 2020. En junio 2019, ciudad del lago, Florida, pagado a $460,000 rescate después de que un empleado hubiera abierto un correo electrónico infectado.

Cómo eliminar Ryuk ransomware?

Debido a la complejidad de Ryuk, sólo los equipos de TI experimentados deben eliminarlo. Sin embargo, sus archivos seguirán cifrados incluso después de que Ryuk sea eliminado de su red, ya que solo los atacantes tienen las claves para restaurar los activos. Puedes eliminar Ryuk en modo seguro o mediante restauración del sistema. Sin embargo, La atención debería centrarse en prevenir este tipo de ataques. antes de perder el acceso a activos críticos. Todos los empleados deben estar atentos a los correos electrónicos de phishing. No hagas clic en ningún contenido sospechoso en tu bandeja de entrada.

Más importante, Las organizaciones deben establecer el protocolo de ciberseguridad adecuado., estrategia, y programa de entrenamiento. Un basado en IA protección de punto final Una plataforma que detecte y prevenga amenazas es esencial para proteger su empresa de ataques.. Software de ciberseguridad avanzado Puede clasificar y clasificar las amenazas basándose en un conocimiento profundo de su entorno y puede realizar investigaciones exhaustivas para reconocer el malware en constante evolución..

contenido relacionado: En la mayoría de los casos, Rescate:Win64/Ryuk.A ransomware Sin duda, indicará a sus objetivos que inicien una transferencia de fondos para contrarrestar los cambios que la infección troyana realmente realizó en la herramienta del objetivo..

Protegiéndose contra Ryuk

Si bien las organizaciones pueden aplicar controles técnicos específicos para reducir la probabilidad de infecciones por Ryuk, defenderse contra ataques de ransomware administrados por personas generalmente requiere corregir algunos mala conducta entre administradores de grupos de trabajo.

«Algunas de las campañas de ransomware impulsadas por humanos más exitosas se han dirigido a servidores que han desactivado deliberadamente el software antivirus y otros controles de seguridad que los administradores pueden realizar para mejorar el rendimiento.,» microsoft dijo. «Muchos de los ataques observados utilizan malware y herramientas que ya son reconocidas por los programas antivirus.. Los mismos servidores a menudo carecen de firewall y protección MFA, tener credenciales de dominio débiles, y utilizar contraseñas de administrador local no aleatorias. A menudo, estas protecciones se desactivan intencionalmente porque existe la preocupación de que los controles de seguridad puedan afectar negativamente el rendimiento.. El equipo de TI puede ayudar a determinar el verdadero impacto de estas configuraciones y trabajar con los equipos de seguridad para mitigar el efecto.. Los atacantes utilizan ajustes y configuraciones que los administradores de TI administran y monitorean.

Los servicios de seguridad también deben tomarse más en serio lo que parecen ser infecciones raras o malware común.. Como muestra Ryuk, Las amenazas comunes como Emotet y TrickBot rara vez aparecen por sí solas y pueden ser una pésima llamada de atención para problemas mucho más graves.. Simplemente eliminar el malware común de un sistema sin realizar más investigaciones puede tener consecuencias desastrosas semanas o meses después..

«Infecciones con malware básico como La emocion, dridex, y trucobot debe eliminarse y tratarse como un posible compromiso total del sistema, incluyendo cualquier credencial presente,» Microsoft advirtió.

Abordar las debilidades de la infraestructura que permitió que el malware ingresara y se propagara es tan crítico como proteger la red del movimiento lateral manteniendo una higiene de credenciales adecuada y brindando acceso con privilegios mínimos.. Además, limitar las PYMES innecesarias (Bloque de mensajes del servidor) El tráfico entre puntos finales y la restricción del uso de credenciales de administrador pueden tener un impacto positivo en la resiliencia de la red frente a campañas de ataques dirigidas por humanos..