En los últimos cuatro años, la parte de ataques basados en scripts El número de delitos de malware en todo el mundo ha aumentado tan drásticamente que ha generado alertas entre los especialistas en seguridad y los usuarios comunes y corrientes.. en esta publicación, consideraremos el malware basado en scripts, evaluar sus fortalezas y debilidades, explica cómo ocurren los ataques, y sugerir medidas para mantener la seguridad en su grupo de trabajo.

¿Qué es el malware basado en scripts??

Comprender cómo alguien puede ejecutar un ataque basado en scripts en una computadora, debemos saber que son los guiones. Ellos son conjuntos de comandos para que un sistema se ejecute. Los usuarios los emplean para automatizar procesos que de otro modo realizarían manualmente.. Los programadores y usuarios avanzados crean scripts en lenguajes de scripting. Esos pueden ser, Mas o menos, propósito general (como JavaScript, Pitón, y PHP), orientado al sistema operativo (como PowerShell y AppleScript), y también hay lenguajes de script especiales para aplicaciones y entornos particulares..

Los scripts no son archivos maliciosos ni el contenido principal de los archivos que habitan.. En cambio, son los documentos’ componentes permitidos, legales y, En teoria, beneficioso para el usuario. Los scripts no están compilados. Eso significa que son interpretados y ejecutados por el entorno de software ad hoc sin traducción previa a código de máquina.. Para AppleScript, por ejemplo, tal entorno es un sistema operativo de Apple. Y para JavaScript entre sistemas (si se trata de construcción de sitios web), cualquier navegador web moderno puede servir como entorno de interpretación.

Los ataques de piratas informáticos basados en scripts son delitos cibernéticos que utilizan scripts como herramienta principal..

Ejemplos de secuencias de comandos de malware

Secuencias de comandos entre sitios (XSS) Ataques

XSS (Secuencias de comandos entre sitios) Los ataques pueden provocar el robo de datos., secuestro de sesión, y acceso no autorizado a información confidencial. También ponen en riesgo la confianza de los usuarios, dañar la reputación de las aplicaciones web, y puede tener repercusiones legales en virtud de regulaciones de privacidad de datos como GDPR (Reglamento General de Protección de Datos) y CCPA (Ley de Privacidad del Consumidor de California).

<p>User's comment: <script>alert('Malicious Script')</script></p>

<!-- This user input is not properly sanitized -->

<p>User's comment: <?php echo $_GET['comment']; ?></p>

Considere un sitio web que permita a los usuarios enviar su propio contenido o publicar comentarios.. En este escenario, un atacante ha publicado un comentario que contiene un script etiquetado como "Script malicioso". Este script se mostró directamente sin saneamiento ni codificación adecuados., llevándolo a ejecutarse en otros usuarios’ navegadores cuando se ven. Como resultado, cualquier usuario que lea el comentario verá una ventana emergente que dice Guión malicioso, que ilustra cómo los atacantes pueden ejecutar scripts en los navegadores de usuarios desprevenidos. Esto pone de relieve una grave vulnerabilidad: El script utilizado en el ataque podría modificarse para ejecutar comandos más complejos que potencialmente podrían robar datos del usuario directamente desde su navegador..

Entidad externa XML (XXE) Vulnerabilidad

XXE, o ataque de entidad externa XML, explota vulnerabilidades en aplicaciones que analizan archivos XML. Este problema surge cuando el analizador XML de una aplicación configura incorrectamente los ajustes de seguridad., permitiéndole eliminar la referencia a entidades externas dentro del archivo XML. Durante el análisis, si la aplicación procesa estas entidades, podría filtrar involuntariamente datos confidenciales, interrumpir los servicios, realizar acciones no autorizadas en el servidor, o acceder a otras partes del sistema.

import xml.etree.ElementTree as ET

xml_data = """

<!DOCTYPE data [

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<data>&xxe;</data>

"""

root = ET.fromstring(xml_data)

Cuando el script Python se ejecuta y procesa el documento XML con la biblioteca ElementTree, intenta acceder al archivo /etc/passwd.

Inyección SQL

La inyección SQL es un riesgo de ciberseguridad frecuente en el que los atacantes pueden alterar la base de datos de una aplicación web insertando código SQL dañino en sus campos de entrada.. Estos campos pueden incluir cualquier área de entrada de datos en un sitio web., como formularios web o URL. Cuando tiene éxito, Los ataques de inyección SQL permiten a los atacantes acceder y manipular bases de datos, lo que podría conducir a la exposición de información sensible.

user_input = input("Enter your username: ")

sql_query = "SELECT * FROM users WHERE username = '" + user_input + "'"

cursor.execute(sql_query)

En este escenario, la entrada del usuario se incorpora directamente a la cadena de consulta SQL. Si un atacante proporciona información dañina, podrían alterar la consulta SQL, potencialmente obtener acceso no autorizado a la base de datos.

¿Qué es tan preocupante sobre los ataques basados en scripts??

En primer lugar, Los scripts no son archivos., como ya mencionamos. Los programas antivirus tienen dificultades para detectarlos, o mejor decir: son inútiles contra los guiones. Esto es así porque el software de seguridad moderno se centra en detectar y eliminar malicioso archivos. De este modo, en el caso de ataques basados en scripts, estamos ante un malware fantasmal, invisible para los programas antivirus.

Otra cosa importante es que los scripts generalmente son difíciles de detectar.. Existen en la memoria primaria., pronto será sobrescrito o borrado. Es posible encontrar el origen de un guión si los delincuentes dejan huellas inexactas, pero ¿por qué harían eso??

¿Cómo puede un atacante ejecutar malware a través de un script??

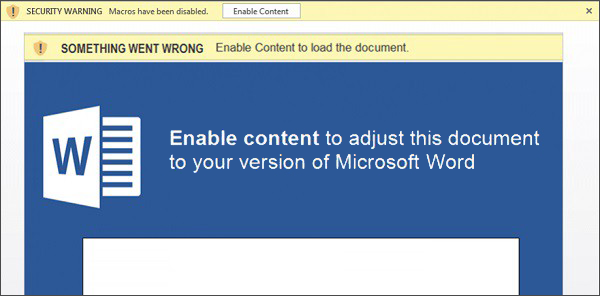

Dejemoslo claro: No estamos hablando de scripts maliciosos vinculados a sitios web. (Secuencias de comandos entre sitios), que están más o menos estudiados y cubiertos por los sistemas de seguridad de navegadores y antivirus. Los archivos equipados con scripts simples pero traicioneros constituyen un nuevo problema. Estos son los archivos cuyos formatos el software antivirus deja pasar por defecto, no considerado peligroso: PDF, Palabra, libros electrónicos, aplicaciones HTML, y otros.

El código JavaScript simple que normalmente se emplea en archivos como estos puede agregar varias funciones prácticas., como hacer que los documentos PDF se puedan firmar o incluir un cuestionario que se pueda completar. Pero el script también puede tener un propósito malicioso.. En caso de un ataque basado en script, Lo más probable es que sea un conjunto de comandos para descargar cualquier otro malware que dañe de verdad.. Secuestro de datos, por ejemplo, es el tipo de ataque más lucrativo para los hackers. Los delincuentes sólo esperan que el usuario abrir un archivo para ejecutar el script o, en algunos casos, a permitir macros por lo tanto.

Los archivos llenos de scripts también pueden ser elementos descargables en los que usted confía, ya que actualizan los programas que ya tiene.. Al menos, tu lo crees. Estos pueden ser complementos, complementos, etcétera. Sí, la UAC le preguntará si desea descargar este archivo, pero esto siempre pasa, y tendemos a ignorar tales advertencias. Si los delincuentes logran engañarte, considera que también engañaron a tu software de seguridad.. A propósito, varios no confiables Lectores de PDF y sus complementos son algunos de los programas más peligrosos en términos de amenazas de ataques basados en scripts..

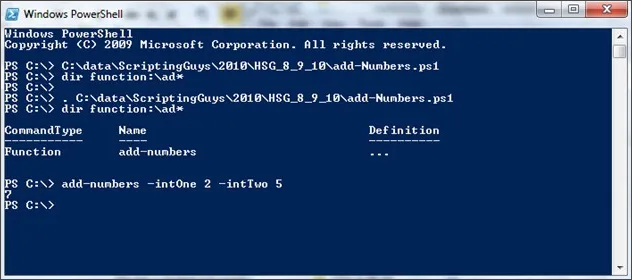

Los ataques basados en scripts ponen en peligro principalmente los sistemas Windows al explotar las vulnerabilidades del símbolo del sistema y PowerShell., las herramientas de automatización incorporadas. Sin embargo, ni Android, iOS ni siquiera Linux son seguros.

Cómo protegerse a sí mismo y a su grupo de trabajo?

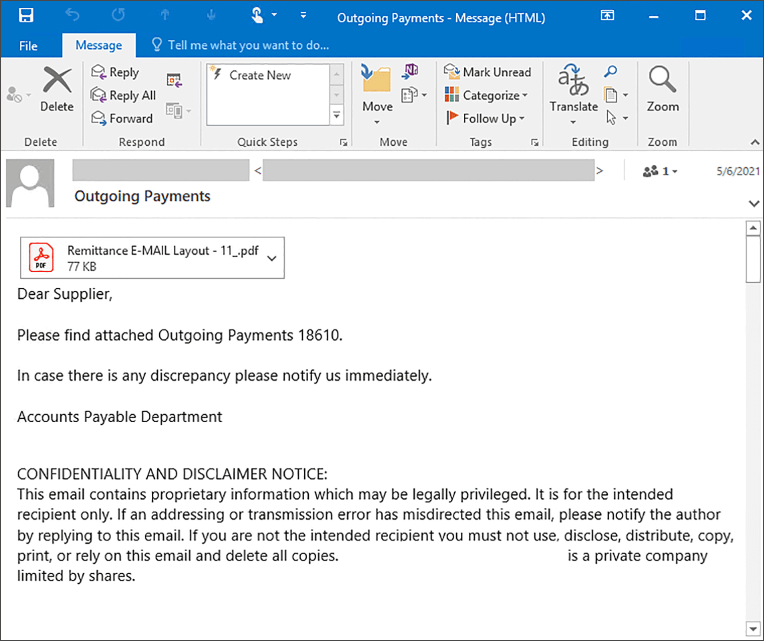

La debilidad del malware basado en scripts es que tiene que ser ejecutado por el usuario. Por lo tanto, la mejor protección es ser cauteloso y evitar descargas desconocidas. Recuerda ese PDF, Palabra, y otros archivos de datos pueden contener un script malicioso. Es más probable que estos archivos falsos lleguen por correo electrónico o mensajería en cartas enviadas aparentemente por alguien en quien usted confía, generalmente organizaciones proveedoras de servicios.. Tenga especial cuidado con informes de empresas de entrega como FedEx. Dado que es bastante creíble que una entrega postal sea inesperada, Los piratas informáticos suelen utilizar este disfraz para su correo de phishing.. Antes de descargar cualquier archivo adjunto de remitentes sospechosos, Verifique tres veces la fuente y el mensaje en sí.. Si estas lo suficientemente atento, Encontrarás un error en la línea de dirección., Su nombre, o el texto mismo.

en grupos de trabajo, tiene sentido separar aquellas computadoras que necesitan ejecutar scripts de aquellas que pueden prescindir de ellos. Los primeros deberían extremar la vigilancia y, convenientemente, desplegar política de confianza cero software antivirus, que por el momento presenta Windows 11 Defensor. tiene muchos problemas, pero pone en grave peligro los planes de los malhechores que realizan ataques basados en guiones..

Los archivos equipados con scripts pueden propagarse rápidamente a través de la red dañada utilizando las mismas vulnerabilidades de los elementos de Windows que utilizan para entregar su carga maliciosa.. Medidas generales de seguridad, como copia de seguridad de archivos y separación de redes, También son imprescindibles para minimizar el efecto destructivo de cualquier ciberataque exitoso..