Revisión reciente de vulnerabilidades en el marco Ray descubrió la falla sin parchear, apodado ShadowRay. Parece que cientos de clústeres de aprendizaje automático ya estaban comprometidos, lo que lleva a la fuga de activos de ML. Los investigadores remontan el primer ataque que aprovechó esta vulnerabilidad hasta septiembre 2023, significa que la vulnerabilidad ya circula desde hace más de medio año.

La vulnerabilidad de Shadow Ray permite RCE

Rayo, uno de los marcos de IA de código abierto más populares, contiene una grave vulnerabilidad, con cientos de casos de explotación conocidos hasta el momento. La investigación de Oligo Seguridad destapa la peculiar historia de CVE-2023-48022: Fue detectado originalmente junto con otros cuatro en diciembre. 2023. Mientras que cualquier escala, El desarrollador, Logré arreglar el resto bastante rápido., uno se convirtió en tema de discusión. Los desarrolladores afirmaron que es un comportamiento previsto y no un error., negarse a solucionar el problema.

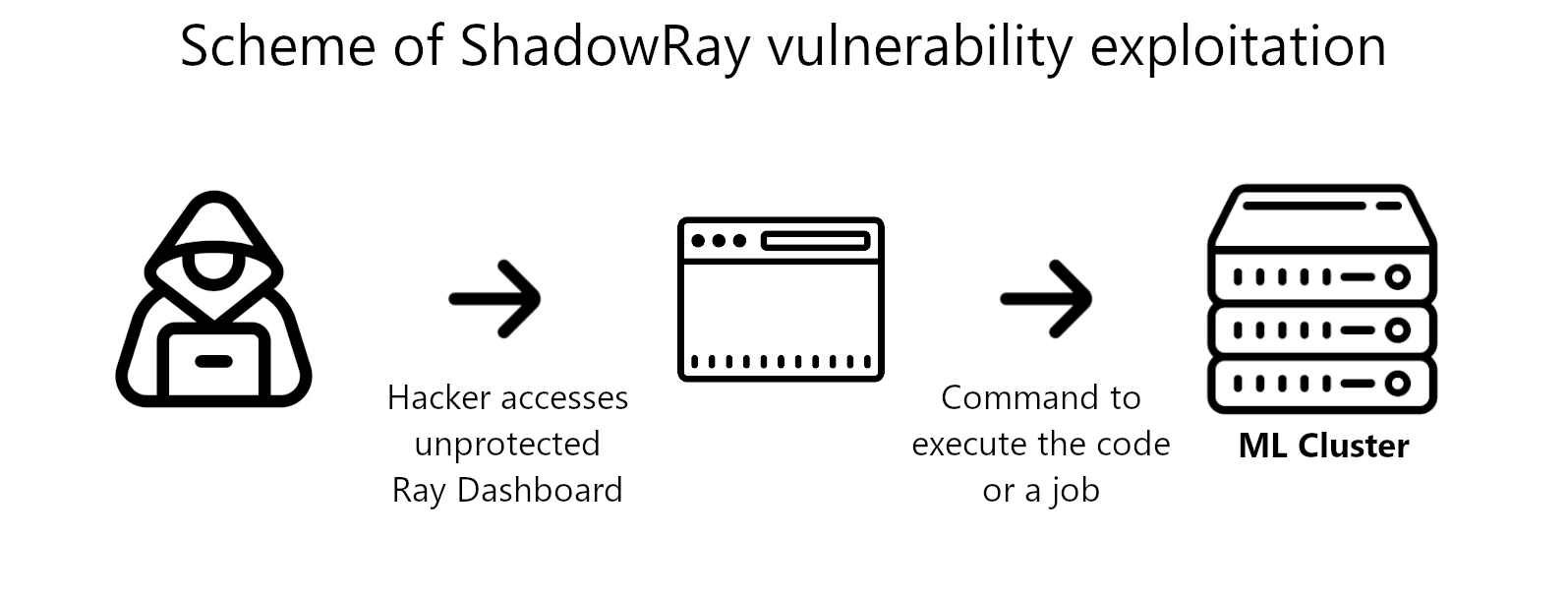

CVE-2023-48022, acuñado ShadowRay, es una falla de ejecución remota de código que surge de la falta de autorización en Jobs API. De hecho, este último permite que cualquiera pueda crear trabajos para el clúster después de acceder al panel.. Entre los posibles trabajos está la ejecución de código. – una función que los usuarios necesitan con bastante frecuencia en el flujo de trabajo típico. De hecho, este fue el punto de controversia cuando otro equipo de investigación descubrió la falla en 2023. Anyscale insiste en que la seguridad alrededor del marco y todos sus activos deben ser establecidos por los usuarios.

Vulnerabilidades de ejecución remota de código son uno de los más graves que existen, ya que de hecho permiten la ejecución simultánea de código en varias máquinas. En este caso específico, no son los puestos de trabajo los que están en peligro, pero los grupos de ML, con toda la potencia informática y los datos que tienen.

¿Qué tan crítico es este defecto??

Como ya he dicho, el marco de rayos se encuentra entre los más populares para manejar cargas de trabajo de IA. Entre sus usuarios se encuentran nombres ruidosos como Amazonas, netflix, Úber, Spotify, LinkedIn y OpenAI, aunque hay cientos y miles de empresas más pequeñas. Su repositorio de GitHub cuenta con más de 30.000 estrellas., lo que significa que el recuento total de usuarios definitivamente excede este número. Entonces sí, la superficie de ataque es bastante significativa.

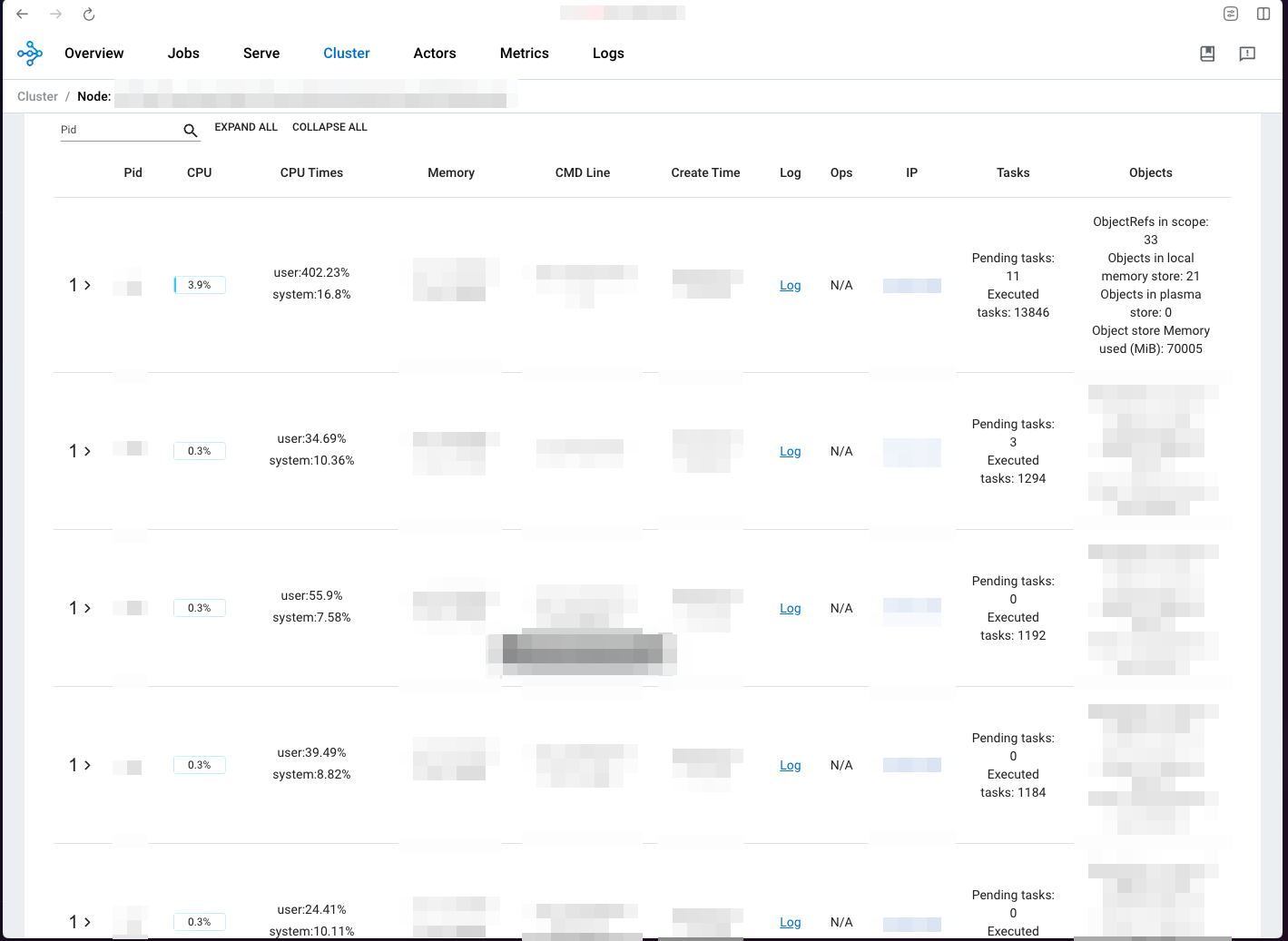

Cosas mucho peores surgen cuando pensamos en qué es exactamente lo que está comprometido.. En comparación con las estaciones de trabajo, redes y servidores corporativos, Los clústeres de aprendizaje automático son completamente diferentes.. Son sistemas potentes., con cargas de trabajo de ML orientadas a hardware y datos relacionados, como tokens de acceso, credenciales para las aplicaciones conectadas, etcétera. Numerosos sistemas que guardan dicha información están interconectados mediante el marco Ray.. Así que una explotación exitosa de ShadowRay efectivamente equivale a acceder a la totalidad de todo esto.

A pesar de estar orientado a cargas de trabajo de IA, hardware, más específicamente GPU, todavía se pueden utilizar para otras cargas de trabajo. En particular, al acceder al clúster de ML, Los fraudes pueden implementar malware minero de monedas que llenaría sus billeteras a expensas de la empresa víctima.. Pero lo que es más preocupante aquí es la posibilidad de fuga de datos.. Muchas empresas aprenden sus IA utilizando sus propios desarrollos exclusivos., o la selección de datos cuidadosamente seleccionados. Filtración de secretos corporativos puede ser fundamental para las grandes empresas, y fatal para los más pequeños.

Vulnerabilidad de ShadowRay explotada en la naturaleza

La parte más desafortunada de la falla de ShadowRay es que ya se explota en ataques del mundo real. Además, Lo más probable es que los piratas informáticos lo explotaran mucho antes de su descubrimiento.. La investigación original dice que los primeros casos de explotación ocurrieron en septiembre. 2023. Sin embargo, no pararon, ya que también hubo ataques que ocurrieron hace menos de un mes, a fines de febrero. 2024.

Entre las consecuencias visibles del ataque se encuentran los mineros de monedas maliciosos que explotaron el potente hardware de los clústeres pirateados.. Hackers particularmente desplegados XMRig, Mineros maliciosos NBMiner y Zephyr. Todos ellos estaban huyendo de la tierra., lo que significa que el análisis estático era prácticamente inútil contra este malware.

Menos obvio, pero potencialmente más crítica fue la filtración de datos guardados en los clusters. No me refiero solo a los conjuntos de datos., pero también workflow related information, como contraseñas, cartas credenciales, tokens de acceso, e incluso acceso a entornos de nube. Desde este punto de vista, Esto es bastante similar a comprometer un servidor que maneja el flujo de trabajo de un equipo de desarrollo de software..

Las correcciones de ShadowRay no están disponibles

Como mencioné anteriormente, Anyscale no está de acuerdo con la definición. de autenticación de entrada ausente en Jobs API como vulnerabilidad. Creen que el usuario debe preocuparse por la seguridad del framework Ray. Y estoy algo de acuerdo con esto., con una sola advertencia: la necesidad de una advertencia visible sobre dicha "característica" durante la configuración. Cuando se trata de la escala de OpenAI o Netflix, tales deficiencias son inaceptables.

En este momento, la mejor mitigación es filtrar el acceso al tablero. Un cortafuegos correctamente configurado encajará bien para este propósito. Los expertos también ofrecen para configurar la autenticación en el puerto de Ray Dashboard (8265), solucionando eficazmente la vulnerabilidad.

Utilice soluciones de seguridad avanzadas que podrán detectar amenazas a la memoria y malware en el disco.. En casi todos los casos de ataque, Los adversarios no dejaron ningún archivo en el disco., realizando el ataque en forma LOTL. Soluciones EDR/XDR puede parecer costoso, pero recuperarse después del hackeo de todos los activos de la empresa cuesta más, tanto en términos monetarios como reputacionales.