Especialistas de la empresa de ciberseguridad Symantec denunciaron ataques del grupo cibercriminal Shuckworm (Armagedón o Gamaredón) sobre organizaciones ucranianas que utilizan una nueva versión de Pteredo (Pteranodon) puerta trasera personalizada.

El grupo, vinculado por expertos a Rusia, ha estado llevando a cabo operaciones de ciberespionaje contra organizaciones gubernamentales ucranianas desde al menos 2014.

Según los expertos, el grupo realizó más de 5 mil ciberataques a 1.5 mil empresas públicas y privadas del país.

A propósito, hablamos sobre el hecho de que Los grupos de hackers se dividieron: algunos de ellos apoyan a Rusia, otros Ucrania.

Pteredo tiene su origen en foros de hackers, donde fue adquirido por lombriz en 2016. Los piratas informáticos comenzaron a desarrollar activamente la puerta trasera, agregarle módulos DLL para el robo de datos, acceso remoto, y análisis de penetración.

Además de Pteredo, lombriz también ha utilizado el UltraVNC herramienta de acceso remoto y Process Explorer de Microsoft para procesar procesos DLL en ataques recientes.

Nota: Permítanme recordarles que incluso antes de la escalada de hostilidades, Microsoft descubrió el limpiador WhisperGate que atacaba a usuarios ucranianos.

si comparamos lombriz ataques a organizaciones ucranianas desde enero 2022, podemos concluir que el grupo apenas ha cambiado su táctica. En ataques anteriores, variantes de Pteredo se descargaron en los sistemas atacados utilizando archivos VBS ocultos dentro del documento adjunto al correo electrónico de phishing.

7-Los archivos zip se descomprimen automáticamente, lo que minimiza la interacción del usuario (Los mismos archivos se utilizaron en los ataques de enero.).

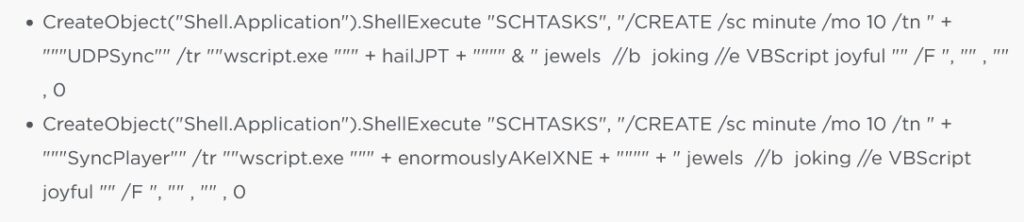

Por ejemplo, una variante de Pteredo es un archivo autoextraíble modificado que contiene VBScripts ofuscados que se pueden descomprimir con 7-Zip. Luego los agrega como una tarea programada para garantizar la persistencia.:

El guión también se copia a sí mismo [PERFIL DEL USUARIO]\archivo ntusers.ini.

Los dos archivos recién creados son VBScripts más ofuscados..

- El primero está diseñado para recopilar información del sistema., como el número de serie del C: conducir, y envía esta información a una C&servidor C.

- El segundo agrega otra capa de persistencia al copiar el archivo ntusers.ini previamente eliminado a otro archivo desktop.ini..

A pesar de lombriz es un grupo altamente profesional, sus herramientas y tácticas de infección no han mejorado en los últimos meses, facilitando la detección y simplificando los métodos de protección.

Actualmente, Pteredo todavía está desarrollado activamente, lo que significa que los piratas informáticos pueden trabajar en una forma más avanzada, versión potente e indetectable de la puerta trasera, así como modificar su cadena de ataque.