El gran total de 21 fallas de seguridad fue descubierto en el firmware de los enrutadores Sierra Wireless AirLink. Las vulnerabilidades permiten la inyección remota de código., acceso no autenticado, Ataques DoS, Y además. Como tales dispositivos de red se utilizan comúnmente en la fabricación industrial y aplicaciones similares., El impacto de tales ataques puede ser bastante grave..

Los enrutadores Sierra AirLink tienen 21 Vulnerabilidades

Como describen los investigadores de Forescout Vedere en su investigación, La línea de dispositivos AirLink contiene 21 vulnerabilidades de software. Entre ellos, solo un problema superó la puntuación CVSS 9, que se considera crítico. Vulnerabilidades de RCE y un par de los que pueden permitir el acceso no autorizado están clasificados 8.1 a 8.8. Varias otras cuestiones dignas de mención, particularmente aquellos que causan Denegación de Servicio, están clasificados en CVSS 7.5.

| Vulnerabilidad | Descripción | Puntuación CVSS |

|---|---|---|

| CVE-2023-41101 | Vulnerabilidad RCE en OpenNDS | 9.6 (Crítico) |

| CVE-2023-38316 | Vulnerabilidad RCE en OpenNDS | 8.8 |

| CVE-2023-40461 | Vulnerabilidad XSS en ACEmanager | 8.1 |

| CVE-2023-40464 | Acceso no autorizado al firmware ALEOS | 8.1 |

| CVE-2023-40463 | Acceso no autorizado al firmware ALEOS | 8.1 |

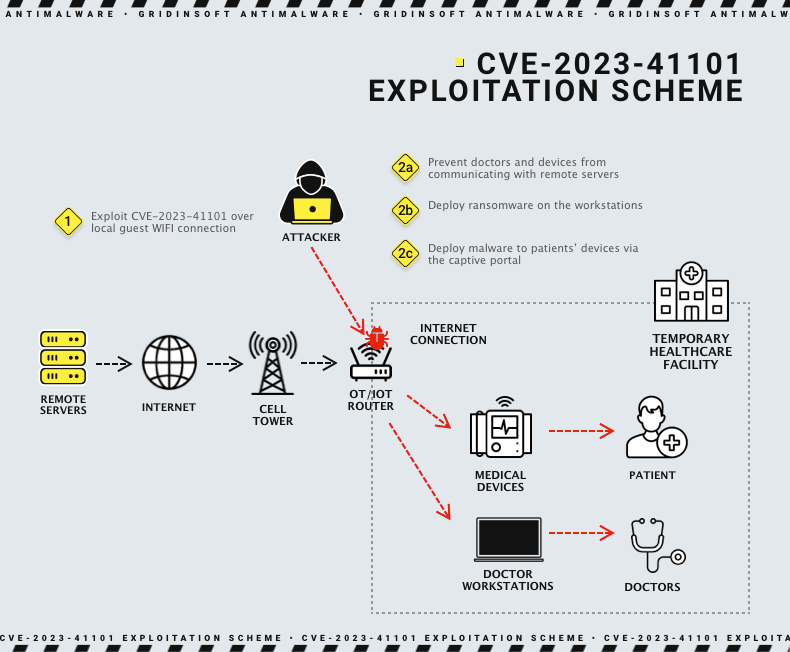

Los investigadores hicieron una descripción detallada de los posibles casos de explotación de dos de las vulnerabilidades más críticas.. Para CVE-2023-41101, un hacker puede apoderarse del enrutador desbordando el buffer en el portal cautivo OpenNDS. Uso de la falta de limitación de longitud en solicitudes GET, es posible hacer que el enrutador ejecute código arbitrario. Controlando el enrutador, Los adversarios pueden interrumpir las operaciones relacionadas con la interfaz mencionada..

#2 en la lista, CVE-2023-40463, requiere que un atacante posea un enrutador similar al que intenta atacar. Examinando los elementos de software del dispositivo y aplicando algo de magia para descifrar hash, es posible obtener la contraseña del shell de diagnóstico. Más, usando un poco de ingeniería social, Los adversarios pueden conectarse al enrutador real e ingresar a su interfaz de diagnóstico usando la contraseña que obtuvieron anteriormente.. Con tal acceso, es posible inyectar malware al enrutador, obligarlo a funcionar mal, o ejecuta tus comandos de forma remota.

Mitigaciones disponibles

A pesar de una cantidad tan preocupante de exploits, todos ellos supuestamente reciben una solución en la última versión del firmware para dispositivos AirLink. ALEO 4.17.0 debe abordar todos los defectos, y, si hay algunas incompatibilidades en el camino, los clientes pueden apegarse a la versión 4.9.9. Este último no es vulnerable a vulnerabilidades nombradas, excepto las que afectan a los portales cautivos OpenNDS..

Investigadores que encontraron todos los problemas. también ofrecen su propia mitigación por las vulnerabilidades que permiten retrasar la instalación del parche. Aunque, como suele ocurrir con todas las soluciones provisionales, no son ideales y no garantizamos el efecto.

- Deshabilitar portales cautivos no utilizados y servicios relacionados, o ponerlos bajo acceso restringido. Esto reduce la superficie de ataque de las vulnerabilidades dirigidas a OpenNDS..

- Utilice un firewall de aplicaciones web para filtrar las solicitudes y bloquear los paquetes de una fuente sospechosa. Esta mitigación funciona contra las vulnerabilidades XSS y DoS..

- Cambiar los certificados SSL predeterminados. Forescout recomienda hacer esto con todos los enrutadores., no sólo a los de Sierra Wireless.

- Implementar un sistema de detección de intrusos que monitorea dispositivos IoT/OT también. Esto permite controlar tanto las conexiones externas a la red como las internas a ella..

¿Qué son los enrutadores Sierra AirLink??

Alguna vez te has preguntado, ¿Cómo funciona el Wi-Fi en un transporte público?? O cómo toda la maquinaria de un gran taller está conectada y gestionada de forma centralizada aunque no sea estática? Pozo, Los dispositivos de Sierra son la respuesta. Sus enrutadores son dispositivos de conectividad inalámbrica de nivel industrial que se utilizan en docenas de industrias, desde el transporte público hasta la aeroespacial. & defensa.

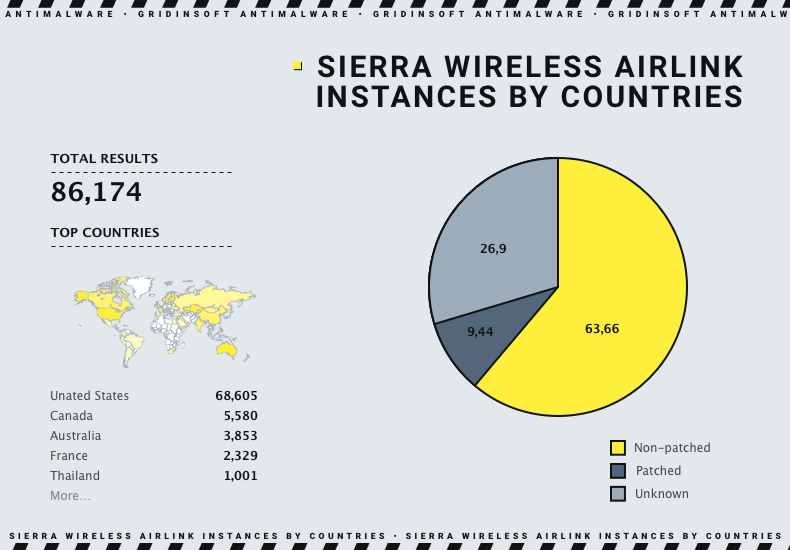

Lo que es particularmente preocupante para esta historia es el uso extensivo de enrutadores AirLink en infraestructura crítica. Fábricas, transporte – son importantes, aunque no tan continuamente demandado como el tratamiento del agua, servicios de emergencia y gestión energética. Y dado que IoT atrae cada vez más la atención de los piratas informáticos, las acciones deben tomarse inmediatamente. Considerando el uso extensivo de dispositivos AirLink vulnerables en los EE. UU., puede ser el Aquiles perfecto’ talón para los ciberataques dirigidos a infraestructuras críticas e incluso el gobierno.