Un infame ransomware STOP/Djvu adoptó una nueva táctica de propagación. Según el informe de Laboratorios de amenazas de Avast, un grupo de inteligencia de malware, Los distribuidores de ransomware optaron por Discord como lugar para difundir su malware..

STOP/Djvu se propaga en Discord, características RedStealer

Según las últimas notificaciones, STOP/Djvu ransomware se está propagando a través de los mensajes de spam maliciosos en Discord. Usuarios que pretenden enviar algo útil y quieren compartir un archivo 7zip con malware. esta cifrado, pero la contraseña es muy simple – 1234. Esa es una acción bastante típica cuando los usuarios comparten algo en las redes sociales.. Sin embargo, dentro de este paquete, hay un archivo ejecutable del malware Djvu – probablemente el .Variantes vveo y .vvew. El panorama de amenazas toca a los usuarios de Argentina, Vietnam, Pavo, y brasil.

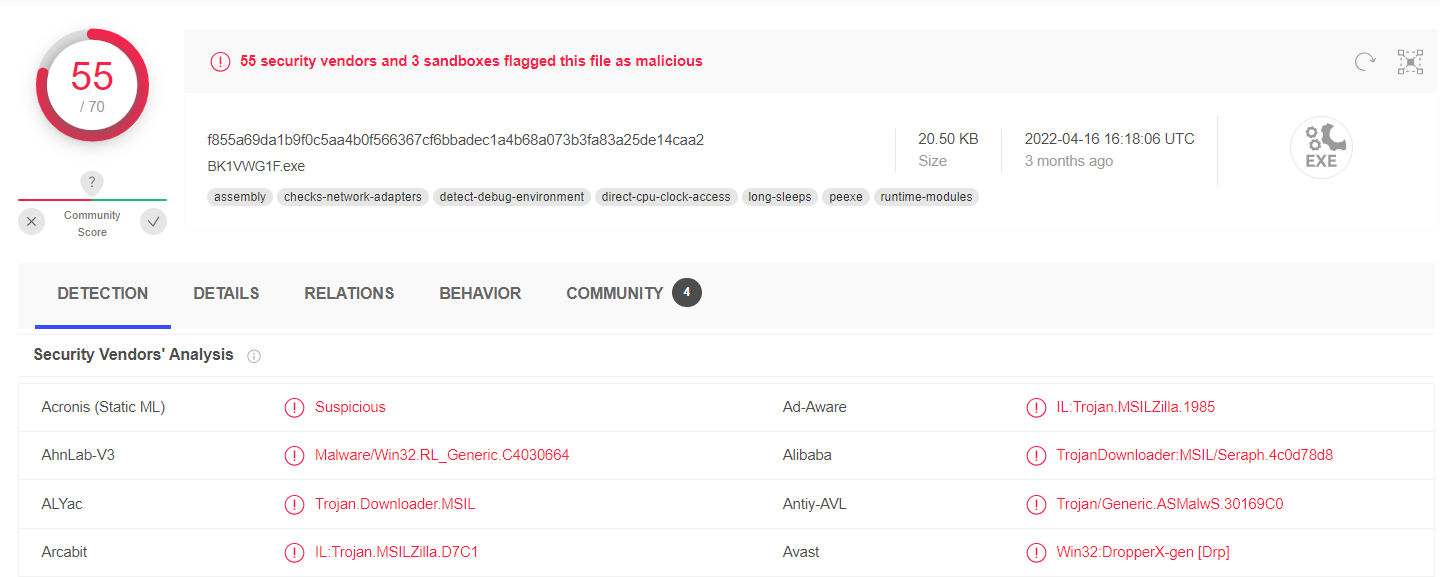

Nueva campaña difundiéndose en Discord, distribuyendo STOP ransomware y ladrón RedLine. El archivo se comparte como un archivo adjunto 7zip cifrado.. El malware está además protegido por AceCrypter y tiene un software integrado (inválido) certificado AVG.

— Laboratorios de amenazas de Avast (@AvastThreatLabs) Agosto 2, 2022

El archivo exacto también está disfrazado. – para calmar la vigilancia y evitar la detección de algunas herramientas antimalware básicas. tiene un certificado AVG no válido incorporado y protección AceCrypter, permitiendo superar los controles basados en certificados. Esta táctica es bastante nueva para el ransomware STOP/Djvu. Más temprano, estaban enmascarando su malware mediante un reempaquetado específico que requería firmas de bases de datos especiales para contrarrestarlo.. ¿Es el certificado sólo una característica experimental o un nuevo enfoque? – solo los delincuentes lo saben?

El modelo de difusión también merece una nota aparte. Antes, Según los informes, la pandilla Djvu estaba creando sitios falsos de un día con descargas de torrents de contenido popular.. Películas populares, comedias de situación, y los juegos nuevos siempre tienen un disfraz adecuado. Sin embargo, es un caso común para el grupo que aplica un esquema de ransomware como servicio. Un equipo de distribución puede probar este enfoque de difusión..

STOP/Djvu ransomware viene con el ladrón RedLine

De nuevo, el software espía complementario no es nuevo para el ransomware Djvu. Las versiones anteriores de este malware llevaban el legendario Software espía Azorult, que apareció en 2016. Desde su adopción en 2020, El grupo STOP/Djvu ha tomado sigilosamente las credenciales de las víctimas para venderlas más tarde en la Darknet.. RedLine es más joven – está activo desde 2020 – y tiene varias características únicas que posiblemente lo hagan más deseable para los desarrolladores.. De nuevo, No está claro si tal cambio es temporal o no. – Azorult y RedLine tienen una funcionalidad similar. La peor parte es que las víctimas aún deben cambiar todas sus contraseñas después del ataque.. De lo contrario, Pueden descubrir sus cuentas en redes sociales como parte de una botnet..

¿Qué es el ransomware STOP/Djvu??

Vale la pena decir algunas palabras sobre esta familia de ransomware. Después de aparecer en 2017, este ransomware rápidamente ganó una gran parte del campo del ransomware. Está dirigido a usuarios individuales y solicita $450-$900 para descifrar archivos. Este ransomware utiliza un cifrado AES-256 en modo CFB y el algoritmo RSA. Hay varias soluciones posibles para descifrar los archivos después del ataque del ransomware STOP/Djvu, pero la mayoría confía en explotar las claves fuera de línea. Las situaciones en las que sus archivos se cifran con claves en línea probablemente no tengan solución – a menos que pague el rescate o tenga una copia de seguridad de sus archivos. También existe la posibilidad de recuperar sus archivos después de la disolución de la pandilla. – pero tal ocasión tiene una posibilidad bastante baja.. STOP/La pandilla Djvu lleva demasiado tiempo funcionando para dejar de existir; en el peor de los casos, simplemente disminuirá su actividad.