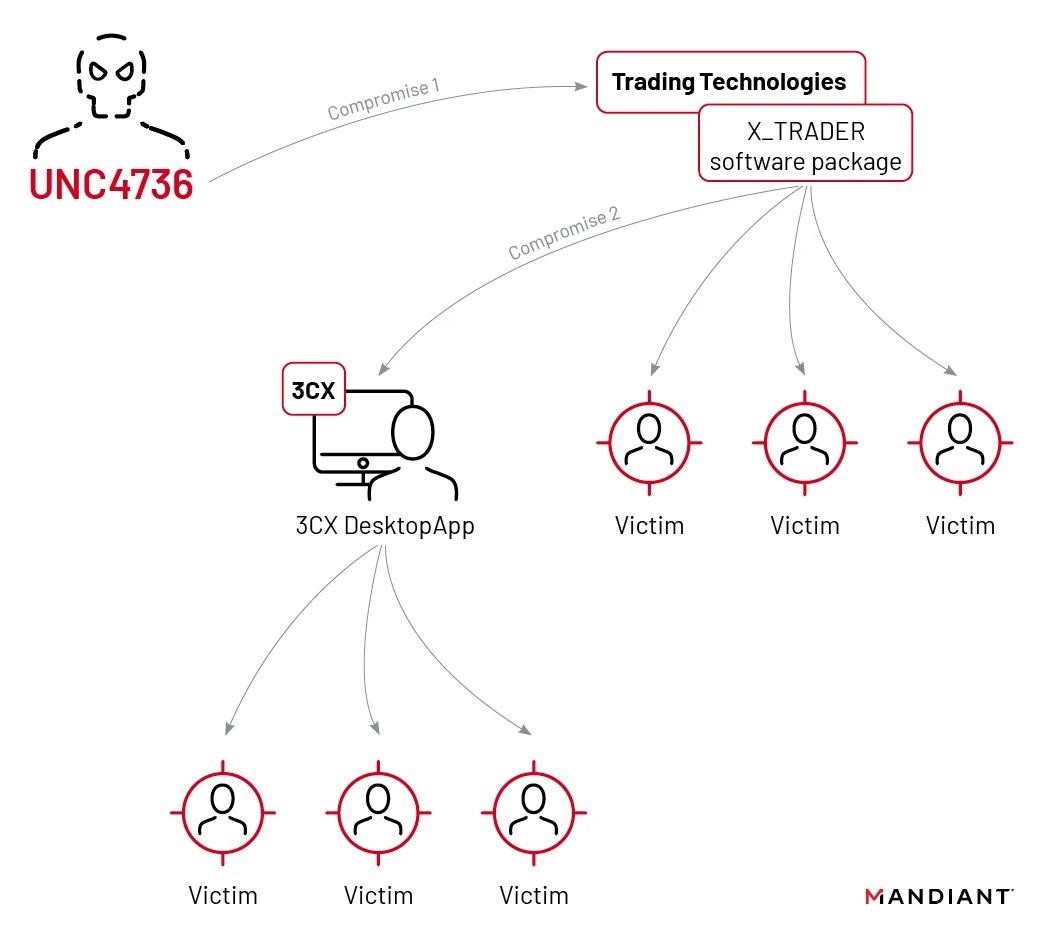

Una investigación sobre un ataque a la cadena de suministro que afectó a 3CX el mes pasado encontró que el incidente fue causado por otro compromiso de la cadena de suministro..

Primero, los atacantes apuntaron Tecnologías comerciales, que automatiza el comercio de acciones, y distribuyó versiones troyanizadas de su software.

Déjame recordarte que el FBI advirtió sobre el aumento de ataques a las cadenas de suministro, y los medios, por ejemplo, escribió que todo el país de Vietnam sufrió un complejo ataque a la cadena de suministro.

3CX es un desarrollador de soluciones VoIP cuya Central Telefónica 3CX es utilizada por más de 600,000 empresas en todo el mundo, con más que 12,000,000 usuarios diarios. La lista de clientes de la empresa incluye gigantes como American Express, Coca-Cola, McDonald's, BMW, honda, Aire Francés, Servicio Nacional de Salud, toyota, Mercedes-Benz, Ikea y HollidayInn.

Déjame recordarte que El ataque a 3CX tuvo lugar a finales de marzo. 2023. Un cliente de escritorio basado en Electron, 3CXDesktopApp, fue comprometido y utilizado para distribuir malware a los clientes de la empresa.

Desgraciadamente, A los representantes de 3CX les tomó más de una semana responder a numerosos informes de clientes de que su software de repente se convirtió en malware., aunque expertos de varias grandes empresas de seguridad de la información informaron esto de inmediato, incluido Multitud de huelga, ESET, Redes de Palo Alto, centinelauno y SonicWall.

Cuando el hecho del compromiso ya se había hecho evidente, dijo el jefe de 3CX que el archivo binario ffmpeg utilizado por el cliente de escritorio 3CX podría servir como vector de penetración inicial. Sin embargo, FFmpeg negó estas acusaciones.

Como resultado, 3CX asesoró a sus clientes para eliminar el cliente de escritorio malicioso de todos los dispositivos Windows y macOS y cambiar inmediatamente a la aplicación de cliente web, una aplicación web progresiva (PWA) que proporciona una funcionalidad similar.

Como se supo ahora, El ataque a 3CX se produjo como resultado de un compromiso de otra cadena de suministro.. mandante expertos, quién ayudó a 3CX a investigar el incidente, dijo eso todo comenzó cuando un troyanizado X_Trader El instalador de Trading Technologies fue descargado e instalado. en la computadora personal de un empleado de 3CX.

Esto llevó al despliegue de un sistema modular SEÑAL DE GUÍA puerta trasera diseñada para ejecutar shellcode, inyectar el módulo de comunicación en Chrome, Firefox, y procesos perimetrales, y luego autodestruirse.

Como resultado, el grupo, que los investigadores rastrean bajo el identificador UNC4736, robó credenciales corporativas del dispositivo del empleado y las usó para desviar la red 3CX, eventualmente comprometiendo los entornos de compilación para Windows y macOS.

Eso es, el compromiso inicial del sitio web de Trading Technologies tuvo lugar hace más de un año: la versión maliciosa de X_Trader, equipado con la puerta trasera VEILEDSIGNAL, estuvo disponible para su descarga a principios de 2022, y el hack en sí ocurrió al final de 2021. Al mismo tiempo, No está del todo claro dónde exactamente encontró el empleado de 3CX la versión troyanizada de X_Trader en 2023.

Según los expertos, El grupo UNC4736 está asociado con personas con motivación financiera. Lázaro grupo de hackers de Corea del Norte. Basado en la duplicación de infraestructura., Los analistas también vincularon UNC4736 con otros dos APT43 grupos rastreados como UNC3782 y UNC4469.

Peor, Mandiant cree que el incidente podría haber afectado a varias organizaciones que simplemente aún no están al tanto del hackeo..