En medio del caos de la transición de Twitter al nuevo nombre – X, Los estafadores han ideado otro plan de engaño. Ofrecen a usuarios de Twitter Blue transferir sus suscripciones a X, pero la víctima les da a los atacantes acceso a su cuenta de Twitter en lugar de moverse. Twitter Blue to X Phishing Emails As Twitter’s global rebranding is… Seguir leyendo Explosión de phishing de Twitter Blue a X

Etiqueta: Cybersecurity

El segundo exploit en Ivanti EPMM en una semana

Ivanti has once again encountered an error that affects and corrects its Endpoint Manager software. This is despite the fact that Ivanti had eliminated a zero-day vulnerability that targeted the same product a few days before. Analysts found new vulnerability in Ivanti EPMM Currently, two vulnerabilities are being actively exploited by malicious cyber actors. Él… Seguir leyendo El segundo exploit en Ivanti EPMM en una semana

El malware Predasus ataca a América Latina a través de complementos de navegador

Latin America has been hit by cyberattacks using malicious Google Chrome extensions. Los atacantes apuntaron a instituciones financieras, sitios de reserva, y mensajería instantánea. El malware utilizado en estos ataques fue denominado Predasus. Predasus Malware Targets Chromium-based Browsers in Latin America Threat analysts have discovered a new malware called «Predaso». Attackers use this malware to insert harmful code through… Seguir leyendo El malware Predasus ataca a América Latina a través de complementos de navegador

Ladrones de información: Cómo detectar, Eliminarlos y prevenirlos?

El flujo de información es crucial en el mundo actual, pero también es valioso para los ciberdelincuentes. They target personal data stored on your device through infostealer malware, poniendo en riesgo tu información. Experts have marked a significant rise in the spread of information-stealing malware, también conocidos como infostealers o ladrones. En el primer trimestre 2023, el número de… Seguir leyendo Ladrones de información: Cómo detectar, Eliminarlos y prevenirlos?

FraudGPT ofrece generación de correo electrónico de phishing a ciberdelincuentes

It’s not just IT companies racing to develop AI-powered chatbots. Los ciberdelincuentes también se han sumado a la pelea. Informes recientes indican que un desarrollador ha creado un peligroso chatbot de IA llamado «FraudeGPT» that enables users to engage in malicious activities. A principios de este mes, Expertos en seguridad descubrieron a un hacker trabajando en WormGPT. También, el chatbot permite a los usuarios… Seguir leyendo FraudGPT ofrece generación de correo electrónico de phishing a ciberdelincuentes

Amenazas a la seguridad de la información en las redes sociales

Social media has become an important aspect of our everyday lives in this age of technology and information. A pesar de sus numerosas ventajas, social media has raised concerns about protecting personal privacy. En particular, Las redes sociales representan un peligro significativo para la seguridad de la información, y en su mayoría no se menciona.. ¿Pero es real esta amenaza?? And how… Seguir leyendo Amenazas a la seguridad de la información en las redes sociales

El día 0 de Ivanti se aprovecha para atacar al gobierno noruego

Empresa de desarrollo de software Ivanti (anteriormente MobileIron Core) has patched a zero-day vulnerability that allowed authentication bypass. Esta vulnerabilidad tenía un nivel CVSS máximo y fue explotada activamente para obtener acceso no autorizado. ¿Qué es la empresa Ivanti?? Ivanti es una empresa de software de TI con sede en Utah., Estados Unidos. It produces a variety of IT management and security… Seguir leyendo El día 0 de Ivanti se aprovecha para atacar al gobierno noruego

Los troyanos Gozi e IcedID se propagan mediante publicidad maliciosa

La publicidad maliciosa en la Búsqueda de Google es un fenómeno desagradable en el que aparecen anuncios maliciosos en los resultados de los motores de búsqueda.. Estos anuncios están destinados a ayudar a los usuarios a encontrar información relevante.. Pero desafortunadamente, Algunos ciberdelincuentes utilizan anuncios pagados para atraer a los usuarios a visitar sitios web dañinos y engañarlos para que descarguen software malicioso.. ¿Cómo funciona la publicidad maliciosa?? La publicidad maliciosa es un ataque.… Seguir leyendo Los troyanos Gozi e IcedID se propagan mediante publicidad maliciosa

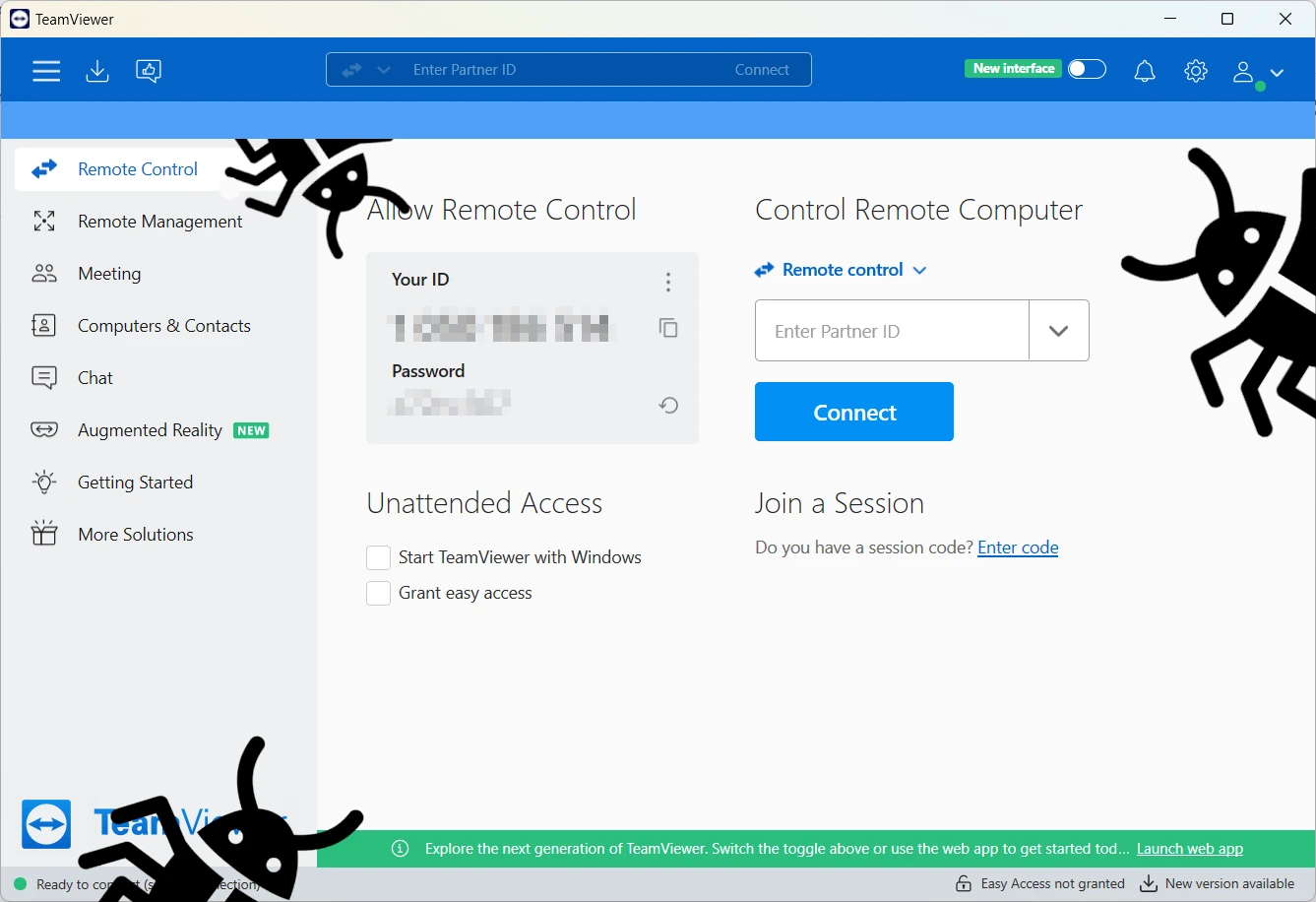

El instalador troyanizado de TeamViewer propaga njRAT

Según los informes, los actores de amenazas comenzaron a utilizar TeamViewer falso para distribuir malware. Su favorito particular para la carga útil final es el infame troyano njRAT, un veterano de la escena.. A través del complicado esquema de difusión, Los piratas informáticos ejecutan un ataque de varias etapas.. njRAT se esconde en la aplicación troyanizada TeamViewer por alguna razón, las personas muestran altos niveles de confianza hacia las descargas… Seguir leyendo El instalador troyanizado de TeamViewer propaga njRAT

Correos electrónicos militares estadounidenses filtrados masivamente debido a un error tipográfico

Las cartas de correo electrónico enviadas a direcciones militares de EE. UU. terminaron en correos electrónicos de Mali con nombres similares debido al error tipográfico del nombre de dominio.. Todo esto empezó como un error., pero puede transformarse en un intento de manipulación tipográfica para espionaje a nivel gubernamental.. Los errores tipográficos en las direcciones de correo electrónico provocan una buena filtración de información militar de EE. UU., el hecho está aquí: el ejército estadounidense ha… Seguir leyendo Correos electrónicos militares estadounidenses filtrados masivamente debido a un error tipográfico