Los estafadores no se quedan quietos y siempre buscan nuevas formas de robar dinero.. Desgraciadamente, El crecimiento masivo de las criptomonedas en los últimos años ha creado el terreno perfecto para ello.. Según Chainalysis, delitos con criptomonedas en 2021 fue un año récord, con estafadores robando $14 billion worth of cryptocurrency this year alone. So if… Seguir leyendo Estafas y fraudes comunes en criptomonedas: Como evitar

Etiqueta: Cybersecurity

Diferencia HTTPS vs.. HTTP? ¿Por qué HTTP no es seguro??

Cualquier página web se almacena en un servidor., una computadora que está permanentemente conectada a Internet. Cuando sigues un enlace o ingresas un nombre de dominio en la barra de direcciones, el navegador encuentra el servidor deseado y descarga el contenido de la página. The same happens when you enter your account username and password on the… Seguir leyendo Diferencia HTTPS vs.. HTTP? ¿Por qué HTTP no es seguro??

Todo sobre la motivación de los hackers: ¿Por qué los piratas informáticos piratean??

Generalmente, Los piratas informáticos piratean para obtener ganancias monetarias.. Sin embargo, hay razones menos aparentes que se esconden debajo de la superficie. But knowledge of technology is not enough to be a successful hacker. También necesitas saber cómo monetizar tus habilidades de piratería sin que te atrapen.. Sería útil si tuvieras una motivación para hackear.. But why would a… Seguir leyendo Todo sobre la motivación de los hackers: ¿Por qué los piratas informáticos piratean??

Estafas ocultas: ¿Podría el código QR ser realmente un ataque de phishing??

Aunque los códigos QR existen desde hace más de 25 años, su uso en la vida cotidiana ha aumentado dramáticamente desde que comenzó la pandemia. ¿Pero siempre es seguro escanearlos?? Casi no nos lo pensamos dos veces a la hora de escanear un código QR en un restaurante para ver una carta o pagar una comida. But scammers have begun… Seguir leyendo Estafas ocultas: ¿Podría el código QR ser realmente un ataque de phishing??

Consejos para trabajar a distancia: Aspectos clave del acceso remoto seguro

Después de la pandemia, Los trabajos desde casa se volvieron mucho más comunes en todo el mundo.. Muchos predicen que incluso después de que la pandemia disminuya, El trabajo remoto seguirá prevaleciendo en muchos sectores.. Por un lado, trabajar remotamente desde casa es conveniente. Tiene muchos beneficios, pero en la otra mano, it also exposes individuals and businesses to various… Seguir leyendo Consejos para trabajar a distancia: Aspectos clave del acceso remoto seguro

8 Principales reglas de seguridad en Internet: Consejos de ciberseguridad

Hay mucho entretenimiento disponible en línea., junto con la educación y las redes sociales. Sin embargo, No todo el mundo entiende cómo funciona Internet.,y sabe algo sobre métodos de uso seguro. This article introduces some great tips to keep your Internet safety well in your daily things. ¿Qué es la seguridad en Internet?? Internet safety and data protection is… Seguir leyendo 8 Principales reglas de seguridad en Internet: Consejos de ciberseguridad

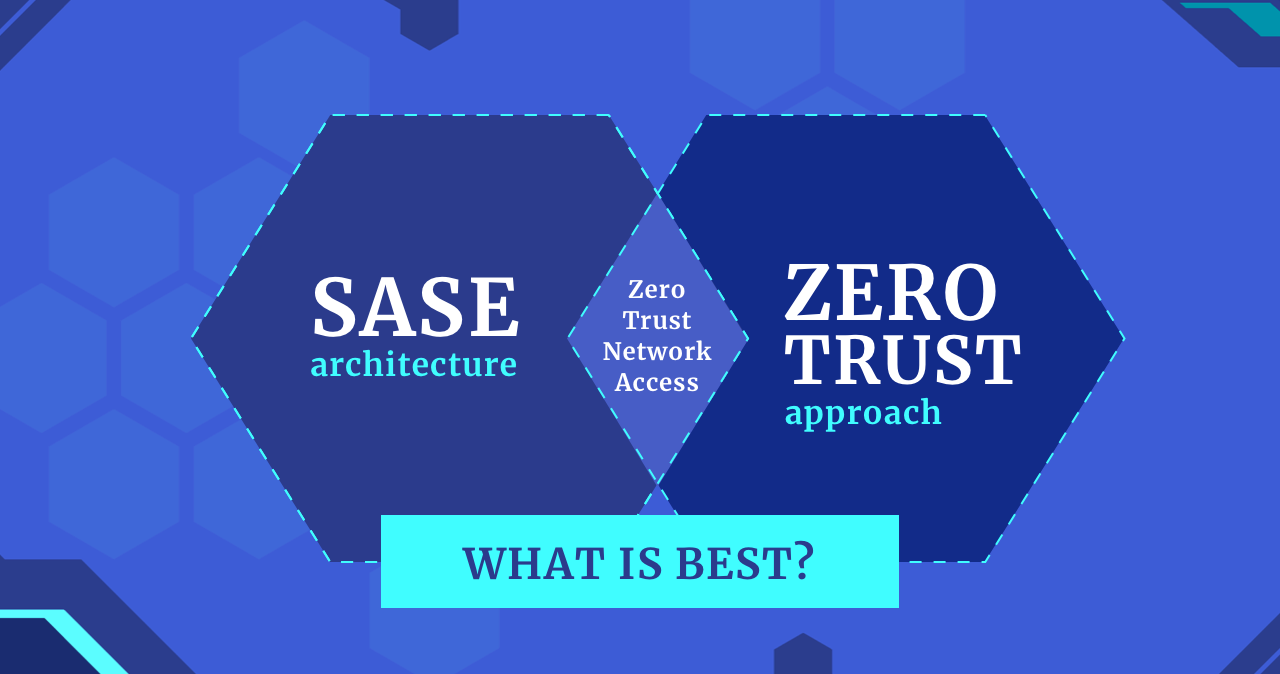

SASE frente a confianza cero – ¿Qué es mejor??

A medida que la tecnología evoluciona, Los piratas informáticos se vuelven cada vez más sofisticados., El trabajo remoto se ha convertido en algo común en los últimos años., y la seguridad de los datos y la infraestructura se ha convertido en un tema candente. Los equipos de ciberseguridad deben proteger diariamente muchos más puntos finales y un área más amplia con trabajadores remotos. De este modo, many groups are changing their processes and technologies to adopt a… Seguir leyendo SASE frente a confianza cero – ¿Qué es mejor??

Pruebas de penetración: Etapas y métodos

¿Qué es la prueba de penetración?? Penetration testing is a method by which the security of computer systems and networks can be assessed by simulating a hacker’s attack. Es posible intentar descifrar sistemas y aplicaciones mediante pruebas de penetración.. Permite identificar vulnerabilidades en aplicaciones.’ interfaces, interfaces de programación de aplicaciones, o en cualquier otro lugar del sistema. If such… Seguir leyendo Pruebas de penetración: Etapas y métodos

Los ciberataques más comunes en la actualidad: Consejos para la protección

Las tecnologías de ciberataques se han vuelto más sofisticadas y sofisticadas en el mundo. Cualquier sitio web está sujeto a estos ataques., De qué lado no está claro, pero tienes que entender esto ya que usas Internet e ingresas tus datos. Sí, Los datos personales son una de las cosas más sabrosas para los intrusos.. Abusan de tus datos,… Seguir leyendo Los ciberataques más comunes en la actualidad: Consejos para la protección

20 Tipos peligrosos de amenazas a la ciberseguridad

Las amenazas a la ciberseguridad en este año son más considerables que nunca. Debido a la aparición de ransomware eficiente, mineros de monedas, software espía, etcétera, El hacking se ha convertido en un negocio consistentemente rentable.. Conocer las amenazas a la ciberseguridad es crucial porque ameniza las medidas de seguridad. Además, cuando eres consciente de lo que está en tu contra… Seguir leyendo 20 Tipos peligrosos de amenazas a la ciberseguridad