Two vulnerabilities in Adobe ColdFusion are exploited in real-world attacks, la ciberseguridad & Agencia de seguridad de infraestructura (CISA) advierte. Ambas cuestiones están relacionadas con la posibilidad de ejecución de código arbitrario., causado por una mala validación de datos deserializados. Adobe released patches for both of these vulnerabilities back in mid-July 2023, cuando fueron detectados originalmente. ColdFusion ACE… Seguir leyendo Dos vulnerabilidades de Adobe ColdFusion explotadas en la naturaleza

Etiqueta: Cybersecurity

Tortilla (polvo) Descifrador de ransomware disponible

En enero 9, 2024, Avast and Cisco Talos announced the release of a free decryptor for one of the Babuk ransomware variants – Tortilla. Los analistas aseguran que todas las víctimas de dicho actor de amenazas puedan utilizar el descifrador para recuperar sus archivos.. Esta es la segunda variedad de ransomware que logra introducir el descifrador.… Seguir leyendo Tortilla (polvo) Descifrador de ransomware disponible

Miembros de xDedic Marketplace detenidos en operaciones internacionales

El infame mercado xDedic, known for its illicit trade in compromised computers and personal data, ha sido efectivamente desmantelado. 19 personas relacionadas con el mercado fueron detenidas. La operación general es el resultado del esfuerzo conjunto de las fuerzas del orden de 11 países. xDedic’s Actors Face US Courts Although the actual seizure of xDedic happened almost… Seguir leyendo Miembros de xDedic Marketplace detenidos en operaciones internacionales

Cuentas verificadas de X/Twitter pirateadas para difundir criptoestafas

The trend of hacking official accounts to promote cryptocurrency fraud is gaining momentum. Durante la semana pasada, Los investigadores han descubierto un número anormal de tales incidentes.. X/Twitter Crypto Scams From Verified Accounts Today, Estamos asistiendo a una tendencia desagradable.: Los piratas informáticos apuntan cada vez más a cuentas de Twitter verificadas.. Para ser más especifico, esto se refiere a personas que son… Seguir leyendo Cuentas verificadas de X/Twitter pirateadas para difundir criptoestafas

El contrabando de SMTP es una nueva amenaza para la seguridad del correo electrónico

Según se informa, una nueva técnica de contrabando SMTP tiene el potencial de eludir los protocolos de seguridad existentes.. También puede permitir a los atacantes enviar correos electrónicos falsificados desde direcciones aparentemente legítimas.. Esto puede dar nueva vida al spam de correo electrónico, a pesar de que su eficiencia no ha disminuido durante el último tiempo. ¿Qué es el contrabando SMTP?? El contrabando SMTP es una técnica de explotación novedosa… Seguir leyendo El contrabando de SMTP es una nueva amenaza para la seguridad del correo electrónico

Las vulnerabilidades de Qualcomm RCE exponen a millones de usuarios

Una vulnerabilidad en varios chipsets de Qualcomm permite la ejecución remota de código durante la llamada telefónica. Esta y otras vulnerabilidades fueron descubiertas en el último boletín de seguridad publicado por el fabricante de chips.. La parte optimista aquí es que la empresa descubrió los defectos hace medio año., and arranged the fixes with the OEMs. RCE Vulnerability In Qualcomm… Seguir leyendo Las vulnerabilidades de Qualcomm RCE exponen a millones de usuarios

Siete tipos comunes de malware – Análisis & Descripción

En el intrincado panorama de la ciberseguridad, comprender las diversas formas de malware es crucial. Este artículo ofrece una mirada en profundidad a los tipos de malware más generalizados., desde cargadores hasta keyloggers. Exploraremos sus mecanismos., impactos, y cómo comprometen la seguridad digital, providing you with the knowledge to better safeguard against these ever-evolving cyber threats. vamos… Seguir leyendo Siete tipos comunes de malware – Análisis & Descripción

La técnica de secuestro de órdenes de búsqueda de DLL evita la protección

Una nueva DLL (Biblioteca de enlaces dinámicos) Surgió la variante de secuestro de órdenes de búsqueda. This method capitalizes on executables in the trusted WinSxS folder of Windows 10 y 11, permitir a los actores de amenazas ejecutar código malicioso sin necesidad de altos privilegios. ¿Cómo funciona el secuestro de órdenes de búsqueda de DLL?? Los investigadores detectan una nueva variante de secuestro de órdenes de búsqueda de DLL. It leverages… Seguir leyendo La técnica de secuestro de órdenes de búsqueda de DLL evita la protección

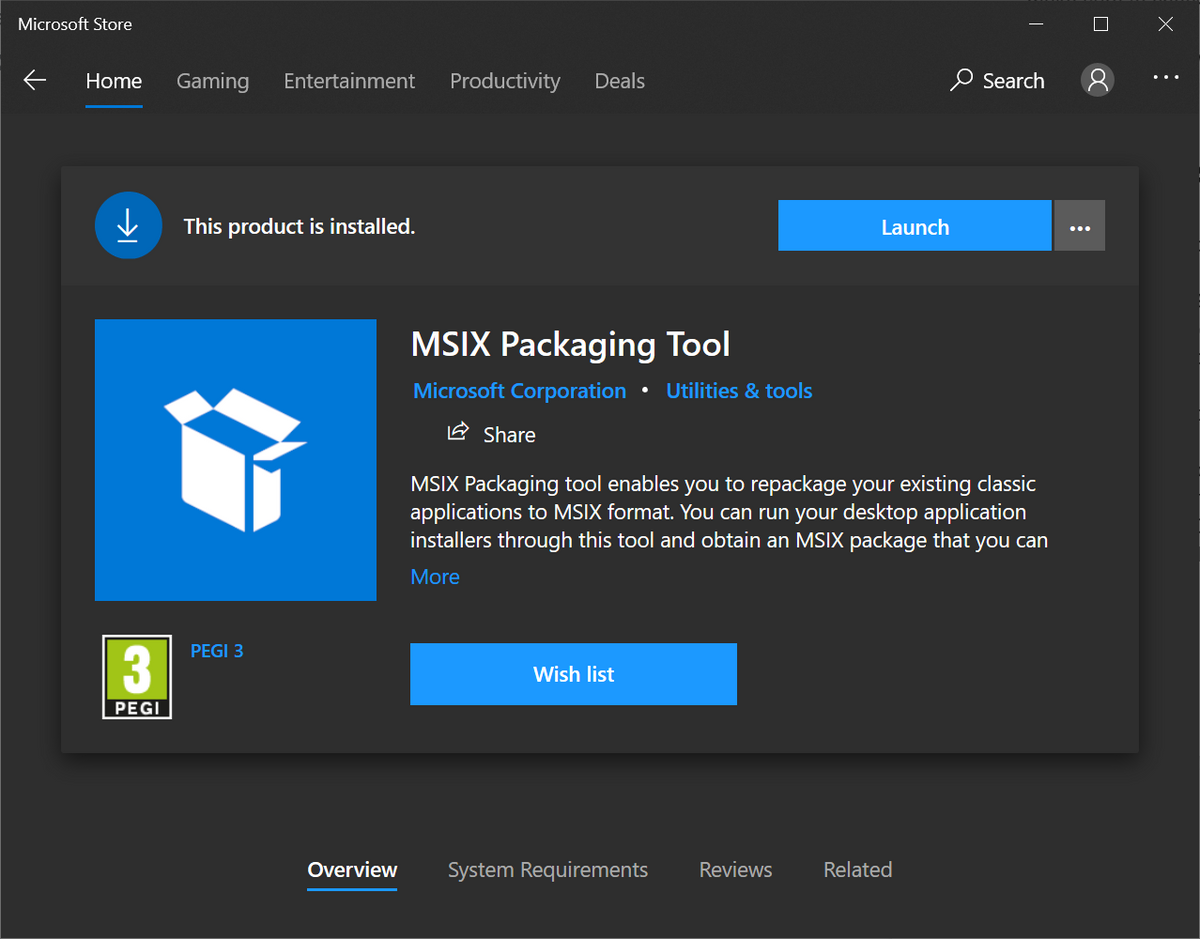

Microsoft desactiva el protocolo de instalación de aplicaciones MSIX

Según se informa, Microsoft deshabilitó el protocolo de instalación MSIX en Windows, debido a su explotación en ciberataques del mundo real. Los piratas informáticos encontraron una manera de hacer un mal uso del protocolo para instalar software malicioso, evitando la detección de software antimalware. MSIX Installer Protocol Exploited The emergence of a malware kit market, exploiting the MSIX file format and ms-app installer protocol is nothing new. Sin embargo,… Seguir leyendo Microsoft desactiva el protocolo de instalación de aplicaciones MSIX

El troyano Xamalicious ataca a más de 327.000 dispositivos Android

Una nueva puerta trasera de Android, apodado Xamalicious, fue descubierto por los investigadores en el borde de 2023. Este malware exhibe potentes capacidades para realizar acciones maliciosas en dispositivos infectados.. Según se informa, el malware explota los permisos de accesibilidad de Android para obtener acceso a diversas fuentes de datos del usuario.. ¿Qué es el malware Xamalicious?? Como he dicho en la introducción, Xamalicious es… Seguir leyendo El troyano Xamalicious ataca a más de 327.000 dispositivos Android