Los investigadores de Securonix han notado una interesante campaña de malware que distribuye un malware llamado GO#WEBBFUSCATOR escrito en Go.. Los piratas informáticos utilizan correos electrónicos de phishing, documentos maliciosos, e imágenes del telescopio James Webb para difundirlo. Let me remind you that we also talked that MyKingz botnet uses Taylor Swift photo to infect target machines, y también eso… Seguir leyendo El malware se esconde en las imágenes del telescopio James Webb

Etiqueta: Malware

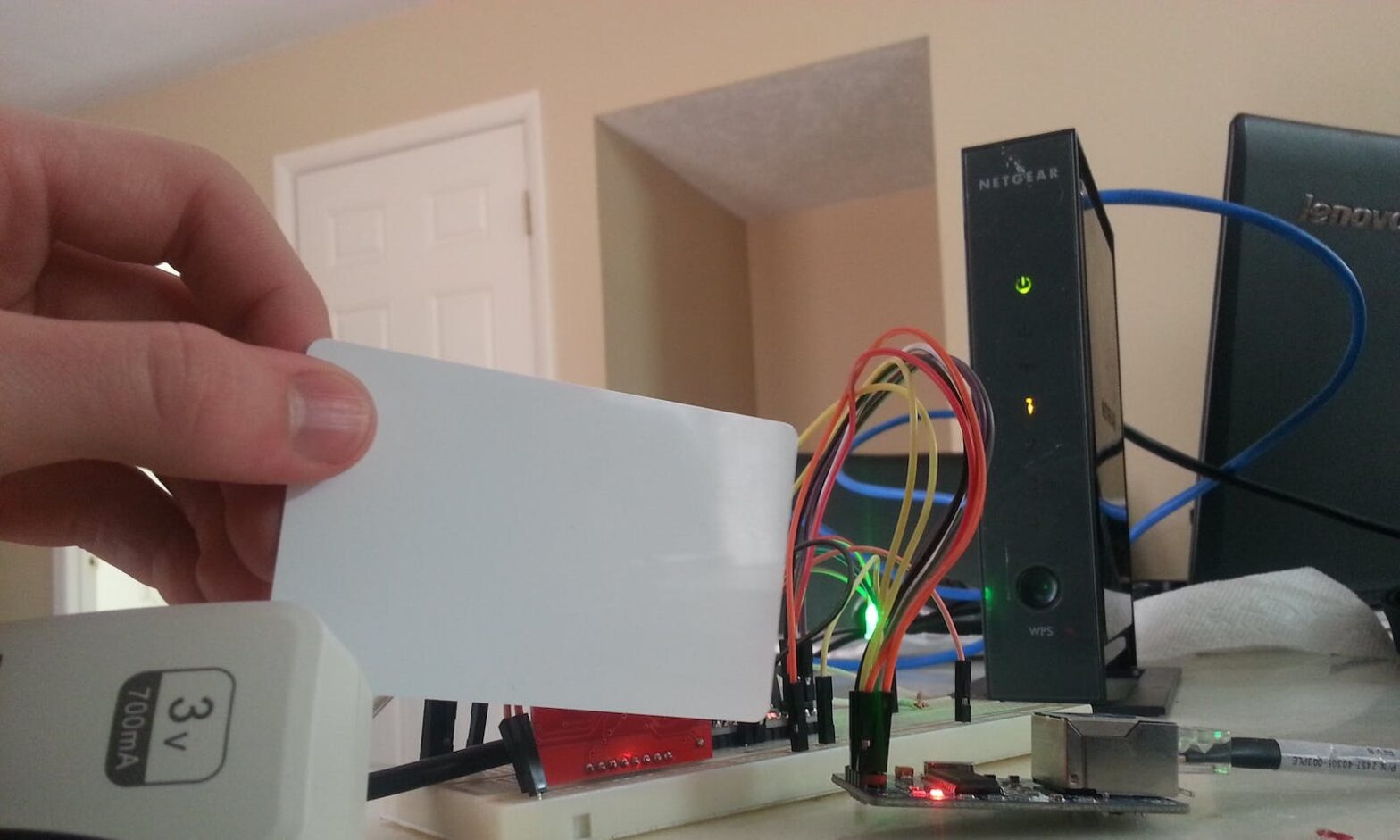

Expertos demuestran la extracción de datos mediante LED y un giroscopio

Esta semana, Los investigadores han demostrado dos formas interesantes de extraer datos de máquinas que están físicamente aisladas de cualquier red y periféricos potencialmente peligrosos a la vez.. El método GAIROSCOPE sugiere utilizar el giroscopio del teléfono inteligente más cercano para estos fines., y el método ETHERLED sugiere utilizar LED en tarjetas de red. Like other attacks on isolated… Seguir leyendo Expertos demuestran la extracción de datos mediante LED y un giroscopio

Investigadores encontrados 35 Malware en Google Play, Total instalado 2,000,000 Veces

Expertos de Bitdefender encontrados 35 malware en Google Play Store que distribuía anuncios no deseados, y qué usuarios en total descargaron más de 2,000,000 veces. Let me remind you that we wrote that About 8% de las aplicaciones en Google Play Store son vulnerables a un error en la biblioteca Play Core, and also that Mandrake… Seguir leyendo Investigadores encontrados 35 Malware en Google Play, Total instalado 2,000,000 Veces

Especialistas en IS descubrieron una nueva versión de malware de los piratas informáticos rusos LOLI Stealer

Los especialistas de Cyble Research Labs encontraron una muestra de malware en la naturaleza, que resultó ser una versión actualizada de un malware previamente descubierto llamado LOLI Stealer. Let me remind you that we also reported that FFDroider Stealer is the new hazard to your social networks, and also that STOP Ransomware Spreads through Discord,… Seguir leyendo Especialistas en IS descubrieron una nueva versión de malware de los piratas informáticos rusos LOLI Stealer

Más amenudo, El malware para eludir la protección se hace pasar por Skype, Adobe Acrobat y VLC

Los analistas de VirusTotal presentaron un informe sobre los métodos que utilizan los operadores de malware para eludir la protección y aumentar la eficacia de la ingeniería social.. The study showed that attackers are increasingly imitating legitimate applications such as Skype, Adobe Reader and VLC Player to gain the trust of victims. Déjame recordarte que también escribimos eso.… Seguir leyendo Más amenudo, El malware para eludir la protección se hace pasar por Skype, Adobe Acrobat y VLC

Microsoft vincula el gusano Raspberry Robin con Evil Corp

Los analistas de Microsoft han notado que el corredor de acceso, que la empresa rastrea como DEV-0206, está utilizando el gusano Raspberry Robin de Windows para implementar el cargador de malware en redes donde también se detectan rastros de actividad maliciosa por parte de Evil Corp.. Let me remind you that we also wrote that The Austrian Company DSIRF Was Linked to… Seguir leyendo Microsoft vincula el gusano Raspberry Robin con Evil Corp

La empresa austriaca DSIRF estuvo vinculada al grupo Knotweed Hack y al malware Subzero

Le han dicho a Microsoft que el grupo de hackers Knotweed está vinculado al proveedor austriaco de software espía DSIRF, que a menudo también actúa como un cibermercenario. Los investigadores han determinado que Knotweed está atacando a organizaciones europeas y centroamericanas utilizando el kit de herramientas de malware Subzero.. Let me remind you that we also wrote that Experts linked BlackCat (ALPHV)… Seguir leyendo La empresa austriaca DSIRF estuvo vinculada al grupo Knotweed Hack y al malware Subzero

El nuevo marco Lightning de malware para Linux instala puertas traseras y rootkits

Los analistas de Intezer consideran que el nuevo malware Lightning Framework para Linux es real «Cuchillo suizo» por su arquitectura modular, así como la posibilidad de instalar rootkits y puertas traseras. Let me remind you that we also talked about New RedAlert Ransomware that Targets Windows and Linux VMware ESXi Servers, and also that Information Security Experts Told… Seguir leyendo El nuevo marco Lightning de malware para Linux instala puertas traseras y rootkits

Vulnerabilidad de día 0 de Chrome utilizada para atacar el malware Candiru

Avast ha descubierto que el software espía DevilsTongue, creado por la empresa israelí Candiru, aprovechó una vulnerabilidad de día 0 en Google Chrome para espiar a periodistas y otras personas en Medio Oriente. The vulnerability in question is the CVE-2022-2294 bug, which was fixed by Google and Apple engineers earlier this month. Let me remind you that we also wrote… Seguir leyendo Vulnerabilidad de día 0 de Chrome utilizada para atacar el malware Candiru

El malware CloudMensis ataca a los usuarios de MacOS

Los expertos de ESET han descubierto el malware CloudMensis, que se utiliza para crear puertas traseras en dispositivos que ejecutan macOS y posteriormente robar información. El malware recibió su nombre debido a que utiliza pCloud, Almacenamientos en la nube Dropbox y Yandex.Disk como servidores de control. Permítanme recordarles que también escribimos que Vulnerabilidad en macOS conduce… Seguir leyendo El malware CloudMensis ataca a los usuarios de MacOS