El instalador oficial de la aplicación SaaS Comm100 Live Chat, que es ampliamente utilizado por las empresas para comunicarse con los clientes y visitantes del sitio web, ha sido infectado con un troyano. La versión maliciosa de la aplicación se distribuyó a través del sitio web del proveedor al menos desde septiembre. 26 a septiembre 29, 2022. Como resultado, organizations from… Seguir leyendo Los piratas informáticos comprometen el chat en vivo de Comm100 para atacar una cadena de suministro

Etiqueta: Trojan

El desarrollador del troyano CodeRAT publica el código fuente

El código fuente del troyano de acceso remoto CodeRAT ha sido publicado en GitHub. Esto sucedió después de que los investigadores de seguridad identificaron al desarrollador del malware y lo pidieron cuentas por los ataques en los que este «herramienta» se utilizó. SafeBreach experts say that the attacks using CodeRAT were built as follows: the campaign was aimed… Seguir leyendo El desarrollador del troyano CodeRAT publica el código fuente

El grupo de hackers TrickBot ataca sistemáticamente a Ucrania

Los expertos de IBM Security X-Force notaron que desde el comienzo de la invasión rusa a gran escala, El grupo de hackers TrickBot “ataca sistemáticamente” a Ucrania, que no se ha observado antes. Se cree que desde mediados de abril hasta junio. 2022, Los piratas informáticos ya han organizado al menos seis campañas de phishing de este tipo.. Let me remind you that the TrickBot hack… Seguir leyendo El grupo de hackers TrickBot ataca sistemáticamente a Ucrania

El troyano ZuoRAT hackea Asus, cisco, Enrutadores DrayTek y NETGEAR

Lumen Black Lotus Labs ha descubierto un nuevo troyano de acceso remoto (RATA) llamado ZuoRAT, atacar a trabajadores remotos’ enrutadores en América del Norte y Europa desde 2020. El malware apareció en los primeros meses de la pandemia de COVID-19 pero pasó desapercibido durante más de dos años.. Los investigadores escriben que la complejidad de esta campaña dirigida, como… Seguir leyendo El troyano ZuoRAT hackea Asus, cisco, Enrutadores DrayTek y NETGEAR

Datos para recordar sobre el malware troyano

En este artículo, consideraremos uno de los más viles, lo mas desagradable, aparentemente inofensivo, malware. We will present you here all about Trojan malware, sus tipos, ejemplos de como evitarlo, y como defenderse de ello. And if you are already faced with such a problem then read carefully everything that will be… Seguir leyendo Datos para recordar sobre el malware troyano

Europol y las agencias de inteligencia de 11 Los países destruyeron la infraestructura del troyano FluBot

Europol anunció que los agentes del orden, como resultado de una operación internacional, destruyó uno de los programas maliciosos de más rápida propagación – el troyano FluBot. Let me remind you that we also talked about the fact that Law enforcement officers closed the hacker resource RaidForums, and also that the US authorities arrest Kaseya hacker and attacker associated… Seguir leyendo Europol y las agencias de inteligencia de 11 Los países destruyeron la infraestructura del troyano FluBot

Los alemanes interesados en la situación en Ucrania son atacados por el malware PowerShell RAT

Un hacker desconocido atacó a usuarios alemanes interesados en información sobre la invasión rusa de Ucrania, infectándolos con el malware PowerShell RAT (más precisamente, un troyano de acceso remoto) y robando sus datos. Let me remind you that we wrote that Hacker groups split up: algunos de ellos apoyan a Rusia, otros Ucrania, y también eso… Seguir leyendo Los alemanes interesados en la situación en Ucrania son atacados por el malware PowerShell RAT

20 Tipos peligrosos de amenazas a la ciberseguridad

Las amenazas a la ciberseguridad en este año son más considerables que nunca. Debido a la aparición de ransomware eficiente, mineros de monedas, software espía, etcétera, El hacking se ha convertido en un negocio consistentemente rentable.. Conocer las amenazas a la ciberseguridad es crucial porque ameniza las medidas de seguridad. Además, cuando eres consciente de lo que está en tu contra… Seguir leyendo 20 Tipos peligrosos de amenazas a la ciberseguridad

Malware vs.. Virus. Diferencia explicada

El tema de esta pequeña publicación es malware vs.. aclaración conceptual del virus. Recordamos tiempos en los que la gente solía llamar a cualquier programa dañino un «virus». hoy esto «malware» término apareció! ¿Cómo se correlacionan estas palabras?? La gente parece usarlos libre y arbitrariamente.. ¿Pero es correcto ese uso?? investiguemos. For those who are… Seguir leyendo Malware vs.. Virus. Diferencia explicada

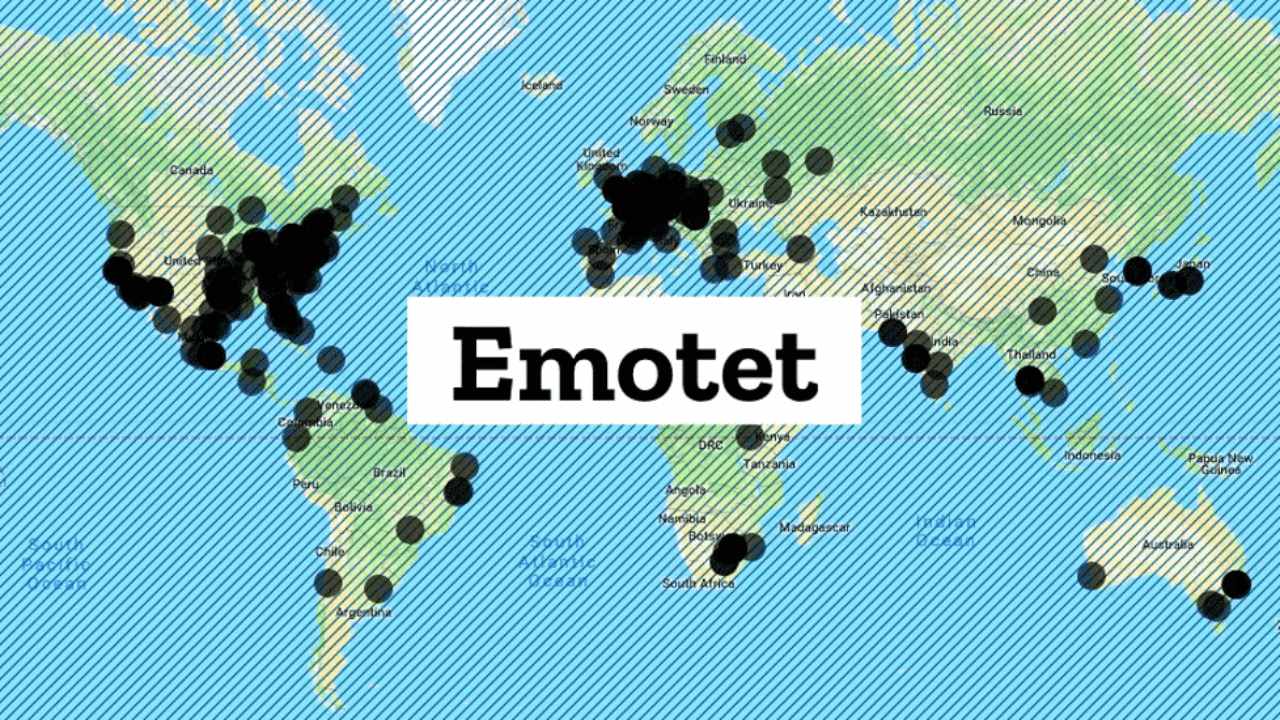

Microsoft parchea la vulnerabilidad del instalador de Windows AppX que propaga el malware Emotet

Lo último de este año., El parche de diciembre del martes trajo correcciones para seis vulnerabilidades de día 0 en productos de Microsoft, incluido un error en el instalador de Windows AppX que utiliza el malware Emotet para propagarse. Microsoft parcheado 67 vulnerabilidades en sus productos este mes, siete de los cuales están clasificados como críticos y 60 están clasificados como importantes. Por separado, Microsoft… Seguir leyendo Microsoft parchea la vulnerabilidad del instalador de Windows AppX que propaga el malware Emotet