Los desarrolladores de Telegram han solucionado un error por el cual el audio y el vídeo autodestructivo no se eliminaban de los dispositivos que ejecutaban macOS.

Déjame recordarte que en el modo de chat secreto, no puedes reenviar mensajes a otros usuarios, y también es posible configurar la autodestrucción automática de todos los mensajes y multimedia después de un tiempo determinado.

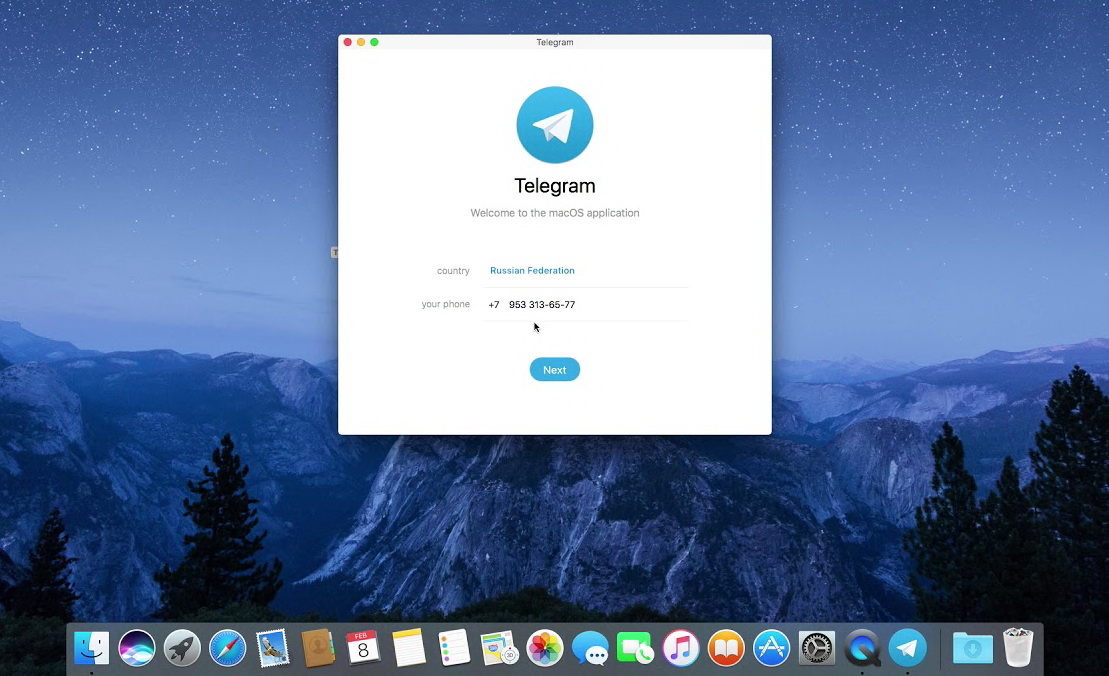

Especialista independiente en seguridad de la información. Dhiraj Mishra descubrí que en la versión Telegram 7.3, Los mensajes autodestructivos no se eliminaron por completo del dispositivo del destinatario..

Así que, el experto notó que en macOS los chats estándar escapan de la ruta de la zona de pruebas, donde se almacenan todos los archivos de video y audio recibidos. Aunque este camino funciona en chats secretos, los archivos multimedia recibidos todavía están almacenados allí, incluso si los mensajes en el chat ya se han destruido solos, como deberían haberlo hecho.

Además, Mishra descubrió que Telegram almacenaba códigos de acceso locales para desbloquear la aplicación en formato de texto plano. Fueron guardados en Usuarios/[nombre de usuario]/Carpeta Library/GroupContainers/6N38VWS5BX.ru.keepcoder.Telegram/accounts-metadata como archivos JSON.

El investigador descubrió ambos problemas a finales de diciembre. 2020, y se arreglaron con la salida de Telegram 7.4. Mishra recibió una recompensa de $3,000 por informar ambos errores.

Permítanme recordarles que también informé que un investigador descubrió vulnerabilidad en Telegram, que permite localizar al usuario.