En el panorama digital actual, Las violaciones de datos se han convertido en una realidad alarmante para organizaciones e individuos.. El creciente dependencia de la tecnología y la amplia colección, almacenamiento, y el intercambio de información personal han creado oportunidades para ciberdelincuentes para explotar vulnerabilidades. Entre los distintos tipos de violaciones de datos, La violación de datos de terceros se ha convertido en una amenaza particularmente preocupante..

¿Qué es la violación de datos de terceros??

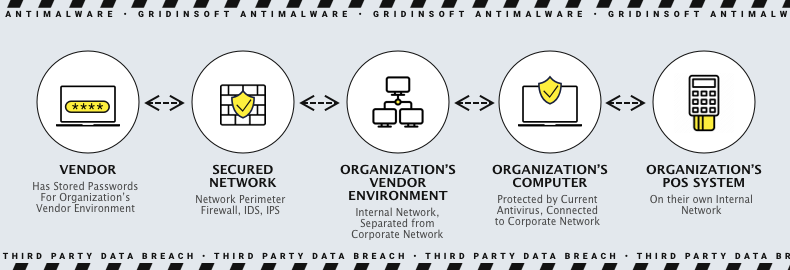

Tercero Filtración de datos ocurrir cuando Los ciberdelincuentes comprometen los sistemas informáticos. de sus proveedores o socios comerciales y acceder a su información confidencial. Es necesario tener en cuenta que cualquier proveedor en su red empresarial puede ser vulnerable a tales ataques, y los estudios sugieren que aproximadamente 60% de todas las violaciones de datos son causadas por proveedores externos.

Experimentar una brecha de seguridad puede tener graves consecuencias financieras para tu negocio, independientemente de la causa. Un informe de la industria dice que el costo promedio de recuperación y remediación es más que $7 millón. Este riesgo es especialmente significativo para las compañías de tarjetas de crédito., proveedores de servicios de correo electrónico, y aquellos que ofrecen servicios en la nube.

Proveedores externos, socios, y los proveedores son cruciales para las empresas, pero también vulnerables a los ciberdelincuentes. Una infracción puede tener graves consecuencias para todos involucrado, no sólo la industria afectada.

Ejemplos de violaciones de datos causadas por proveedores externos

Los ataques cibernéticos como el phishing y el ransomware han aumentó durante la pandemia de COVID ya que muchos empleados trabajan desde casa usando virtual private network (vpn) conexiones con distintos niveles de seguridad. Estos Los ataques pueden provocar violaciones de datos., un hecho común en el cibercrimen.

Para tener una mejor comprensión de qué tipos de datos se pueden filtrar, apelemos a la ejemplos de violación de datos de terceros. Aquí están algunas:

- Una de las empresas de electrónica más grandes del mundo., Energia General (GE), anunció recientemente que el información confidencial de empleados actuales y anteriores puede haber quedado expuesto en una violación de datos en Canon, una empresa de terceros.

- T-Mobile perdió el control sobre la información personal de aproximadamente 1 millones de clientes después de sufrir un hack en su proveedor de correo electrónico.

- Participación en salud de Oregón, una organización que administra servicios de atención médica para clientes de Medicaid en Oregon, experimentó una violación de seguridad cuando robaron una computadora portátil sin cifrar. Esto resultó en la exposición de información personal perteneciente a más de 650,000 clientela.

- Los sitios web mal protegidos y el almacenamiento de información de inicio de sesión pueden provocar violaciones de seguridad. Recientemente, un error en un sitio web llamado El Capitán Social permitió el acceso no autorizado a miles de Nombres de usuario y contraseñas de Instagram.

Estos pocos ejemplos que encontré ya son suficientes para comprender qué categorías de datos están en peligro.. Más o menos todo lo que compartes con tus contratistas - secretos comerciales, Información del pago, cantidades de suministros y fechas de entrega, información sobre otros contratistas: todas estas cosas puede convertirse en objeto de la fuga. El tipo exacto de información expuesta generalmente depende de la forma en que ocurrió la violación de datos de terceros..

Varias formas de vulneración de datos por parte de terceros

Las organizaciones deben evaluar y gestionar los riesgos. asociado con relaciones con terceros e implementar medidas de seguridad adecuadas para prevenir y responder eficazmente a este tipo de infracciones:

Ataques a la cadena de suministro

en este ataque, Los piratas informáticos explotan a un proveedor externo de confianza. o proveedor para obtener acceso no autorizado a los sistemas o datos de una organización. Utilizan debilidades en la infraestructura o el software de terceros para infiltrarse en la red de la organización y robar información confidencial.

Infracciones de proveedores de servicios en la nube

Muchas organizaciones confían en los proveedores de servicios en la nube para almacenar y gestionar sus datos.. Sin embargo, si ocurre una violación de datos, podria poner en riesgo los datos de múltiples clientes. Este tipo de infracción puede ocurrir debido a debilidades de la infraestructura del proveedor., controles de acceso mal configurados o amenazas internas.

Infracciones de socios de subcontratación

La subcontratación implica la contratación de un proveedor de servicios de terceros realizar tareas que tradicionalmente hacían los empleados de la empresa. Estas tareas pueden variar desde soporte administrativo hasta fabricación.. Sin embargo, las empresas deben tener cuidado al subcontratar ciertas funciones o servicios a socios externos porque existe la posibilidad de una violación de datos si el Las medidas de seguridad de la pareja son inadecuadas.. Esto puede suceder si el socio maneja mal los datos., sufre un ciberataque, o tiene debilidades de seguridad interna.

Infracciones del procesador de pagos

Cuando compras con tarjeta de crédito, un pago El procesador ayuda a facilitar la transacción. entre el vendedor y el banco. Se aseguran de que el vendedor reciba su pago y de que todo se procesa de forma segura. Sin embargo, si la seguridad de un procesador de pagos se ve comprometida, podría resultar en el theft of crucial financial information como datos personales o números de tarjetas de crédito.

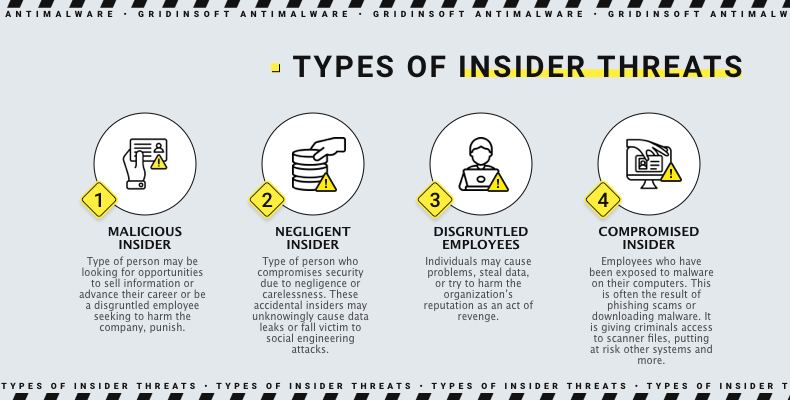

Amenazas internas

An insider threat Ocurre cuando las personas que tienen permiso para acceder a la red de una organización, aplicaciones, o bases de datos tomar acciones dañinas. Estas personas pueden incluir empleados anteriores o actuales y entidades de terceros como socios., contratistas, o trabajadores temporales. Es posible que también hayan ganado acceso a través de un servicio comprometido cuentas. En algunos casos, personas internas dentro de organizaciones de terceros pueden acceder intencionalmente o divulgar datos sensibles sin autorización, ya sea para beneficio personal, malas intenciones, o por coacción.

Prevención de la vulneración de datos de terceros

Puede resultar complicado para las empresas responsabilizar a los proveedores externos, principalmente si no existe una política o programa de seguridad de terceros establecido. Idealmente, todos los proveedores externos deben seguir los mismos estándares estrictos y medidas de seguridad de datos que tiene su empresa internamente.

1. Auditar proveedores externos para verificar el cumplimiento

Antes de contratar proveedores externos, discutir los requisitos de gestión de riesgos Con ellos por adelantado es importante. Algunos proveedores pueden estar a punto de ser auditados por socios, por lo que es crucial asegurarse de que sean dispuesto a responder cuestionarios como parte de su proceso de diligencia debida. Si un vendedor se resiste a esto, pueden resistirse a una auditoría.

Mantener medidas de protección de datos actualizadas es clave para construir una relación sólida con proveedores externos.. Realizar una auditoría es la mejor solución para garantizar que su proveedor siga los marcos de cumplimiento de seguridad y haya tenido un buen desempeño en auditorías anteriores. Durante la auditoría, busque cualquier indicador de compromiso y evaluar qué tan bien el proveedor gestiona los riesgos de ciberseguridad.

2. Requerir prueba del programa de ciberseguridad del proveedor externo

No basta con que el vendedor tenga una programa de seguridad de la información al prevenir infracciones de terceros. También deben demostrar un compromiso con la gestión de riesgos y asignar recursos a su programa de gestión de vulnerabilidades.. Para asegurar esto, Solicite las evaluaciones de riesgos internas más recientes del proveedor., resultados de las pruebas de penetración, y marcos de cumplimiento. El vendedor debe tener un fuerte programa de gestión de riesgos, una estrategia para mitigar los riesgos de la cadena de suministro, y un plan para abordar potential data breaches.

3. Adopte un modelo menos privilegiado para el acceso a datos

Es común que se produzcan violaciones de datos de terceros cuando al proveedor se le otorga más acceso del que necesita para realizar su trabajo.. A mejora la seguridad de tu red, Es importante hacer cumplir estándares de acceso estrictos para proveedores de servicios externos.. Esto significa darles la nivel más bajo de acceso necesario. También es fundamental tener cuidado con datos confidenciales como números de Seguro Social e información personal.. Siguiendo estos estándares de acceso menos privilegiados, puede gestionar eficazmente el riesgo de los proveedores y minimizar cualquier daño potencial por una infracción.

4. Adopte el modelo de datos y red de confianza cero

Es crucial mapear, autenticar, y cifra tus flujos de red para mejorar sus calificaciones de seguridad. Incluso si los ciberdelincuentes se infiltran en una parte de su sistema informático, implementando un El modelo de confianza cero evita que se muevan lateralmente. No puede confiar en ninguna entidad dentro o fuera de su perímetro de red establecido. Para fortalecer este marco, es esencial hacer cumplir autenticación multifactor o identificación biométrica para todos los usuarios como parte de su protocolo de ciberseguridad.