Consejos & Trucos

PUA:Win32/Conduit

PUA:Win32/Conduit es una aplicación potencialmente no deseada que realiza actividades sospechosas con el navegador. It changes the homepage and search engine…

AcroTray.exe

El proceso Acrotray.exe es uno de los componentes importantes proporcionados por Adobe Systems.. This process is associated with Adobe Acrobat…

Adaware Web Companion

Web Companion es un programa no deseado que funciona como herramienta de protección web. Aparece inesperadamente, después de la instalación de un…

PUA:Win32/MyWebSearch

PUA:Win32/MyWebSearch es una detección de Microsoft Defender que hace referencia a un modificador de navegador no deseado. This application adds add-ons and toolbars that…

Trojan:Win32/Tnega!MSR

Trojan:Win32/Tnega!MSR es un programa malicioso que funciona para distribuir otro malware. Utiliza numerosos trucos anti-detección y a menudo se distribuye…

Beware of Cryptocurrency Recovery Scams

Recientemente, the FBI reported increased scammers posing as companies offering…

Infostealers: How to Detect, Remove and Prevent them?

El flujo de información es crucial en el mundo actual, pero…

Decoy Dog Malware Uncovered: Next-Gen Spyware

Un grupo de piratas informáticos, presumiblemente patrocinado por el estado, is actively developing and…

Information Security Threats in Social Media

Social media has become an important aspect of our everyday…

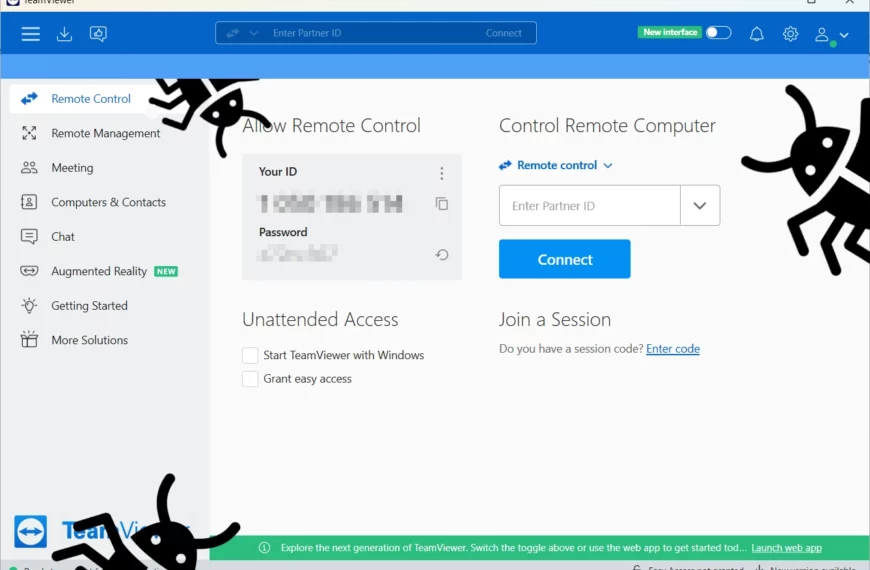

Trojanized TeamViewer Installer Spreads njRAT

Threat actors reportedly started using fake TeamViewer to distribute malware.…

Meduza Stealer: What Is It & How Does It Work?

El mundo del Malware evoluciona constantemente, and it would be reckless…

Microsoft «nOAuth» is Vulnerable to Simple Email Spoofing

En junio, investigadores revelaron una vulnerabilidad en Azure Active Directory…

What is Cyber Risk Exposure and How Can You Manage It?

Las empresas modernas se enfrentan diariamente a amenazas de ciberseguridad. While most are effectively…

Amazon Prime Day Scams and Fake Amazon Websites

No es raro que los estafadores se dirijan a compradores en línea, often…

Forged Driver Signatures Exploited In The Wild

Los piratas informáticos utilizan activamente la suplantación de firmas de controladores, que tiene su origen en un…

Bed Bath & Beyond Shopping Scams

A finales de abril, 2023, Bed Bath, minorista estadounidense de artículos para el hogar…

How Can Companies Be Secure Against Cyberattacks?

Las organizaciones enfrentan una realidad alarmante en el mundo digital: datos…