Un grupo de científicos de cinco universidades estadounidenses ha desarrollado un ataque EarSpy de canal lateral que puede utilizarse para espiar dispositivos Android: reconocer el género y la identidad de la persona que llama, y también analizar parcialmente el contenido de la conversación..

Las escuchas se pueden realizar mediante sensores de movimiento capaces de captar la reverberación de los altavoces de los dispositivos móviles.

Déjame recordarte que también escribimos eso. PCspoF El ataque podría inutilizar la nave espacial Orion, y también eso Expertos demuestran la extracción de datos mediante LED y un giroscopio.

Los medios también señalaron que Los datos de computadoras aisladas se pueden robar usando cables SATA.

El oídoespía El ataque fue presentado por expertos de Texas A.&Universidad M, Instituto de Tecnología de Nueva Jersey, Universidad del templo, Universidad de Dayton, y la Universidad de Rutgers. Ellos dijeron eso similar canal lateral Los ataques ya habían sido estudiados antes., pero hace unos años, Se descubrió que los parlantes de los teléfonos inteligentes eran demasiado débiles para generar suficiente vibración para escuchar a escondidas.

Los teléfonos inteligentes modernos utilizan altavoces estéreo más potentes (en comparación con años anteriores), que proporcionan una mejor calidad de sonido y vibraciones más fuertes. Semejantemente, Los dispositivos modernos utilizan giroscopios y sensores de movimiento más sensibles., capaz de registrar incluso los matices más pequeños de los altavoces.

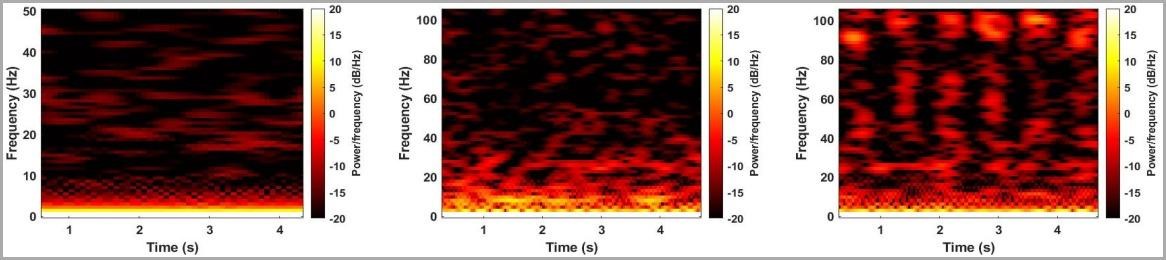

Una prueba clara de estas palabras se puede ver en la siguiente ilustración., donde el desempeño del 2016 OnePlus 3T Los altavoces son apenas visibles en el espectrograma y se comparan con el 2019 Altavoces estéreo del OnePlus 7T, que obviamente le permiten extraer muchos más datos.

De izquierda a derecha: OnePlus 3T, OnePlus 7T, OnePlus 7T

en sus experimentos, los investigadores utilizaron OnePlus 7T y OnePlus 9 dispositivos, así como varios conjuntos de sonidos pregrabados que se reproducían a través de los parlantes de los dispositivos. Los especialistas también utilizaron un tercero. Conjunto de sensores de caja de herramientas de física aplicación en su trabajo para recopilar lecturas del acelerómetro durante una llamada simulada, y luego los transfirió a MATLAB para analizar.

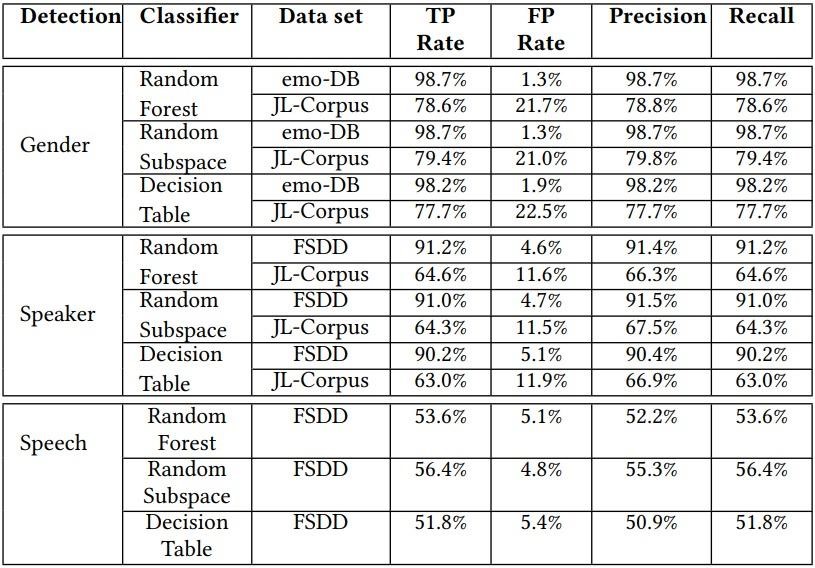

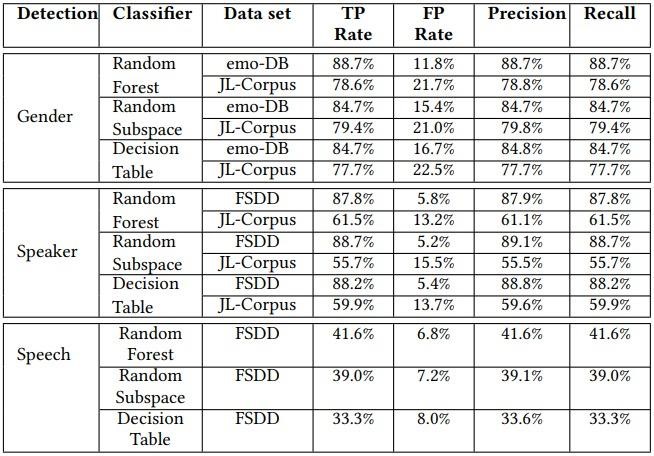

El algoritmo de aprendizaje automático se entrenó utilizando conjuntos de datos disponibles para el reconocimiento de voz., identificador de llamadas, y género. Como resultado, Los datos obtenidos como resultado de las pruebas variaron según el conjunto de datos y el dispositivo utilizado., pero en general, los investigadores’ Los experimentos dieron resultados prometedores y demostraron que tales escuchas telefónicas son posibles..

Por ejemplo, La precisión del género de la persona que llama en OnePlus 7T osciló entre 77.7% a 98.7%, La clasificación del identificador de llamadas varió desde 63.0% a 91.2%, y el reconocimiento de voz tuvo éxito con una precisión de 51.8% a 56.4%.

En el OnePlus 9 dispositivo, precisión de género superada 88.7%, pero el identificador de llamadas cayó a un promedio de 73.6%, y el reconocimiento de voz mostró un resultado de 33.3% a 41.6%.

Los investigadores reconocen que el volumen que los propios usuarios elijan para los altavoces de sus dispositivos puede reducir significativamente la efectividad del ataque EarSpy. Eso es, el bajo volumen del altavoz bien puede interferir con la implementación de escuchas telefónicas en general.

Además, Las reverberaciones se ven afectadas significativamente por la ubicación de los componentes de hardware del dispositivo y la densidad del ensamblaje., así como la exactitud de los datos, Reducir el movimiento del usuario y la vibración causada por el entorno..

Dispositivo OnePlus 7T

Déjame recordarte que en uno de los estudios de años pasados, el Lanza Se utilizó la aplicación PoC., que también abusó del acceso al acelerómetro y analizó las reverberaciones que se producen durante las conversaciones telefónicas.

Sin embargo, En ese tiempo, Los expertos utilizaron un altavoz., debido a lo cual se alcanzó la precisión para determinar el género y el identificador de llamadas 99%, y la precisión del reconocimiento de voz – 80%.

Los autores de EarSpy resumen que los fabricantes de teléfonos deberían garantizar un nivel de presión sonora estable durante las conversaciones telefónicas, así como colocar los sensores en la carcasa de tal forma que las vibraciones internas no los afecten o tengan el menor impacto posible.