Cualquier ciberataque exitoso comienza con la penetración en la red objetivo.. Los ciberdelincuentes deben superar las defensas de la red, si es un ladrón, Secuestro de datos, u otro malware. Según un informe pericial, en 2022, 50% de las infiltraciones exitosas se realizaron utilizando vulnerabilidades previamente conocidas.

Principales vulnerabilidades 2023

Según el informe de ciberseguridad de 2023, las vulnerabilidades previamente conocidas reportadas en los últimos tres años pueden causar preocupación nuevamente. De este modo, en 24 por ciento de todos los ciberataques, ciberdelincuentes used vulnerabilities known in 2022. En segundo lugar están las vulnerabilidades conocidas en 2021, contabilidad de 18%. Eso, por cierto, totally repels any opinion que afirma la inutilidad de actualizar y utilizar herramientas de seguridad. Tener todo eso a bordo, te cortarás 40% de todos los posibles vectores de ataque. Pero ahora, echemos un vistazo a los exploits más extendidos.

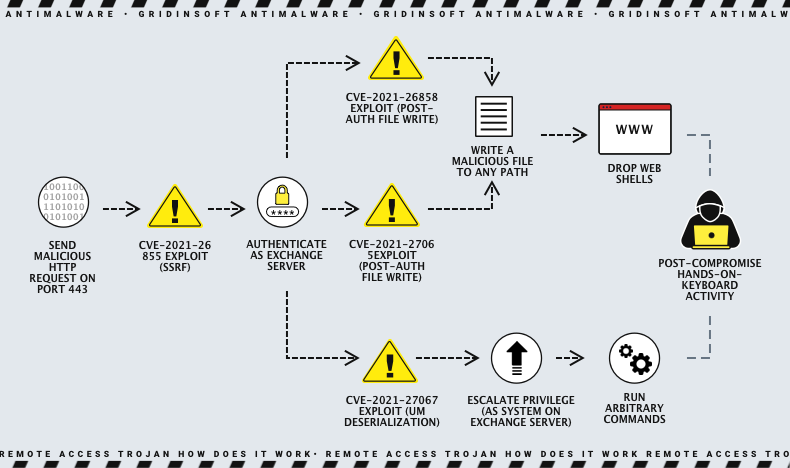

ProxyShell

ProxyShell, conocido como CVE-2021-34473, CVE-2021-34523, CVE-2021-31207, y clasificación de gravedad CVSS de 3.1, es una cadena de ataques que aprovecha tres vulnerabilidades en Microsoft Exchange Server – ProxyShell, Inicio de sesión proxy, and ProxyNotShell. Usando estas vulnerabilidades, Los atacantes que no están autenticados pueden ejecutar código de forma remota en servidores vulnerables.. Aunque estas vulnerabilidades fueron descubiertos y parcheados 2021, siguen siendo los más explotados y a menudo conducen a importantes violaciones de seguridad.

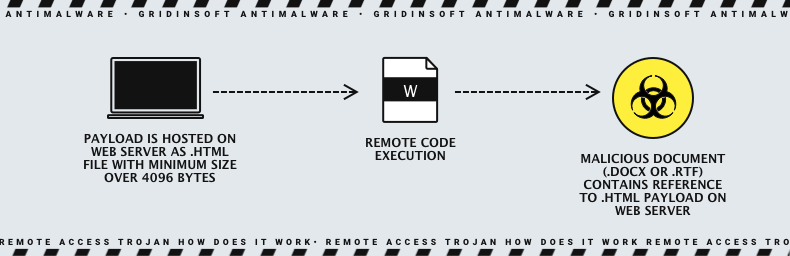

Folina en Microsoft Office

Recientemente, Microsoft ha desactivado la capacidad de ejecutar macros en documentos de fuentes externas de forma predeterminada. Sin embargo, los atacantes no los han detenido, y utilizan documentos especiales .docx y .rtf para descargar y ejecutar código malicioso.. Para hacer esto, they exploit the Follina vulnerability (CVE-2022-30190 y clasificación de gravedad CVSS de 7.8) en sistemas sin parches para implementar Qbot u otros troyanos de acceso remoto. Permite que se ejecute código malicioso incluso si las macros están deshabilitadas o el documento está protegido, haciendo de Follina una de las vulnerabilidades más utilizadas descubiertas en 2022.

Fortinet

Se reportaron dos errores críticos en productos Fortinet en octubre y diciembre 2022 (puntuación CVSS: 9.6 y 9.3). Estos errores permitir a los atacantes que fallan en la autenticación ejecutar código arbitrario utilizando consultas especialmente diseñadas. Sin embargo, a pesar de que la compañía ha publicado actualizaciones y CISA ha advertido de riesgo significativo para las organizaciones federales, desde temprano 2023, 18% de organizaciones fueron víctimas del CVE-2022-40684 ataque de explotación de vulnerabilidad.

Causas

Los expertos señalan que los atacantes suelen aprovechar la ejecución remota de código (ICE) vulnerabilidades y Remote Desktop Protocol services se deja abierto para obtener acceso a la red e implementar código malicioso. Sin embargo, Muchas organizaciones no utilizan protecciones en los servidores por temor a la degradación del rendimiento.. Además, Los proveedores de equipos de red y seguridad suelen utilizar administrador/contraseña como combinación de inicio de sesión predeterminada.. Peor aún, algunos usuarios mantienen esta combinación igual la primera vez que la configuran, cual makes life easier for an intruder.

Como prevenir

Afortunadamente, puedes arreglar eso. Por lo tanto, A continuación he reunido algunos consejos que puedes seguir para reducir la posibilidad de consecuencias negativas.:

- Instalar las últimas actualizaciones. Desde Microsoft publica periódicamente parches de vulnerabilidades como parte de sus actualizaciones de seguridad mensuales, Le recomendamos encarecidamente que no ignore estas actualizaciones.. Esto también se aplica a otros productos como el software Microsoft Office y Fortinet..

- Cambiar la configuración del servidor. Para restringir el acceso a los directorios virtuales de Exchange, puede cambiar la configuración del servidor para limitar el acceso a directorios virtuales desde la red interna únicamente.

- Revisar el registro de auditoría. Esto le ayudará a detectar intentos de ataque y tomar medidas rápidas para prevenirlos.. También, Asegúrese de que los registros de auditoría estén configurados correctamente para registrar suficiente información sobre los eventos en el servidor..

- Capacite a sus empleados. Educar a los usuarios sobre los fundamentos de seguridad es igualmente importante, como reconocer el phishing y nunca abrir enlaces sospechosos o archivos adjuntos de correo electrónico. También es importante no compartir datos confidenciales a pedido..

- Implementar políticas de seguridad estrictas y hacerlas cumplir.. Esto puede incluir prohibir el uso de dispositivos personales para el trabajo., incluyendo teléfonos inteligentes, tabletas, y portátiles a menos que cumplan con sus estándares de seguridad.

- Limitar el acceso a la interfaz de configuración. sólo a usuarios autenticados con los permisos necesarios. Ayudará a evitar el acceso no autorizado a la configuración del dispositivo..

- Utilice seguridad adicional medidas como la autenticación multifactor (Ministerio de Asuntos Exteriores) para proteger el acceso al dispositivo. Esto agregará una capa adicional de seguridad..

- Utilice soluciones como Secure Access Service Edge (SEIS). SASE allows multiple security features como la autenticación, autorización, protección contra amenazas, y funciones de acceso a redes y aplicaciones, como redes privadas virtuales (VPN) y enrutamiento para combinarlos en un solo sistema para proporcionar una seguridad más efectiva y conveniente para la red corporativa.

Conclusión

En la era digital, La seguridad de las aplicaciones y sistemas de software se ha vuelto cada vez más crucial a medida que Los actores maliciosos buscan constantemente vulnerabilidades para explotar.. Las noticias sobre ciberataques están en el punto de mira, y la gravedad de los ataques sigue aumentando, entonces todos necesitan fortalecer la seguridad de su organización a través de la educación, conciencia, y entrenamiento. Las amenazas a la ciberseguridad impregnan nuevos entornos a medida que la tecnología evoluciona, pero muchas amenazas seguirán siendo las mismas. Por lo tanto, evaluación continua de procesos, gente, y sistemas es necesario para que las organizaciones estén preparadas y sean operativamente resilientes. Por utilizando el conocimiento de los hackers éticos, realizando pruebas periódicas, y usando la automatización, Las organizaciones pueden estar mejor preparadas para amenazas potenciales..