Echemos un vistazo a los chicos malos de este año.. Durante 2022, las facciones se han ido formando y volviendo a formar, pero una cosa es segura – ellos siguen existiendo. A pesar de todos los esfuerzos, El problema de los programas de extorsión sigue creciendo.: un informe reciente de IS-Zscaler registró una 80% Aumento de ataques por programas de extorsión respecto al año pasado.. Las principales tendencias incluyeron la doble extorsión., ataques a la cadena de suministro, extorsión como servicio (Ransomware como servicio, RaaS) , cambio de marca del grupo, y ataques por motivos geopolíticos.

Este año, por ejemplo, un conocido grupo de ransomware called Conti Rompió, pero sus miembros solo avanzaron, formando nuevas pandillas. ¿De qué grupos debemos tener cuidado en 2023? Consideraremos algunos de los jugadores más importantes..

BloquearBit

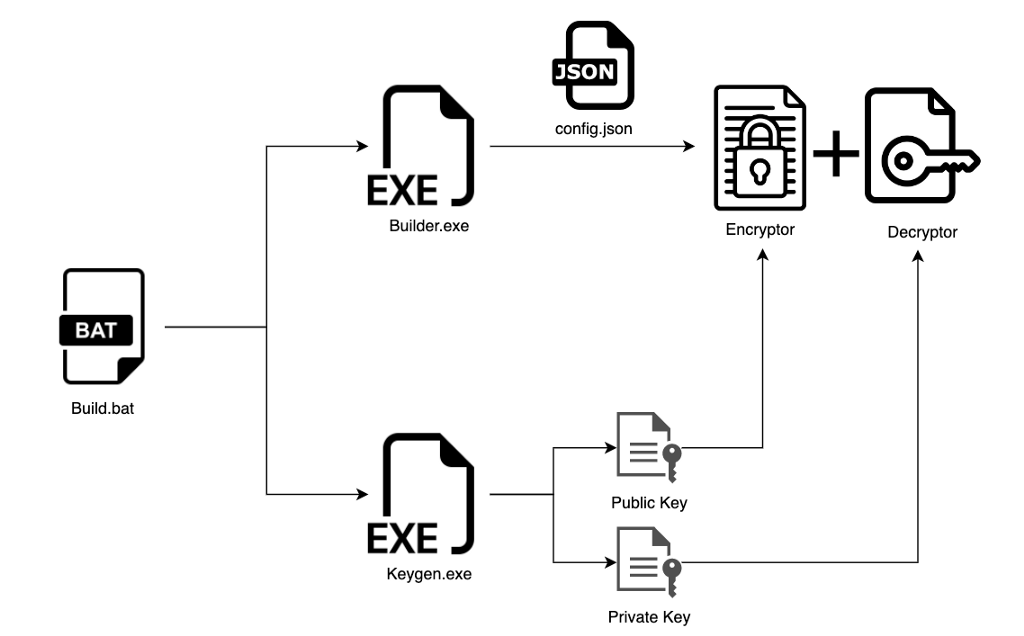

LockBit has been in existence desde 2019 y opera bajo el modelo RaaS. Según GuidePoint Seguridad, el grupo más grande, que representa más que 4 fuera de 10 víctimas de programas ransomware. Se cree que este grupo está vinculado a Rusia., sin embargo, sus creadores niegan cualquier vínculo y reivindican su multinacionalidad. LockBit 3.0 update was released in June y ya se ha extendido a 41 países, según Intel 471. Los objetivos principales son los servicios profesionales., consultoría y producción, bienes de consumo e industriales, y bienes raices. LockBit también lanzó su programa Bug Bounty, ofreciendo hasta $1 millón. Esta recompensa se ofrece por detectar vulnerabilidades en su malware., sitios de fuga, red tor, o servicio de mensajería.

Lo suficientemente negro

The Black Basta group first apareció esta primavera y, en las primeras dos semanas, atacado al menos 20 compañías. Se supone que la pandilla está formada por ex miembros de Conti y REvil.. Black Basta está haciendo campaña utilizando el software malicioso QakBot, y un troyano bancario utilizado para robar víctimas’ Datos financieros, incluyendo información del navegador, pulsaciones de teclas, y credenciales.

Se cree que este ransomware ha afectado a aproximadamente 50 organizaciones en los Estados Unidos durante el último trimestre, incluyendo el Asociación Dental Americana (ADA) y el minorista de alimentos canadiense Sobeys. Más de la mitad de los objetivos del grupo eran de Estados Unidos..

Colmena

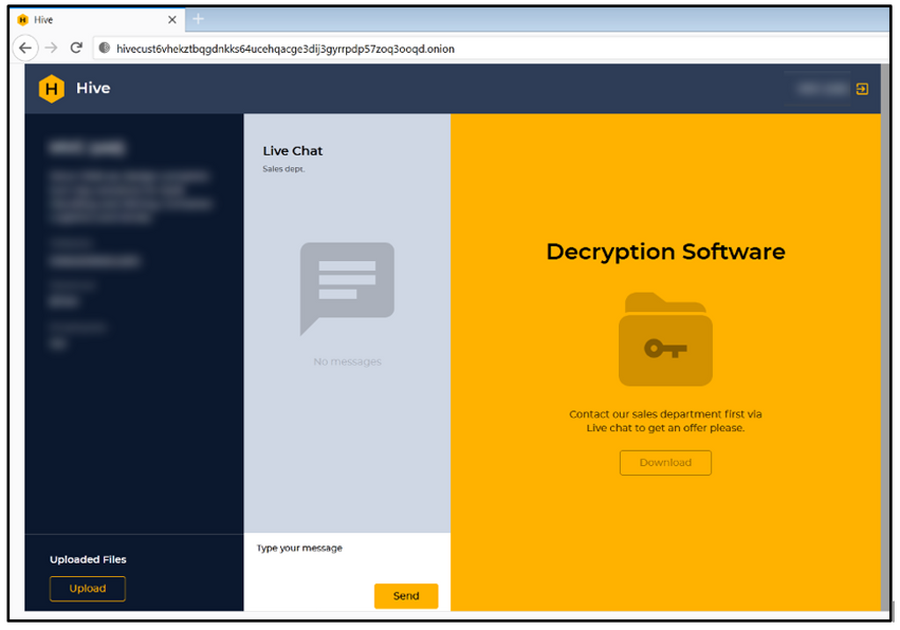

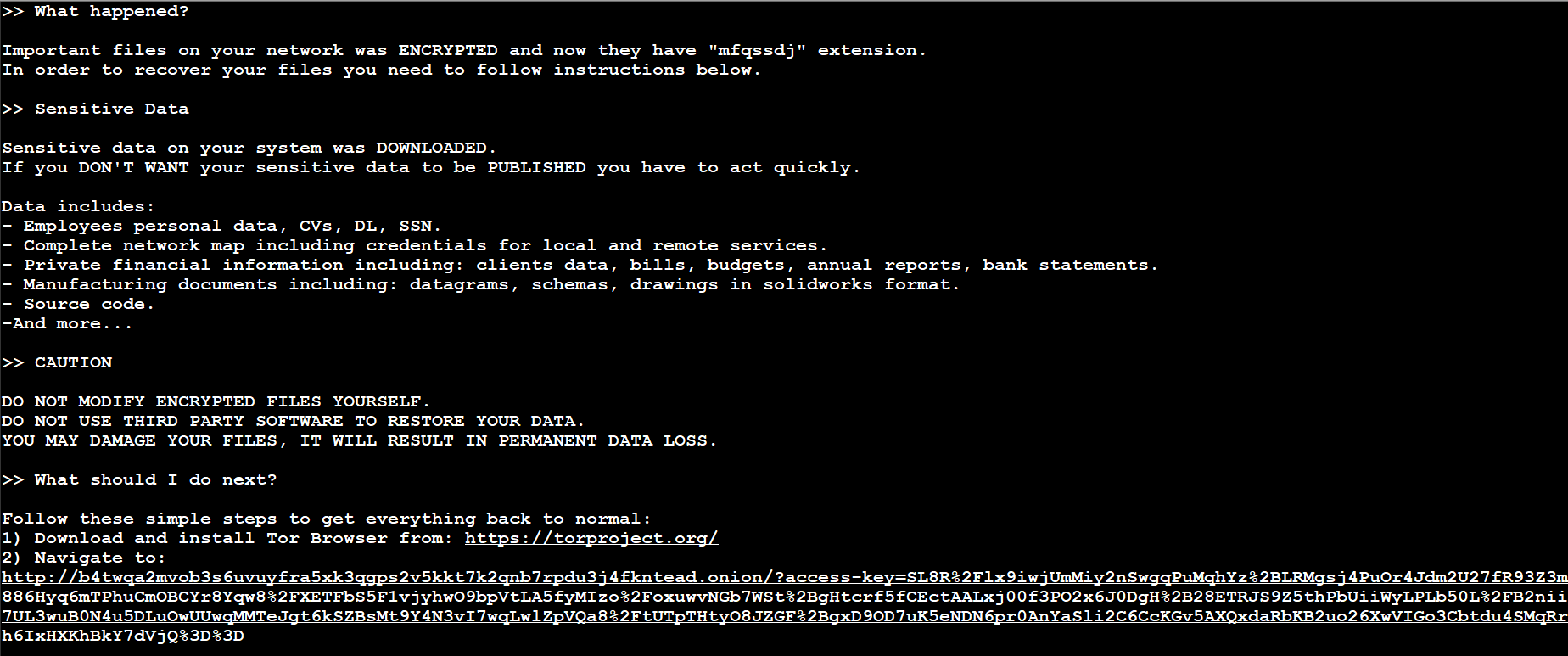

Colmena, el tercer grupo de ransomware más activo este año, se centra en el sector industrial y la salud., energía, y organizaciones agrícolas. Según el FBI, los hackers atacaron 1,300 empresas en todo el mundo, especialmente en el sector salud, y recibido aproximadamente $100 millones en rescate. Se informó que el Departamento de Seguridad Nacional de Estados Unidos fue el responsable del ataque..

En semanas recientes, El grupo se atribuyó la responsabilidad del ataque a la empresa energética india Tata Power., publicando los datos de la empresa en línea y en varias universidades de los Estados Unidos. Los expertos creen Hive cooperates with other ransomware grupos y tiene sus propios departamentos de atención al cliente y ventas.. Además, el grupo también practica triple extorsión.

ALPHV/Gato Negro

ALPHV/BlackCat es uno de los más complejos y familias flexibles de software de extorsión basadas en el lenguaje de programación Rust, que existe desde hace aproximadamente un año. Se cree que la banda está compuesta por ex miembros de la pandilla REvil y está asociada con BlackMatter (DarkSide). El grupo también ejecuta un modelo RaaS., explotar vulnerabilidades conocidas o credenciales desprotegidas y luego launching DDoS attacks obligar a la víctima a pagar el rescate. Además, Los piratas informáticos de BlackCat revelan datos robados a través de su propio sistema de búsqueda.

Los objetivos del grupo son proporcionar infraestructura crítica, incluido aeropuertos, operadores de oleoductos y refinerías, y el Departamento de Defensa de los Estados Unidos. Las reclamaciones de rescate ascienden a millones; incluso cuando la víctima paga, el grupo no siempre proporciona las herramientas de descifrado prometidas.

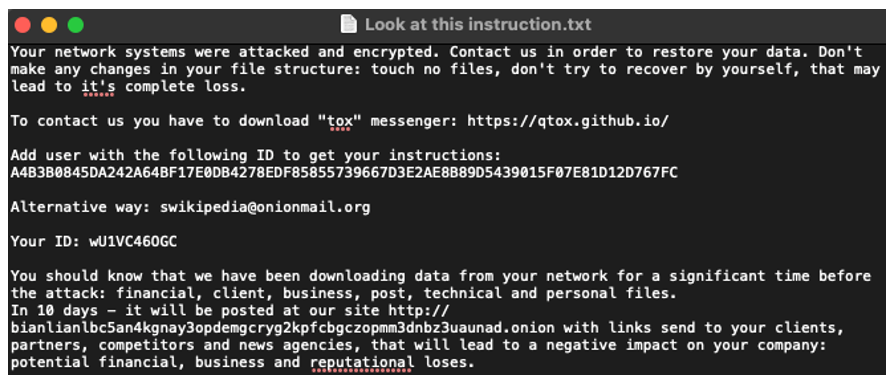

BianLian

Un jugador relativamente nuevo que apunta organizaciones en australia, América del norte, y el reino unido. El grupo lanza rápidamente nuevos Servidores de Gestión y Control (C&C) en la red, lo que indica que los piratas informáticos planean aumentar significativamente la actividad.

Como muchos otros programas ransomware, BianLian está basado en Go, lo que le da alta flexibilidad y multiplataforma. Sin embargo, según Redactado, el El grupo está formado por ciberdelincuentes relativamente inexpertos. quienes deben estar equipados con los aspectos comerciales prácticos de los programas de extorsión y la logística relacionada.. Además, La amplia gama de víctimas del grupo indica que está motivado por dinero más que por motivos políticos.

ideas.

Otros grupos nuevos

El mundo del ransomware cambia constantemente, y varios grupos han sido renombrados: DarkSide ahora se llama BlackMatter, DoppelPaymer se ha convertido en Grief, y torre ha sido renombrado a Pandora. Además, durante el año pasado, Han aparecido nuevos grupos. – Mente, Salud, Casa de rescate, y ángeles oscuros. Probablemente escucharemos sobre ellos el próximo año..

Cómo protegerte

Su defenses should include safeguards para cada una de esas fases:

- Reducir el ataque superficie al hacer que las aplicaciones internas sean inaccesibles a Internet y disminuir la cantidad de elementos vulnerables.

- Evite el compromiso empleando una arquitectura de proxy nativa de la nube que inspecciona todo el tráfico en línea y a escala, hacer cumplir políticas de seguridad consistentes.

- Prevenir el movimiento lateral conectando a los usuarios directamente a las aplicaciones en lugar de a la red. Esto reduciría la superficie de ataque y contendría las amenazas mediante el engaño y la segregación de la carga de trabajo..

- Prevenir la pérdida de datos inspeccionando todo el tráfico de Internet, incluyendo canales cifrados, para evitar el robo de datos.