En enero 9, 2024, Avast y Cisco Talos anunciados el lanzamiento de un descifrador gratuito para una de las variantes del ransomware Babuk – Tortilla. Los analistas aseguran que todas las víctimas de dicho actor de amenazas puedan utilizar el descifrador para recuperar sus archivos.. Esta es la segunda variedad de ransomware que logra introducir el descifrador. 2024 – que comienzo de año!

Tortilla Ransomware Decryptor está disponible

En enero 9, un descifrador gratuito para la variante de ransomware Babuk utilizado por la pandilla Tortilla fue liberado. Es el resultado de una colaboración entre Cisco Talos, Avast y la policía holandesa. Las operaciones policiales relacionadas con la detención de miembros clave del grupo Tortilla ayudaron a recuperar el descifrador original., que se utilizó además para obtener la clave de descifrado. Más, Cisco compartió esta clave con Avast Threat Labs, cuyo descifrador Babuk ahora es capaz de descifrar el ransomware Tortilla, también.

Después de recibir la llave, Los analistas de Avast descubrieron que el patrón que utilizan es, de hecho, el mismo que en el caso de la cadena Babuk original.. Esto simplificó la integración de una nueva variante en el descifrador existente.. Debido a el uso de una única clave privada para todas las víctimas, existe la posibilidad de que todas las víctimas recuperen sus archivos. El descifrador actualizado ya está disponible en el sitio del desarrollador.

¿Qué es Tortilla Ransomware??

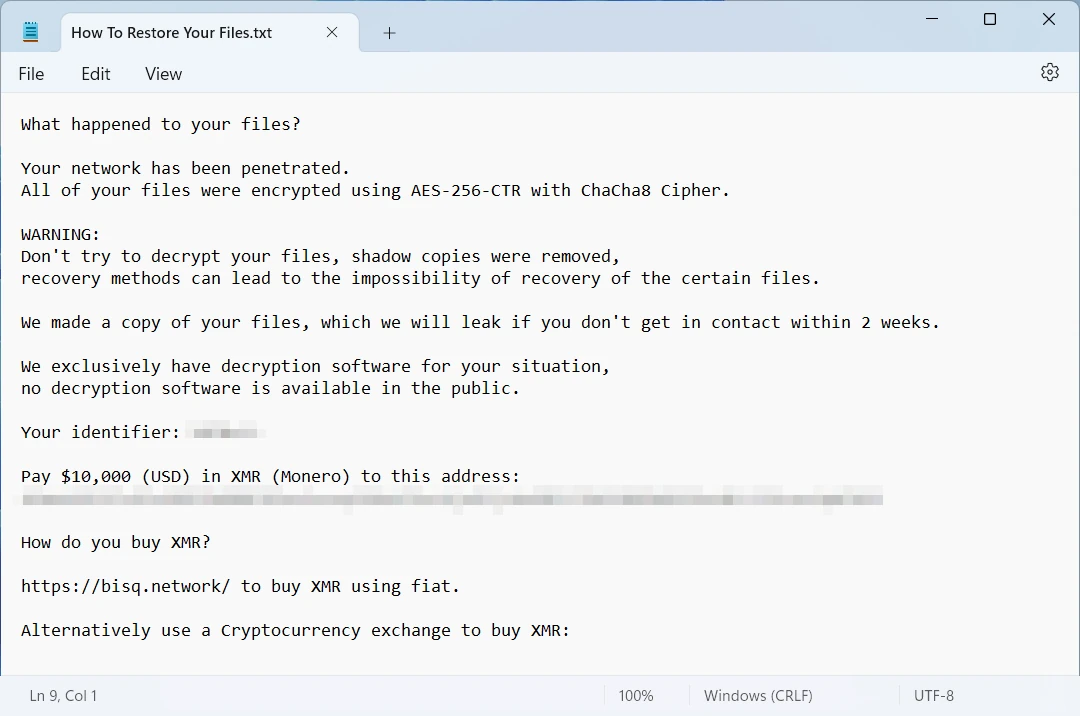

tortilla es una muestra del ransomware Babuk que surgió un mes después del cierre del malware original en septiembre 2021. Posiblemente, es uno de los primeros descendientes, tal como surgió en octubre del mismo año. A diferencia de otros ejemplos de ransomware tipo Babuk, Tortilla casi repite la original, lo que hizo creer a los analistas que es solo una continuación del antiguo grupo. Sin embargo, los nombres de la carga útil que otorgó el nombre al grupo, señaló a un actor diferente que gestiona la campaña.

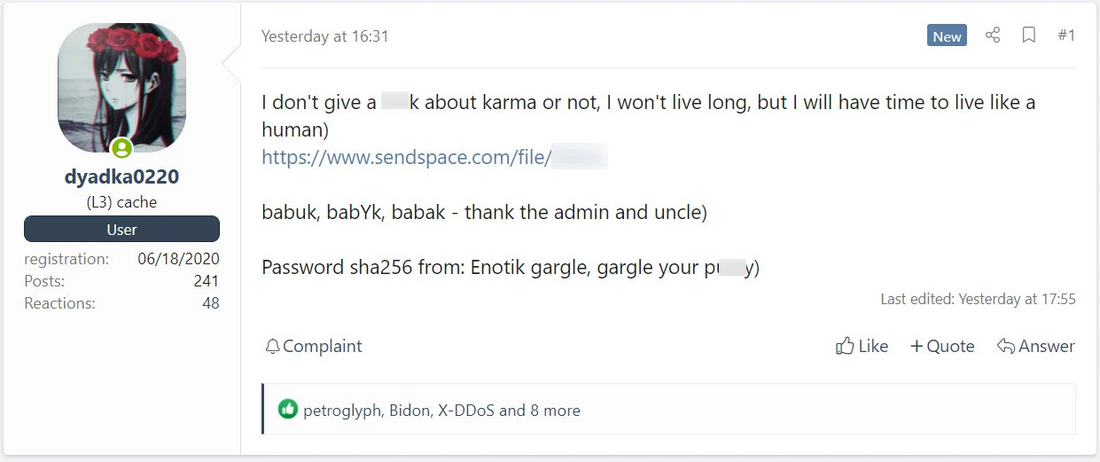

El propio Babuk era una cepa de ransomware prolífica, utilizado por el actor de amenazas del mismo nombre en ataques a corporaciones. Surgió en noviembre 2020 como Vasa Locker, hackeó más de una docena de empresas. Todo se arruinó por una sola publicación en el foro Darknet en septiembre 2021, cuando uno de los miembros clave filtró la clave del panel de administración and the source code. Esto hizo que la pandilla cesara sus operaciones.. El fin? No, el resurgimiento continuo del código Babuk en una serie de otras muestras de ransomware, como ESXIArgs y Rorschach.

¿Pueden otras muestras de ransomware obtener el descifrador??

Como muestran algunos de los acontecimientos recientes, es posible que le pase a cualquier grupo de ransomware, tanto activos como difuntos. Incluso grupos prolíficos como LockBit y BlackBasta no es invulnerable – algunas de sus muestras anteriores utilizaron algoritmos de cifrado vulnerables y los analistas lograron crear un descifrador. Para grupos desaparecidos, especialmente aquellos cuyos miembros han sido detenidos, la posibilidad de obtener el descifrador es aún mayor. Esto explica una vez más por qué se escucha el consejo de evitar pagar el rescate.: Es más posible que aparezca el descifrador gratuito de lo que piensas.

Aún, La mejor decisión en ese caso es evitar los ataques de ransomware.. Ciberseguridad sólida dentro del perímetro, formación de los empleados, parche de vulnerabilidad – estos pasos son mucho más fáciles y económicos que solucionar las consecuencias de un ataque de ransomware.