ransomware trigona, un actor de amenazas novato activo desde tarde 2022, tiene sus servidores “Exfiltrado y borrado” por la Alianza Cibernética Ucraniana (UCA). Los piratas informáticos de sombrero blanco también afirman que se han borrado las copias de seguridad de la infraestructura de red de Trigona..

¿Qué es Trigona Ransomware??

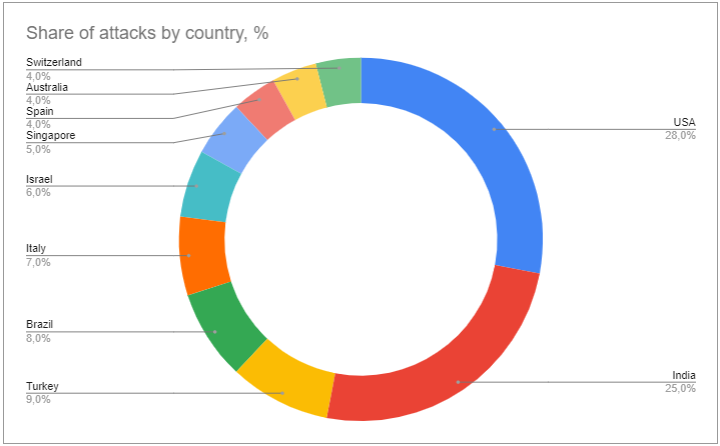

Trigona es un actor de ransomware relativamente nuevo, activo desde hace alrededor de un año en este momento (desde octubre 2022). A pesar de eso, Los piratas informáticos demuestran una actividad significativa desde el principio.. Explotando diferentes vulnerabilidades, particularmente aquellos en MSSQL y software popular. Ellos tampoco desdeñan using compromised business emails, recopilados en las primeras etapas de un ataque o incluso en ataques anteriores. Además, La pandilla intentó mantenerse en contacto con las últimas tendencias., y lanzó una variante de su ransomware para Linux.

Una investigación exhaustiva muestra que Trigona es probablemente un descendiente del ransomware CryLock. A pesar de que el grupo no reclama su cierre, bajaron por un tiempo – y luego Trigona emergió. El nuevo grupo utiliza casi las mismas herramientas y tácticas., por lo tanto es lógico suponer que uno es un renacimiento de otro. Otras personas señalan ciertas relaciones. with ALPHV/BlackCat gang, aunque aparece bastante esporádicamente y lo más probable es que sea una coincidencia.

Trigona Ransomware pirateado por la ciberalianza ucraniana

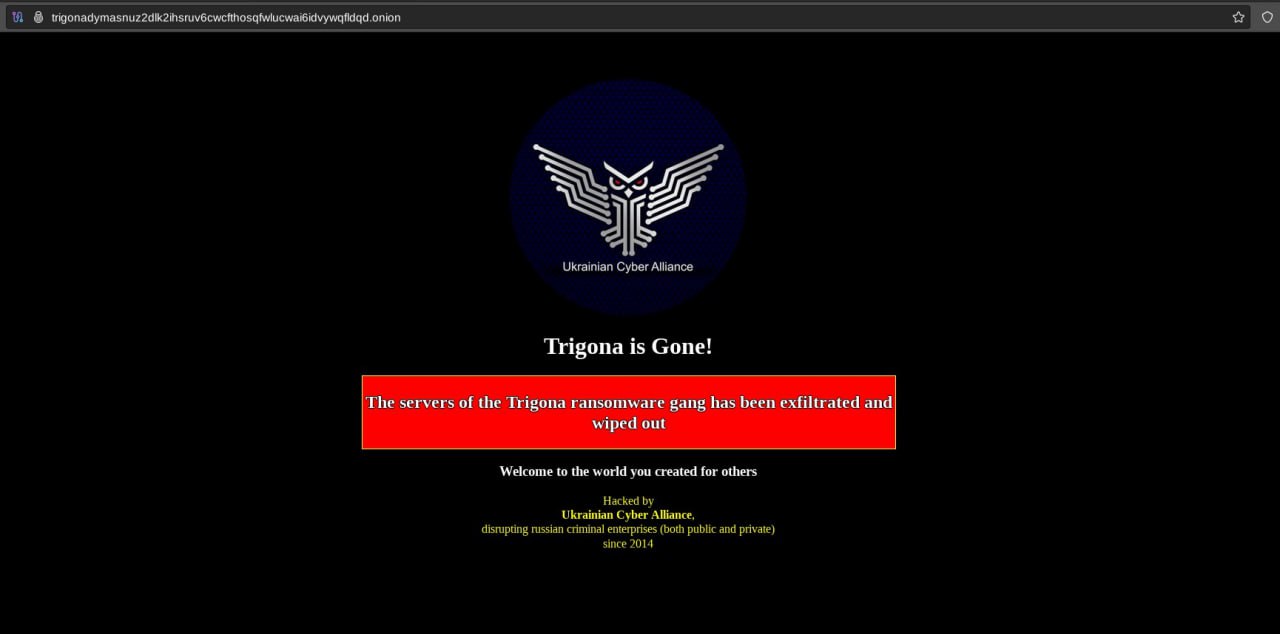

En octubre 17, 2023, Canal de Telegram de la Alianza Cibernética de Ucrania publicó información sobre la incautación y desactivación de los servidores de ransomware Trigona. Esto fue acompañado de una captura de pantalla. del sitio de filtración Darknet de la pandilla después del hackeo.

La Alianza Cibernética de Ucrania es un grupo de hacktivistas que realizan ataques a bandas de ciberdelincuentes rusas. Estando formado en 2014, Fueron una respuesta obvia al creciente volumen de ataques patrocinados por el Estado ruso contra infraestructuras y empresas ucranianas.. Y, como se puede ver, siguen adelante incluso hoy en día.

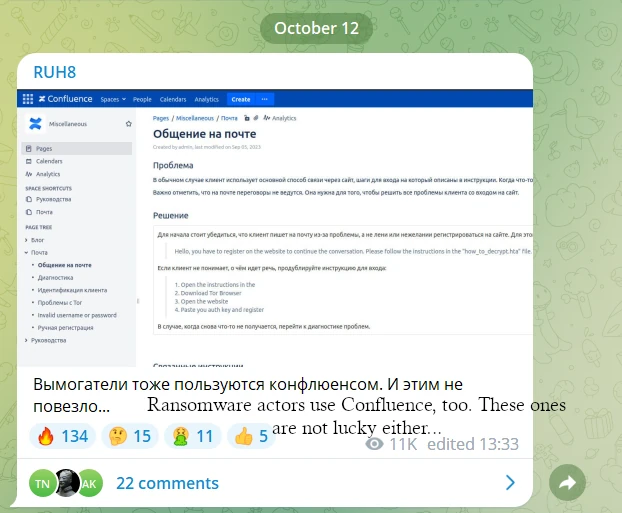

Publicaciones en un canal de Telegram relacionado RUH8 descubrió algunos detalles interesantes. Como resulta, Los piratas informáticos obtuvieron acceso a la cuenta Confluence de Trigona a principios de este mes – alrededor de octubre 12.

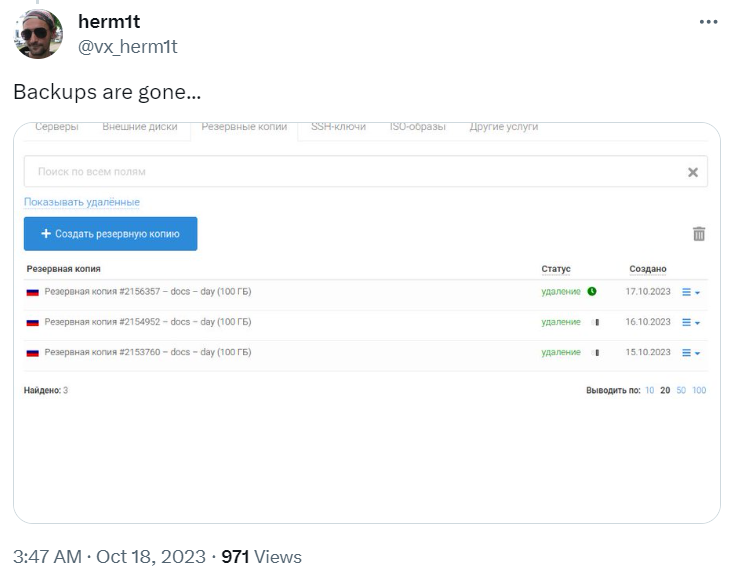

Aunque, Las publicaciones en el Twitter del administrador de RUH8 descubrieron que Los piratas informáticos ucranianos no sólo piratearon y desfiguraron el sitio Darknet. Las capturas de pantalla demuestran que las copias de seguridad de Trigona también desaparecieron., lo que hace que sea bastante difícil volver a conectarse lo suficientemente rápido. Otra imagen lo demuestra todas las credenciales y datos internos fueron extraídos y eliminados de los servidores de los delincuentes.

Una captura de pantalla más del mismo hilo de Twitter muestra que el hacker consiguió todo el conjunto de herramientas de los ciberdelincuentes. Esto significa que tarde o temprano, el descifrador para las víctimas del ransomware Trigona estará disponible.

¿Es Trigona Trigone ahora??

Aún no. A pesar de recibir una huelga tan severa, El ransomware Trigona aún puede recuperarse. Aunque, Sin duda, llevará algún tiempo volver a poner en línea toda la infraestructura.. Además, Las carteras criptográficas también están expuestas, que cuestionan su futura solicitud de financiación las operaciones. Los desarrolladores y maestros clave deberían recuperar todo desde cero y sin pagar, la motivación será bastante baja. El futuro del grupo Trigona no está claro.

Esta no es la primera vez que un grupo de hackers arruina su infraestructura de red.. The recent operation ”Duck Hunt” por el FBI destruyó una enorme botnet bajo el dominio de QakBot. Aunque, los federales no se apoderaron del nivel 1 servidores, donde se aloja la gran mayoría de la infraestructura – mientras Trigona tiene todas las cosas borradas de un solo golpe. En general, tales operaciones pueden ser bastante efectivas en términos de esfuerzo, ya que aquellos que involucran el encarcelamiento de actores amenazantes y la incautación física de activos requieren mucho más reconocimiento, acciones legales, operaciones del mundo real y similares. Espero ver mucho más de esto en el futuro..