Los analistas de Binary Defense notaron que la nueva versión del troyano Emotet se comporta como un gusano Wi-Fi, mientras intenta propagarse e infectar a nuevas víctimas a través de las redes Wi-Fi disponibles en las cercanías.

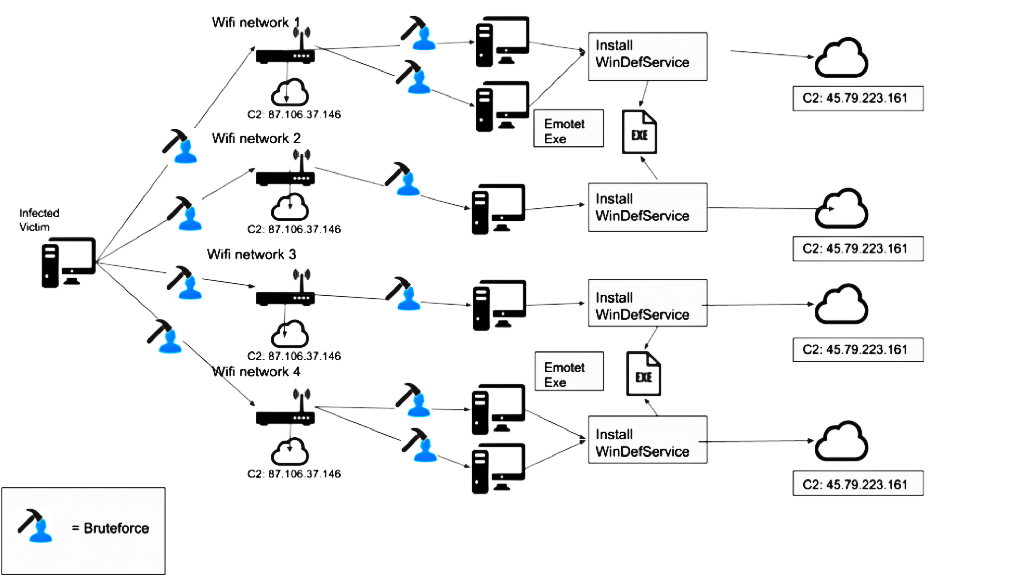

Los investigadores dicen que para detectar las redes Wi-Fi más cercanas, el malware utiliza wlanAPI.dll en una máquina ya infectada. Habiendo descubierto una red disponible, Emotet intenta forzar las credenciales con fuerza bruta para poder acceder a ellas. Si un intento tiene éxito, El malware busca en la nueva red cualquier máquina con Windows que también pueda estar infectada..

“Todas las cuentas en dichos dispositivos potencialmente accesibles se escanean, y el malware intenta penetrar en el administrador y otras cuentas de usuario con fuerza bruta. Si el truco tiene éxito, Emotet entrega una carga útil a la máquina en forma de un archivo service.exe y crea un servicio del sistema Windows Defender para un establecimiento seguro en el sistema”., – informe expertos en defensa binaria.

Para infectar otros dispositivos a través de Wi-Fi, el troyano, entre otras cosas, utiliza el binario worm.exe, cuya muestra estudiada está fechada en abril 2018. Contenía la dirección IP codificada del servidor de administración visto anteriormente en conexión con Emotet.. Los expertos sugieren que el malware utilizó la distribución Wi-Fi y pasó desapercibido durante casi dos años.

Los investigadores creen que esto puede explicarse en parte por el hecho de que este binario rara vez se utiliza.. Por lo tanto, Los especialistas lo descubrieron por primera vez en enero. 23, 2020, aunque Binary Defense siguió de cerca las acciones de Emotet desde agosto 2019, cuando el malware restableció la actividad después de la pausa.

"Es probable que el componente del gusano no se utilice en absoluto si el malware sabe que está tratando con una máquina virtual o trabajando en una zona de pruebas", – dicen los ingenieros de Binary Defense.

Otro archivo ejecutable que utiliza un troyano para su distribución mediante Wi-Fi es service.exe. También tiene una característica curiosa.: aunque usa puerto 443 Transport Layer Security (TLS) para comunicarse con el servidor de administración, en realidad, la conexión se produce a través de HTTP no cifrado.

Los analistas de Binary Defense recomiendan el uso de contraseñas seguras para proteger las redes inalámbricas para que un malware tipo Emotet no pueda penetrar fácilmente en la red..

Emotet es uno de los troyanos más activos que se distribuyen actualmente a través del spam de correo electrónico a través de documentos maliciosos de Word. Estas cartas pueden disfrazarse de facturas., facturas, advertencias de seguridad de la cuenta, invitaciones de la fiesta, e incluso información sobre la propagación del coronavirus.

En general, Los piratas informáticos siguen de cerca las tendencias globales y mejoran constantemente sus cartas de cebo..

Cualquiera.Ejecutar, un servicio interactivo para el análisis automatizado de malware, ha compilado una lista de los 10 Amenazas más comunes descargadas en esta plataforma.. El gesto troyano rematado este 2019 calificación de amenaza.

Habiendo penetrado el sistema de la víctima., Emotet utiliza la máquina infectada para enviar más spam y también instala malware adicional en el dispositivo. A menudo este es el banquero Trickbot. (que roba credenciales, galletas, historial del navegador, Claves SSH, etcétera), así como el ransomware Ryuk.