Trojan:Win32/Cerber es un nombre de detección que Microsoft Defender utiliza para marcar ransomware. Su nombre alguna vez estuvo asociado con una familia de malware específica., pero al cesar su actividad, este nombre se ha utilizado para una amplia gama de muestras de ransomware. Es común ver este tipo de malware en ataques a corporaciones., aunque todos ellos pueden dañar a las personas en el mismo grado.

Trojan:Descripción general de Win32/Cerber

Trojan:Win32/Cerber es un tipo antiguo de malware clasificado como ransomware. Apareció por primera vez en 2016 y rápidamente se convirtió en uno de los tipos más comunes de ransomware. Cerber cifra los archivos del ordenador infectado y exige un rescate (generalmente en Bitcoin) para proporcionar la clave de descifrado. La principal forma de propagación de este malware es correos electrónicos de phishing, pero también es común ver su cargador escondido en pirated software.

Como mencioné en la introducción., el nombre de detección troyano:Win32/Cerber alguna vez se refirió a un específico familia de ransomware, cerber. Pero después de que cesara su actividad en 2018, Microsoft comenzó a usar su nombre para muestras de ransomware similares. Generalmente, Estas son algunas familias de ransomware de lotes pequeños que comparten similitudes de código con Cerber. (o posiblemente sean sus descendientes directos).

Después de infectar la PC de una víctima, Win32/Cerber realiza algunas comprobaciones básicas y comienza a cifrar datos. El malware añade su extensión personalizada que difiere de una muestra a otra; entre los ejemplos están .cerber, «.ba99», «.98a0», «.a37b», «.a563», o «.carne de res». Después de finalizar el cifrado, publica una nota de demanda de rescate, que la víctima está a punto de pagar.

Una táctica inusual que he visto en Trojan:Win32/Cerber es el uso de una notificación de voz. Una vez completado el proceso de cifrado, cada carpeta con datos cifrados contiene una nota de rescate titulada #DECRYPT MIS ARCHIVOS#.txt. Además, estas carpetas incluyen los archivos #DECRYPT MIS ARCHIVOS#.html y #DECRYPT MIS ARCHIVOS#.vbs. Este último contiene un VBScript eso, cuando se ejecuta, afirma lo siguiente:

«Atención. Atención. Atención. Tus documentos, fotos, Las bases de datos y otros archivos importantes se han cifrado.!«.

Análisis técnico

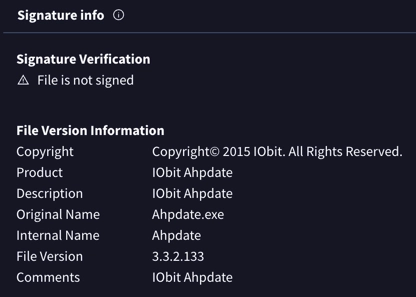

Examinemos cómo Trojan:Win32/Cerber se comporta usando un ejemplo del mundo real. como muestra, echemos un representante de este familia de malware. Este archivo se hace pasar por una utilidad IObit, e incluso tiene todas las filas de datos del archivo lleno de información correcta.

Al infiltrarse en el sistema, el malware realiza comprobaciones específicas para garantizar que no se esté ejecutando en un entorno virtual. El siguiente paso consiste en comprobar la ubicación del sistema actual para evitar infectar regiones específicas..

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\ComputerName\ActiveComputerName

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\AppID\WMIC.exe

\REGISTRY\MACHINE\Software\Policies\Microsoft\Windows\System

Para colocar sus archivos, El troyano Cerber utiliza carpetas temporales del sistema, particularmente AppDataLocalTemp. Tras la ejecución, el malware crea su copia en dicha carpeta, y dirige todos los ganchos de persistencia hacia este archivo. Entonces, la muestra original se borra sola, cubriendo las pistas, y solicitudes el sistema se reinicia. Esto parece una maniobra bastante orgánica considerando que la portada de la muestra revisada es una utilidad de ajuste del sistema..

Ejecución

Después de realizar sus controles, el malware comienza su tarea principal: cifrar datos. Utiliza herramientas legítimas de Windows., como el símbolo del sistema, para automatizar acciones y ocultar rastros. Realiza los siguientes procesos:

C:\Users\

C:\Windows\System32\taskkill.exe

C:\Windows\System32\svchost.exe -k LocalSystemNetworkRestricted -p -s WdiSystemHost

C:\Windows\system32\svchost.exe -k DcomLaunch -p

C:\Windows\System32\schtasks.exe

El primer comando ejecuta el archivo ejecutable ubicado en la carpeta temporal. Entonces, Hay comandos del sistema destinados a finalizar procesos activos. (como software antivirus), agregar el malware al programador de Windows, e iniciar ciertas funciones.

Como cualquier ransomware, Cerber invariablemente elimina instantáneas. Esto se hace para maximizar la dificultad de la restauración de archivos.. Lograr esto, el malware ejecuta los siguientes comandos:

IWbemServices::ExecQuery - ROOT\CIMV2 : SELECT * FROM Win32_ShadowCopy

C:\Windows\System32\svchost.exe -k swprv

C:\Windows\system32\vssvc.exe

C:\Windows\system32\wbem\wmic.exe shadowcopy delete

En breve, Cerber solicita acceso a todos los objetos de la clase Win32_ShadowCopy (información sobre todas las instantáneas existentes) y luego procede a borrarlos.

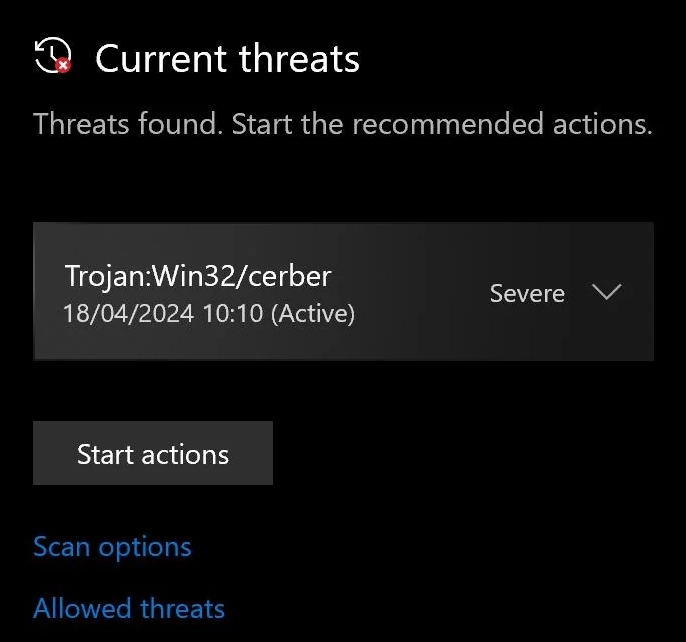

Es Trojan:Win32/Cerber Falso Positivo?

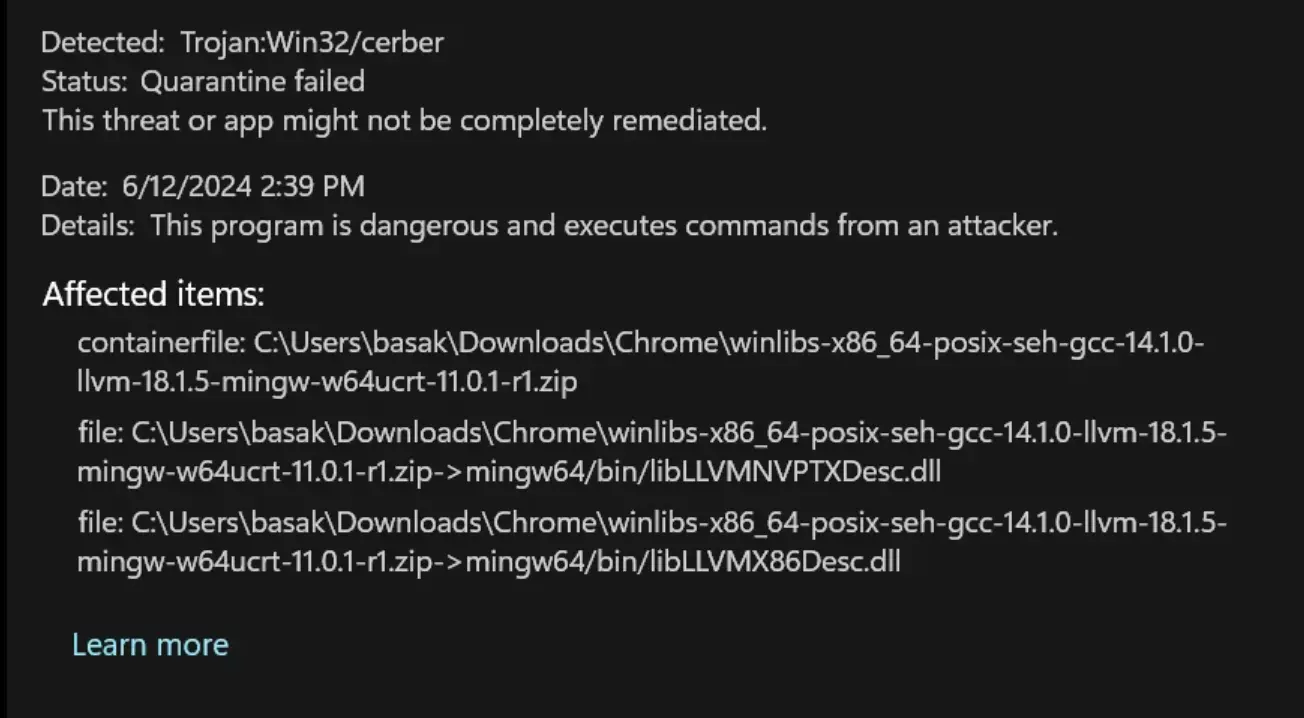

En la mayoría de los casos, tales detecciones son ciertas, pero hay casos raros en que Trojan:Win32/Cerber puede ser un falso positivo. Asombrosamente, Esta bandera aparece en los archivos del juego instalados a través de Steam u otras plataformas oficiales.. Puede suceder porque el código de punto final del archivo puede coincidir con el código de punto final de los puntos finales de virus típicos.. Típicamente, cuando esto sucede con un archivo legítimo, actualizar las bases de datos de firmas a la última versión resuelve el problema.

Sin embargo, en cuanto a modificaciones, complementos, y trucos de juegos, la situación es diferente. En este caso, la probabilidad de obtener el troyano:Win32/Cerber es mucho mayor. Si bien las dos primeras opciones son desarrolladas por desarrolladores externos y pueden distribuirse a través de sitios web de terceros, el último generalmente ilegal. Incrustar malware en hacks, trampas, y los cracks de juegos son una práctica común entre los actores maliciosos.

Cómo eliminar Trojan:Win32/Cerber?

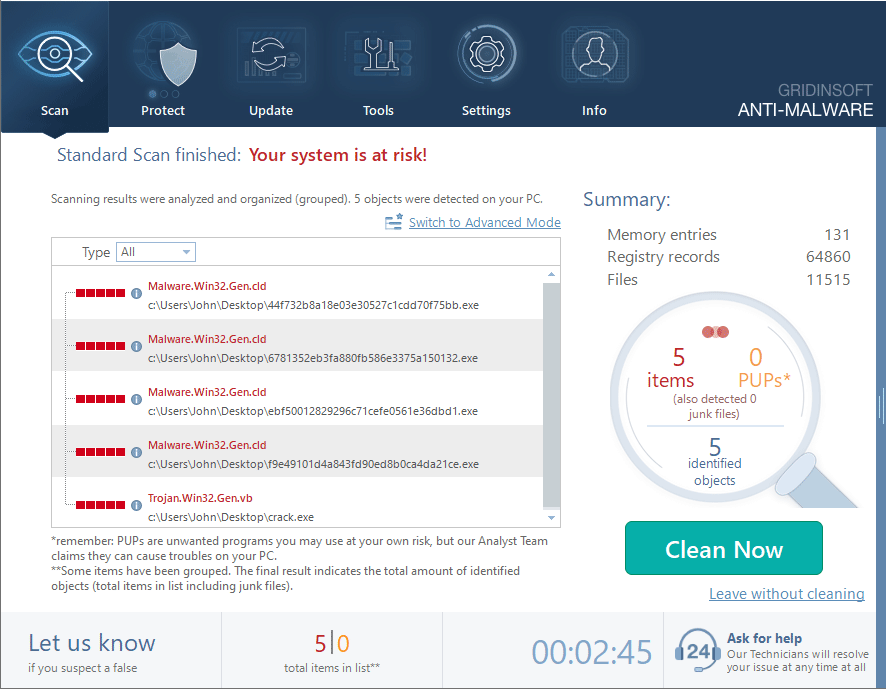

Para eliminar completamente el troyano:Win32/Cerber, es esencial utilizar una solución antimalware avanzada. Sin embargo, más importante, este malware debería neutralizar el ransomware durante la etapa de descarga. De lo contrario, ejecutará sus acciones irreversibles. Recomiendo GridinSoft Anti-Malware porque su motor puede detectar la mayoría de las amenazas., y su módulo de seguridad de Internet bloquea sitios web potencialmente maliciosos, reduciendo significativamente el vector de ataque.

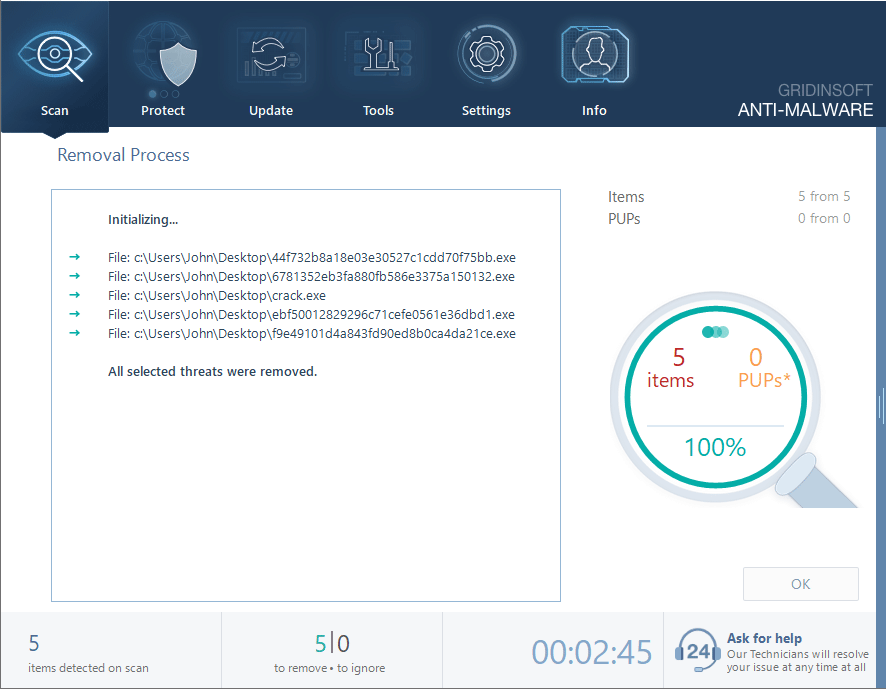

Descargue e instale GridinSoft Anti-Malware haciendo clic en el botón de abajo. Después de la instalación, ejecutar un escaneo completo: Esto verificará todos los volúmenes presentes en el sistema, incluyendo carpetas ocultas y archivos del sistema. El escaneo tardará 15 acta.

Después de la exploración, Verá la lista de elementos maliciosos y no deseados detectados. Es posible ajustar las acciones que realiza el programa antimalware sobre cada elemento: hacer clic «Modo avanzado» y ver las opciones en los menús desplegables. También puedes ver información ampliada sobre cada detección – tipo de malware, efectos y posible fuente de infección.

Hacer clic «Limpio ahora» para iniciar el proceso de eliminación. Importante: el proceso de eliminación puede tardar varios minutos cuando hay muchas detecciones. No interrumpas este proceso, y conseguirás tu sistema tan limpio como nuevo.