Trojan:Win32/Tnega!MSR es un programa malicioso que funciona para entregar otro malware. Utiliza numerosos trucos antidetección y, a menudo, se distribuye como modificaciones y trucos para juegos populares.. Estas amenazas son capaces de transmitir software espía., ransomware y prácticamente cualquier otro malware.

Trojan:Win32/Tnega!Descripción general de MSR

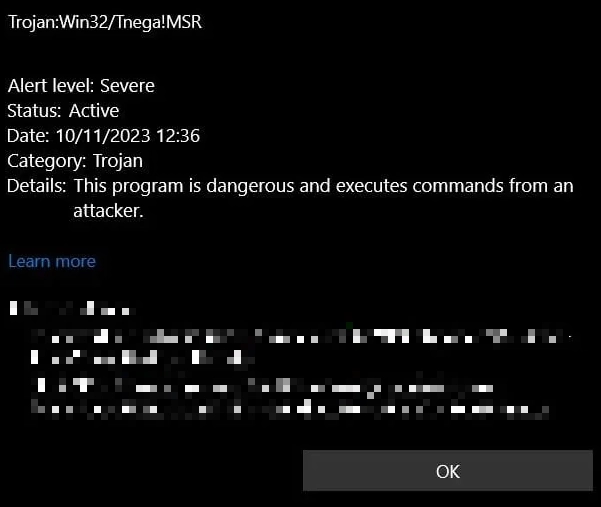

Trojan:Win32/Tnega!MSR es una detección de Microsoft Defender que se refiere a malware que actúa como un descargador. Como el nombre sugiere, La tarea principal de este tipo de malware es para entregar componentes maliciosos adicionales al dispositivo infectado, es decir., carga útil. También puede incluir funciones adicionales como recopilar información del sistema u otros detalles básicos..

Las principales formas de propagación del troyano Tnega son versiones modificadas de juegos, trampas, o complementos de juegos. Dado que estas herramientas siempre requieren que el software antivirus esté desactivado, tal disfraz crea las condiciones ideales para que el malware se ejecute en el sistema. Además de esto, Tnega tiene un mecanismo de protección contra la detección y análisis de antivirus. Aquí todo es estándar – varias técnicas como el cifrado de código, polimorfismo, ofuscación, y comprobar la presencia de entornos virtuales. Estas técnicas dificultan su detección y análisis por parte de programas antivirus y analizadores de malware..

Análisis técnico

Para un desglose más detallado, elegí una muestra que se difunde como una especie de mod para Roblox. Como la detección no es específica de una familia de malware, Puede haber variaciones de una muestra a otra., pero el curso de acción general seguirá siendo el mismo. Analicemos algunos de los comportamientos y acciones clave observados..

Una vez lanzado, el malware realiza algunas comprobaciones para determinar si la aplicación se está ejecutando en un entorno virtual o sandbox. Un control bastante común, pero sigue siendo eficaz para eliminar entornos artificiales.. Para hacer esto, comprueba los siguientes valores de registro:

HKEY_LOCAL_MACHINE\HARDWARE\ACPI\DSDT\VBOX__

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\SystemBiosVersion

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\VideoBiosVersion

Estas teclas muestran la versión del BIOS., lo cual es particularmente difícil de falsificar cuando se trata de máquinas virtuales básicas. Una comprobación de este tipo proporciona resultados mucho más precisos que las más clásicas., que ven la información del controlador de video y la lista de aplicaciones instaladas.

Persistencia

Para ganar perseverancia, Trojan:Win32/Tnega!MSR usa el Programador de tareas para ejecutar su archivo ejecutable. Esto le permite ejecutarse periódicamente o según un cronograma con privilegios elevados.. El registro de una tarea como código .NET contiene una funcionalidad que también se puede utilizar para iniciar otros programas maliciosos..

Después de jugar con el Programador de tareas, El archivo ejecutable del malware se inyecta en otros procesos del sistema., permitiéndole ejecutarse con privilegios elevados en el contexto de estos procesos. Usa el proceso WerFault.exe con parámetros -u -p

C:\Windows\SysWOW64\WerFault.exe -u -p 1036 -s 1912

C:\Windows\SysWOW64\WerFault.exe -u -p 1200 -s 1908

C:\Windows\SysWOW64\WerFault.exe -u -p 1256 -s 1908

Estos son sólo algunos de los comandos en los que Tnega abusa de la funcionalidad WerFault.. Durante las pruebas en tiempo de ejecución, interactuó con el módulo de informe de errores para 9 veces, que corresponde a la cantidad de archivos que ha descargado del C2. Entonces sí, cada uno de estos está a punto de ejecutar malware con privilegios máximos.

Conexión C2

El malware se comunica con los servidores C2 a través de HTTP para integrarse con el tráfico legítimo. Las resoluciones DNS se realizan a dominios como consulta.prod.cms.rt.microsoft.com. El tráfico IP se observa en puertos específicos como tcp 80, tcp 443, y UDP 137.

TCP 104.80.89.50:80

TCP 13.107.4.50:80

TCP 131.253.33.203:80

UDP 192.168.0.1:137

UDP 192.168.0.55:137

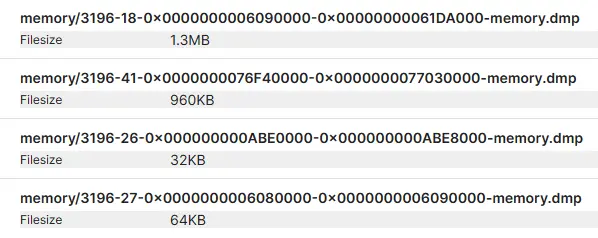

Carga útil

Próximo, Trojan:Win32/Tnega!MSR realiza su función principal de soltar la carga útil. Escribe archivos en el disco en varios directorios – C:\Usuarios

Cómo eliminar Tnega?

Para eliminar troyano:Win32/Tnega!MSR, lo mejor es utilizar una herramienta antimalware avanzada. GridinSoft Anti-Malware es la opción óptima. Desde algunos usuarios He encontrado problemas con la eliminación de Tnega usando las herramientas predeterminadas de Windows., una solución de terceros está diseñada para remediar esta situación. Además, El uso de GridinSoft Anti-Malware no requiere que desactive Windows Defender. Así que, pueden trabajar en parejas, complementándose unos a otros.