Trojan:Script/Phonzy.B!ml es un nombre de detección genérico utilizado por Microsoft Defender. Este tipo de malware se clasifica como cargador, ya que su objetivo principal es entregar cargas útiles maliciosas a los sistemas infectados.. A lo largo de cientos de casos de infección., Se observó que el troyano Phonzy a menudo entregaba troyanos bancarios.

Trojan:Script/Phonzy.B!descripción general

Trojan:Script/Phonzy.B!ml es un nombre de detección genérico que utiliza Windows Defender para marcar pequeñas familias de malware. Estos programas maliciosos pueden tener comportamientos y elementos de código similares, pero pertenecen a grupos diferentes..

Por funcionalidad, Phonzy.B!ml es un malware cuentagotas con script. Su objetivo principal es para descargar e iniciar el malware adicional de una manera que no requiera la interacción del usuario. Sin embargo, Las muestras falsas pueden recopilar algunos información básica sobre el sistema, me gusta la ubicación, versión del sistema operativo, y cosas similares. Una carga útil típica entregada en ataques de malware Phonzy son troyanos bancarios – un tipo específico de ladrones, que apunta precisamente a la información bancaria online.

¿Es falso B?!ml falso positivo?

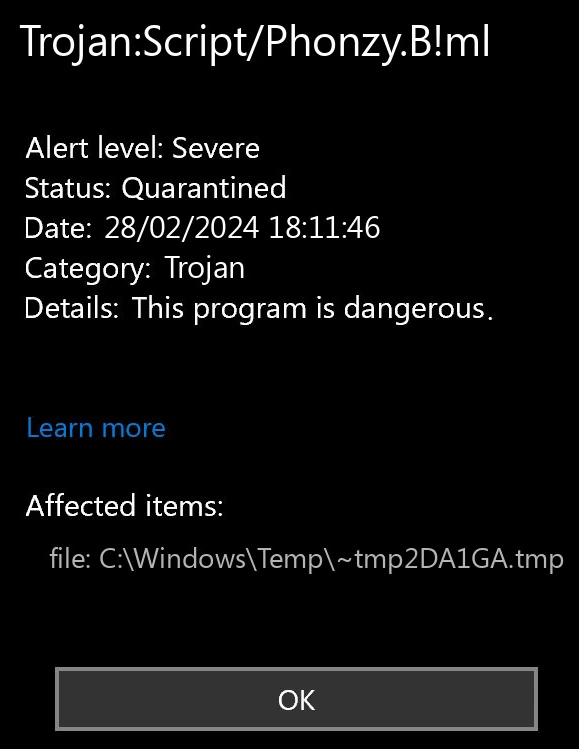

Una mirada más profunda a la convención de nomenclatura que Microsoft utiliza en sus nombres de detección muestra que el «!ml» partícula significa «aprendizaje automático», lo que significa que su motor de detección de IA ha detectado el archivo. A pesar de ser muy eficaz y prometedor, requiere la confirmación de un sistema de detección de firmas. Sin esta confirmación, es particularmente fácil de conseguir muchas detecciones de falsos positivos.

Desgraciadamente, Apenas hay una manera de distinguir entre detecciones reales y falsas.. El malware moderno hace todo lo posible para esconderse entre programas y archivos legítimos, entonces las ubicaciones de los archivos no son informativas. Esa es la razón por la cual Recomiendo escanear su sistema con GridinSoft Anti-Malware.

Phonzy.B!Análisis técnico ml

Dado que Phonzy es un nombre de detección genérico, Es bastante difícil encontrar una muestra conocida para analizar.. Por esta razón, He realizado un análisis exhaustivo de varios para comprender mejor de qué es capaz este malware.. En resumen, un gotero bastante simple que puede provocar un gran desastre en el sistema que infecta..

Lanzamiento & Desembalaje

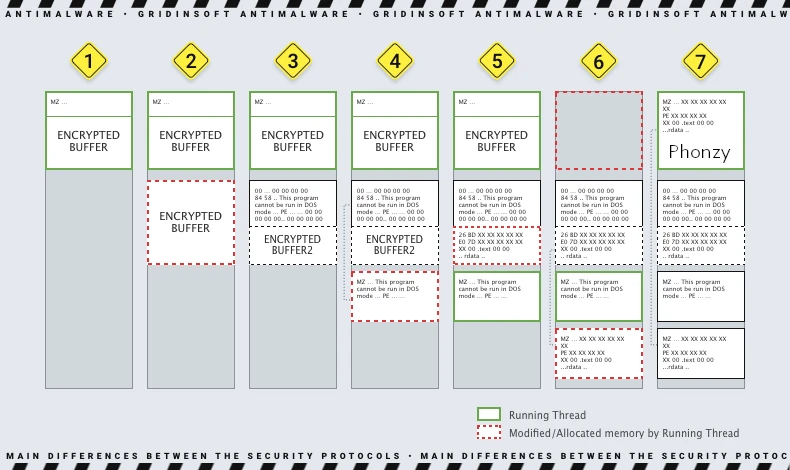

La mayoría de las muestras de Phonzy que he encontrado llegan en forma empaquetada – cifrado y/o archivado. Esto generalmente se hace para 2 razones: para evitar la detección estática y complicar el análisis. En el caso de Phonzy, Me inclino por la primera opción..

Para realizar el desembalaje, Phonzy se basa en el script que lo descarga en el sistema.. Generalmente, Este es un script de PowerShell que extrae el cuentagotas del servidor intermediario., y también es responsable del lanzamiento de uno. Una parte es responsable de descomprimir e iniciar la muestra después de la descarga..

Información del sistema de recopilación

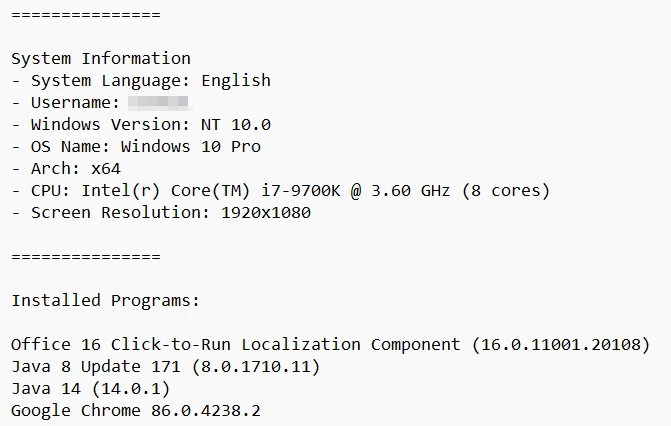

Una vez lanzado, Trojan:Script/Phonzy.B!ml recoge información básica sobre el sistema de destino. Esto puede incluir la versión del sistema operativo., información de hardware, una lista de programas y dispositivos instalados, y la geolocalización del dispositivo. Esta información es principalmente necesaria para tomar huellas dactilares del sistema., es decir,. darle un nombre específico correspondiente a sus partes internas. Además de la información del sistema, algunos de los Phonzy.B!ml de muestras fueron capaces para tomar capturas de pantalla de la pantalla del dispositivo infectado.

Comando de contacto & Servidor de control

El siguiente paso en el ataque es contactando al servidor de comando. malware envía una solicitud HTTP POST al C2, para notificar sobre una nueva infección y enviar los datos recopilados. Dependiendo de la respuesta del servidor, el malware puede quedar inactivo o comenzar a descargar otro malware. En general, las comunicaciones C2 para Phonzy son simples e insignificantes.

Entregando otro malware

La acción clave de Phonzy Trojan es, obviamente, implementar otras muestras de malware en el sistema infectado. Recibe las instrucciones del C2 en forma de dirección IP de la que debe extraer la carga útil., y la forma en que se debe lanzar esta carga útil. Generalmente, dicha dirección IP corresponde a un sitio web comprometido que los piratas informáticos utilizan como servidor intermediario.

Para conocer las formas de ejecutar la carga útil, las opciones son bastante típicas de los goteros. Todas las muestras de Phonzy que he analizado pudieron funcionar DLL y archivos ejecutables. El primero se puede iniciar mediante el secuestro de DLL y una conexión al DLL del sistema., mientras que este último se trata de la ejecución normal de .exe.

Autopropagación a unidades USB

Algunas de las variantes inspeccionadas son Phonzy.B!ml eran capaces de autopropagarse a través de unidades flash adjuntas u otros medios de almacenamiento extraíbles. Este es un truco bastante inusual para el malware moderno., a medida que los proveedores de seguridad elaboraron las formas de detectar la propagación similar a la de virus hace mucho tiempo. No obstante, No se puede negar la efectividad: una sola unidad USB infectada es capaz de infectar docenas de otros sistemas sin siquiera un solo clic de los maestros del malware..

Cómo eliminar Trojan:Script/Phonzy.B!ml

Para eliminar Phonzy B!ml, Recomiendo usar GridinSoft Anti-Malware. El hecho de que el malware dropper pueda propagar muchos otros tipos de malware requiere el uso de software avanzado para eliminarlo todo.. GridinSoft Anti-Malware comprobará cada parte del sistema y eliminará incluso el malware más sigiloso. Iniciar un análisis completo, Espere a que termine y elimine las detecciones, eso limpiará su sistema..

Recomendaciones de seguridad

Para evitar la infección de su sistema, es suficiente seguir una ciberhigiene básica. La primera regla es para evitar software pirateado y sitios que lo distribuyen. El software descifrado es un caparazón ideal para la entrega de malware, Así que no se trata sólo de tener cuidado, sino de mantenerse alejado..

Tener una herramienta de protección avanzada, como Gridinsoft Anti-Malware, es otra clave para hacer que su sistema sea seguro. La protección proactiva junto con un motor de detección de IA eliminará todos los intentos de software malicioso de ingresar.. También, su función de protección de dispositivo extraíble bloqueará el troyano Phonzy que intenta infectar el sistema a través de una unidad USB.