Microsoft ha compartido una guía para ayudar a las organizaciones a detectar la instalación del bootkit BlackLotus UEFI que explota la vulnerabilidad CVE-2022-21894. La compañía también explicó cuál es la mejor manera de restaurar un sistema infectado..

Déjame recordarte que también escribimos eso. Los expertos descubrieron Kit de arranque ESPecter UEFI utilizado para espionaje.

Déjame recordarte que Loto negro fue visto por primera vez en octubre 2022. Su vendedor afirmó que el kit de arranque tenía un bypass de arranque seguro incorporado., protección integrada contra eliminación de Ring0/Kernel, y también se ejecutó en modo de recuperación y modo seguro.

Se informó que el malware está equipado con antivirtualización., anti-depuración y ofuscación, lo que complica su detección y análisis. También, según el vendedor, el software de seguridad no puede detectar ni destruir el kit de arranque, ya que se ejecuta bajo la cuenta del SISTEMA dentro de un proceso legítimo.

Además, BlackLotus puede desactivar los mecanismos de seguridad en las máquinas de destino, incluida la integridad del código protegido por hipervisor (HVCI) y Windows Defender, así como evitar el control de cuentas de usuario (UAC).

Black Lotus tiene un tamaño de 80 kilobytes, está escrito en ensamblador y C, y puede determinar la geocerca de la víctima para evitar infectar máquinas en los países de la CEI. El año pasado, el malware se puso a la venta por $5,000, con cada nueva versión con un precio diferente $200.

Más tarde, el La amenaza fue estudiada por analistas de ESET. Confirmaron que el kit de arranque omite fácilmente el arranque seguro y utiliza el CVE-2022-21894 vulnerabilidad de hace un año para hacerse un hueco en el sistema.

Se destacó que Microsoft solucionó este problema en enero 2022, pero los atacantes aún pueden explotarlo porque los binarios firmados afectados no se agregaron a la UEFI lista de revocación. Según analistas, BlackLotus es el primer caso documentado de abuso de esta vulnerabilidad.

Como Los expertos de Microsoft ahora dicen, durante el análisis de dispositivos comprometidos con BlackLotus, identificaron una serie de características que permiten detectar la infección. Los investigadores dicen que los defensores pueden estar buscando señales de una instalación de BlackLotus en los siguientes lugares:

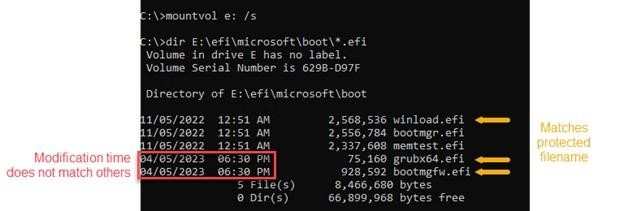

- archivos del gestor de arranque recién creados y bloqueados;

- la presencia de un directorio intermedio utilizado durante la instalación de BlackLotus, en la partición del sistema EFI (ESP);

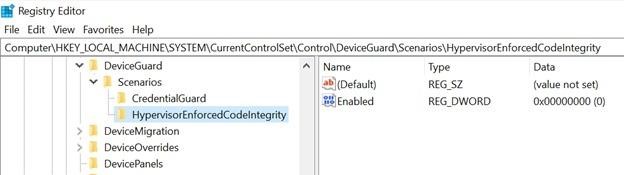

- cambiar la integridad del código protegido por hipervisor (HVCI) clave de registro;

- revistas en línea;

- registros de configuración de arranque.

Cambios de registro

Los analistas escriben que BlackLotus bloquea los archivos que escribe en EFI (ESP), haciéndolos inaccesibles. Sin embargo, sus nombres, tiempo de creación, y los mensajes de error recibidos al intentar acceder a ellos deben indicar la presencia de un kit de arranque, así como la presencia de un directorio personalizado (/sistema32/) creado y no eliminado durante la instalación.

Marcas de tiempo para archivos de arranque de BlackLotus

Los defensores también pueden detectar cambios en el registro relacionados con el bootkit, entradas de registro creadas cuando BlackLotus deshabilita Microsoft Defender o agrega componentes al bucle de arranque, y la conexión de red saliente persistente de winlogon.exe en el puerto 80, lo que también indica una infección.

Para limpiar una máquina previamente infectada con BlackLotus, Los expertos recomiendan aislarlo de la red., reformatear e instalar un sistema operativo limpio con una partición EFI, o restaurar el sistema desde una copia de seguridad limpia con una partición EFI.

Para evitar ser infectado por BlackLotus u otro malware que explote el CVE-2022-21894 vulnerabilidad, Microsoft recomienda que las organizaciones tengan en cuenta el principio de privilegio mínimo y mantengan la higiene de las credenciales..