El espacio moderno de Internet es como un océano infinito, donde cada ola puede esconder un peligro. Si crees que conoces todos los posibles tipos de estafas, virus, y ataques, Entonces prepárate para algunas sorpresas.. Los estafadores inventan constantemente métodos nuevos e inesperados para propagar su malware.. encontré 3 más inusual, pero bastante efectivo, formas de propagación de malware, utilizado en los últimos 3 años. Echemos un vistazo.

Fuerza inteligente y bruta

Este método de propagación de malware también se conoce como “fuerza bruta inteligente”.. Este enfoque lo utilizan generalmente los programas maliciosos que se propagan por sí solos.. Intentando hacerse cargo del dispositivo, comprueba el mensaje en la ventana de inicio de sesión (si hay uno disponible) y ajusta el conjunto de credenciales para probar. Esto acelera significativamente el proceso de selección., ya que no es necesario procesar un gran paquete de posibles contraseñas.

Uno de los claros ejemplos es RapperBot. Comprueba la solicitud y selecciona las credenciales apropiadas en función de esa. Después de eso, Estas infecciones determinan la arquitectura del procesador e infectan el dispositivo.. El malware en sí se descarga mediante varios comandos. (como wget, rizo, ftp, y ftpget). Si por alguna razón estos métodos no funcionan, luego, el descargador de malware se carga en el dispositivo usando «eco» comandos y aún pone el dispositivo en riesgo.

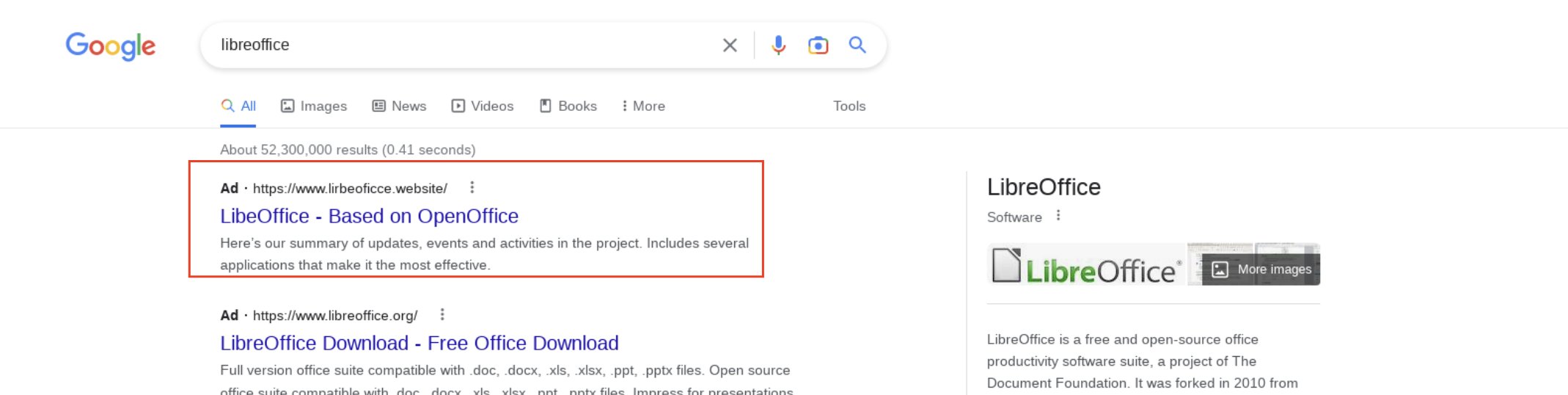

Anuncios confiables con trampas

Plataformas de publicidad en línea permitir a sus clientes publicar anuncios breves que se mostrarán en motores de búsqueda como Google o en sitios web, aplicaciones móviles, etc.. Además, dichas plataformas pueden utilizar motores de búsqueda y sitios web para servir anuncios.

Sin embargo, Los atacantes aprovechan esta oportunidad para publicar anuncios que parecen ser aplicaciones legítimas., pero enlace a sitios web de phishing. Estos sitios de phishing contienen instaladores falsos que engañan a los usuarios para que descarguen e instalen malware.. Puede ser software espía, Secuestro de datos, minería de monedas – lo que sea. Este tipo de malware suele pasar desapercibido, incluso porque nadie espera una amenaza tan oculta. tal forma, sin embargo, tiene sus requisitos con respecto a la forma en que se empaqueta el malware. La forma más habitual de carga útil: el archivo DLL - no es adecuado, por lo tanto, los delincuentes se ven obligados a utilizar secciones de archivos infladas para imitar un instalador genuino..

Este método en particular lo utiliza a menudo el malware Rhadamanthys.. Radamantis, un malware que roba información, se presentó como plataforma MaaS en un foro de cibercriminales de habla rusa en septiembre 2022. El malware está programado usando C/C++., mientras que el C2 emplea Golang. Puede infectar subrepticiamente sistemas, recopilar datos como información de la CPU, resolución de la pantalla, carteras compatibles, y más, y eludir EDR y motores antimalware. Además, emplea comunicación cifrada con el C2. A pesar de estar anunciado en septiembre 2022, Los primeros casos de Rhadamanthys sólo se detectaron a principios 2023. Aunque inicialmente el malware utilizó el phishing y el spam como vector de infección, ahora emplea publicidad maliciosa.

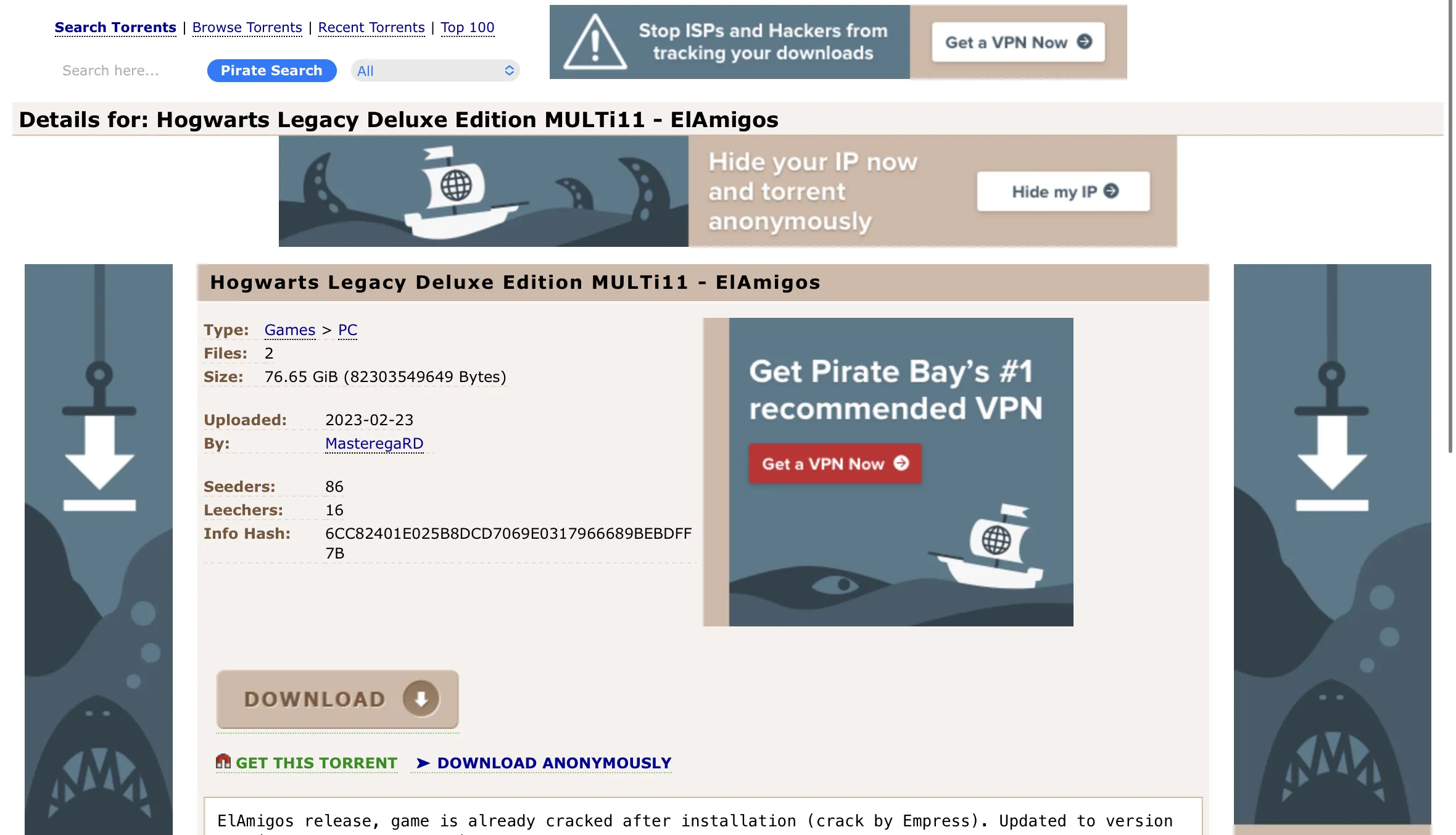

Infección por BitTorrent & OneDrive

Todos sabemos que cada cosa nueva es lo viejo olvidado.. En este caso, Es más bien un enfoque antiguo y evolucionado de propagación de malware que uno olvidado.. Los piratas informáticos o las empresas sin escrúpulos todavía se sienten tentados a atraer a los usuarios para que instalen software útil junto con with a hidden infection. Sitios web con pirated software Ofrece numerosas oportunidades para jugar los nuevos títulos de forma gratuita., igual que durante años. Pero ahora los piratas informáticos también utilizan el almacenamiento en la nube como un lugar para difundir el crack: un enfoque bastante nuevo..

Al contrario de los rastreadores de torrents, El almacenamiento en la nube no depende de la cantidad de semillas presentes en la red.. Tampoco tienen moderación: solo el editor del archivo puede aplicar cambios al archivo.. Y esto último suele estar relacionado con malware.. En torrentes, la llamada “moderación pública” permite localizar y finalizar rápidamente la siembra maliciosa . Piratería basada en la nube, mientras tanto, podrá propagar malware hasta que los moderadores de almacenamiento no prohíban al delincuente. Aún, esto puede llevar semanas o incluso meses.

Últimamente, Se ha hecho evidente que los usuarios, sin saberlo, descargan no sólo el software deseado sino también un minero y observador en sus computadoras. El observador comprueba si hay sobrecarga del sistema., monitorea procesos que consumen energía excesiva (como juegos), y activa al minero en su ausencia. Sin embargo, si el propietario decide iniciar un juego, el observador lo detecta y el minero se detiene y se esconde. Esto se hace para mantener al minero desapercibido dentro del sistema.. Como resultado, el propietario del dispositivo desconoce las prolongadas actividades clandestinas que se están llevando a cabo.

Cómo mantenerse protegido?

- Actualice y arregle su sistema. El software malicioso a menudo aprovecha las vulnerabilidades del software obsoleto para obtener acceso a su dispositivo.. También se recomienda to track cybersecurity news – Le ayudarán a ver las tendencias modernas del malware y a obtener consejos útiles sobre la seguridad del sistema..

- Al descargar e instalar software, es importante tener precaución, especialmente si estás utilizando recursos gratuitos como BitTorrent y OneDrive. Para garantizar la seguridad de su dispositivo, descargar sólo programas de fuentes confiables. software crackeado y las películas pirateadas no sólo son ilegales sino que también te exponen a un riesgo significativo.

- Tenga cuidado con los anuncios en línea que parecen ser programas legítimos u ofrecen algo demasiado bueno para ser verdad. No haga clic en enlaces sospechosos y no descargue software desconocido. Para mejorar la seguridad de su sistema, asegúrese de mantener su software actualizado y parcheado, ya que el software malicioso a menudo aprovecha las vulnerabilidades del software obsoleto.

- Es fundamental utilizar contraseñas seguras y únicas para todas sus cuentas en línea. para garantizar su seguridad. Una forma de generar y almacenar de forma segura sus contraseñas es mediante el uso de un password manager. Mantener sus contraseñas seguras puede ayudar a prevenir el acceso no autorizado a sus cuentas. También es importante actualizar y parchear periódicamente su sistema para abordar posibles vulnerabilidades que el software malicioso podría aprovechar..

- Utilice un software antivirus confiable y mantenlo actualizado. Tener una herramienta de seguridad adecuada en su sistema hará su vida mucho más, más fácil. Para estar seguro de la eficiencia, se recomienda elegir aquellos con protección proactiva y seguridad de red. Gridinsoft Anti-Malware puede ayudar a detectar software malicioso y evitar que su dispositivo se infecte.