El cibercomando de EE.UU. prevenido que en PAN-OS se descubrió una vulnerabilidad peligrosa y que pronto los grupos de piratería gubernamentales probablemente comenzarán a utilizarla.

PAN-OS es un sistema operativo que se ejecuta en firewalls y dispositivos VPN corporativos., fabricado por Palo Alto Networks.

El motivo de preocupación es realmente grave.: el CVE-2020-2021 La vulnerabilidad es uno de esos raros errores que se producen. 10 fuera de 10 puntos en la escala de calificación de vulnerabilidad CVSSv3. Tal puntuación significa que la vulnerabilidad es fácil de usar., su funcionamiento no requiere conocimientos técnicos serios, y también se puede utilizar de forma remota a través de Internet, y los atacantes pueden no tener ningún "punto de apoyo" en el dispositivo objetivo.

“Desde un punto de vista técnico, la vulnerabilidad es una omisión de autenticación y permite que un extraño obtenga acceso al dispositivo sin proporcionar credenciales. Después de explotar con éxito el problema, el atacante puede cambiar la configuración de PAN-OS. En esencia, esto se puede utilizar para deshabilitar las políticas de control de acceso en los firewalls y soluciones VPN de la empresa., después de lo cual los dispositivos serán prácticamente inútiles”, — dijeron representantes de USCYBERCOM.

También noto que Trump declaró el estado de emergencia debido a los ciberataques a los sistemas energéticos de EE. UU..

Los especialistas de Palo Alto Networks ya han preparado el suyo boletín de seguridadnorte, que dice que para la operación exitosa del problema se deben cumplir una serie de condiciones.

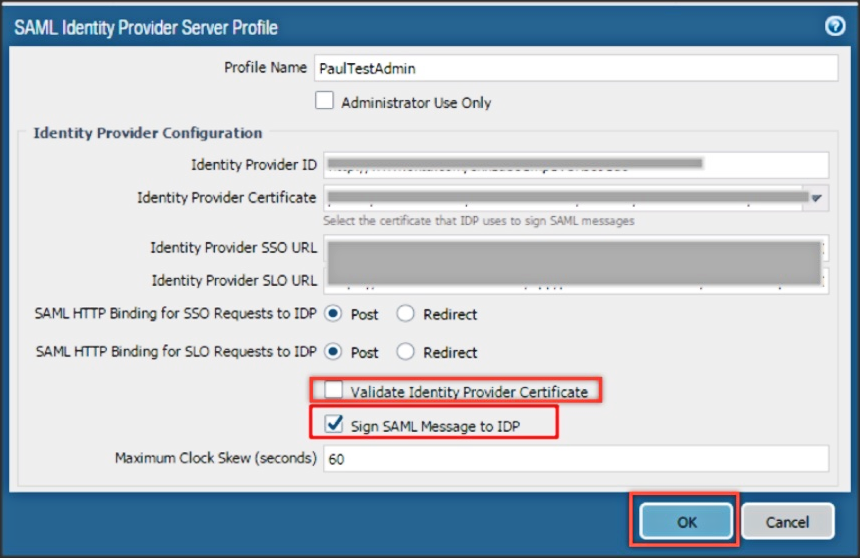

En particular, Los dispositivos PAN-OS deben tener una configuración específica para que se pueda utilizar el error. Así que, la opción Validar certificado de proveedor de identidad debe estar deshabilitada, y SAML (Lenguaje de marcado de afirmación de seguridad) por el contrario habilitado.

Los dispositivos que se pueden configurar de esta manera son vulnerables a ataques. Éstas incluyen:

- Puerta de enlace GlobalProtect;

- Portal de protección global;

- VPN sin cliente GlobalProtect;

- Portal cautivo y autenticación;

- Cortafuegos PAN-OS (Serie PA y VM) e interfaces web panorámicas;

- Sistemas de acceso Prisma.

Afortunadamente, por defecto, las configuraciones anteriores están establecidas en otros valores. Sin embargo, El experto de CERT/CC, Will Dorman, advierte que cuando se utilizan proveedores de identidad de terceros en muchas guías de operadores de PAN-OS, se recomienda permanecer apegado a esta configuración. Por ejemplo, cuando se utiliza la autenticación Duo o soluciones de terceros de Centrify, Trusona y Okta.

"Como resultado, a pesar de que a primera vista la vulnerabilidad no parece demasiado peligrosa y requiere que se cumplan ciertas condiciones, en realidad, Muchos dispositivos están configurados exactamente como se describe arriba., especialmente debido al uso generalizado de Duo en los sectores corporativo y público”, – contado en Palo Alto Networks.

Según Troy Mursch, cofundador de Bad Packets, El número actual de sistemas vulnerables es de aproximadamente 4,200.

"Del 58,521 servidores públicos de palo alto (PAN-OS) escaneado por paquetes defectuosos, solamente 4,291 Los hosts utilizan algún tipo de autenticación SAML”., — escribe al experto.

También aclara que el escaneo realizado por su empresa ayudó a determinar si la autenticación con SAML está habilitada., pero de esta manera no se puede conocer el estado del Certificado de Validación de Proveedor de Identidad.

Actualmente, Los expertos en seguridad de la información instan a todos los propietarios de dispositivos PAN-OS a verificar inmediatamente las configuraciones de sus dispositivos e instalar los parches publicados por Palo Alto Networks lo antes posible..

Permítanme recordarles que según el informe de los especialistas de la empresa Radware, Los piratas informáticos del gobierno atacaron con más frecuencia en 2019-2020.