Virus:Win32/Floxif.H es una detección de un programa malicioso, aunque no es un virus como puedes suponer por su nombre. El malware como Floxif tiene como objetivo entregar e instalar cargas maliciosas adicionales en sistemas comprometidos..

Este malware utiliza diferentes tácticas para evadir la detección., como compresión y reemplazo de archivos, empleando también trucos anti-análisis. Se propaga a través de herramientas de piratería de software y anuncios maliciosos..

Virus:Descripción general de Win32/Floxif.H

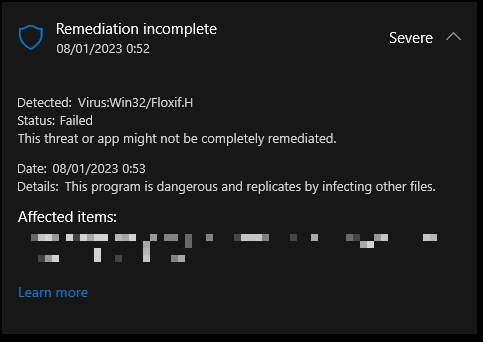

Virus:Win32/Floxif.H es una detección de Microsoft Defender que apunta a malware activo en el sistema. En este caso, estamos hablando de un gotero: malware diseñado para instalar otro malware (como ladrones y ransomware) en una computadora. Aunque el gotero pueda parecer inofensivo a primera vista, la carga útil que puede traer no es.

Un vector de infección común es el software pirateado., archivos, y programas de redes P2P, descargadores de terceros, paginas sombrías, etc.. Este método es ideal para propagar malware porque a menudo implica deshabilitar el software de seguridad durante la instalación.. Sin embargo, además del riesgo de seguridad, el software pirateado es ilegal. En otros casos, Los usuarios infectan computadoras a través de anuncios maliciosos y actualizaciones de software falsas.. Debido a la débil moderación de los anuncios de búsqueda, este método es bastante popular entre los estafadores.

Entre los aspectos más preocupantes de Virus:Win32/Floxif.H es su habilidad para evadir los mecanismos de detección. Elimina sistemáticamente archivos originales y los reemplaza con versiones cifradas y comprimidas.. Este truco oscurece efectivamente su presencia., lo que dificulta que el software antivirus tradicional identifique y neutralice.

Análisis técnico

Examinemos cómo el virus:Win32/Floxif.H se comporta usando una sola instancia. Una vez dentro, El malware aprovecha comandos e intérpretes de scripts., como aceptar argumentos de línea de comando. Además, podría utilizar módulos compartidos para vincular funciones en tiempo de ejecución en Windows. Tras la ejecución, la cosa realiza un par de controles, principalmente para determinar la ubicación del sistema.

HKEY_CURRENT_USER\Software\Microsoft\RAS Phonebook\AreaCodes

Persistencia

El malware establece mecanismos de persistencia para garantizar que permanezca activo durante los reinicios del sistema.. Esto implica la creación de claves de registro de inicio automático no documentadas u otros métodos para mantener su presencia en el sistema.. Los atacantes pueden utilizar estos Claves AppInit_DLL para cargar sus archivos DLL en cada proceso del sistema.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\LoadAppInit_DLLs

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\RequireSignedAppInit_DLLs

Escalada de privilegios

Floxif aumenta los permisos de su propio proceso mediante el comando a la utilidad SubInACL. El siguiente comando contiene específicamente la terminación "=f", lo cual es un argumento a favor de los permisos de “control total”.

(open) C:\subinacl.exe/subdirectories %SAMPLEPATH%" /grant=s-1-1-0=f" [(null)]

Después de eso, el malware solicita permisos que le permiten tener un control integral sobre el sistema. El último privilegio de la lista es el más preocupante, ya que efectivamente permite que la amenaza manipule a los conductores.. Esta manipulación se utiliza habitualmente para introducir malware altamente persistente..

SE_DEBUG_PRIVILEGE – gets the ability to debug any process in the system

SE_INC_BASE_PRIORITY_PRIVILEGE – allows for changing the process’ execution priority

SE_LOAD_DRIVER_PRIVILEGE – the ability to control (load and unload) the drivers

Entrega de carga útil

Después de obtener los privilegios, Floxif deja caer la carga útil en el sistema de destino. Se conecta a un servidor remoto. (uno de la lista integrada en cada muestra), extrae la carga útil y la guarda en una de las carpetas legítimas. Generalmente, opta por una carpeta en la C:\Archivos de programa o Archivos de programa (x86):

C:\Program Files (x86)\Google\Update\1.3.33.17\goopdate.dll.tmp

C:\Program Files\Common Files\System\symsrv.dll

C:\Program Files\Common Files\System\symsrv.dll.000

C:\ProgramData\Microsoft\Network\Connections\Pbk\rasphone.pbk

Dichos archivos se inician y se les otorgan mayores privilegios.. El malware original hace el mismo truco con las amenazas que carga que con él mismo.

C:\Windows\System32\wuapihost.exe -Embedding

(open) C:\subinacl.exe/subdirectories C:\Documents and Settings\All Users\Application Data\Microsoft\Network\Connections\Pbk\rasphone.pbk" /grant=s-1-1-0=f" [(null)]

Evasión de defensa

El malware emplea tácticas para evitar la detección y el análisis.. Esto incluye embalaje de muestra., cifrado y ofuscación, que son bastante típicos del malware moderno. Lo que es menos típico son las continuas limpiezas que realiza Floxif tras la primera etapa de su actividad..

cmd.exe /c del /F /Q "C:\Documents and Settings\Administrator\Local Settings\Temp\EB93A6\996E.exe.dat"

cmd.exe /c del /F /Q "C:\Program Files (x86)\Google\Update\1.3.33.17\goopdate.dll.dat"

cmd.exe /c rd /S /Q "C:\Documents and Settings\Administrator\Local Settings\Temp\EB93A6\996E.exe.dat"

cmd.exe /c rd /S /Q "C:\Program Files (x86)\Google\Update\1.3.33.17\goopdate.dll.dat"

Los comandos anteriores sirven para eliminar los archivos que el malware ha eliminado anteriormente en el proceso de ejecución.. Sin ellas, Será mucho más difícil para el software antimalware rastrear la infección..

Cómo eliminar el virus Win32/Floxif.H?

Para eliminar el malware Virus Win32/Floxif.H de su sistema, Recomiendo encarecidamente utilizar GridinSoft Anti-Malware. Correr un escaneo completo usando GridinSoft Anti-Malware, espere a que termine el escaneo, y Haga clic en el botón «Limpio ahora» botón para eliminar todos los elementos maliciosos de su sistema. GridinSoft Anti-Malware también le ayudará a mantener su sistema a salvo de futuros ataques de malware..