Probablemente hayas escuchado las palabras VPN, Apoderado, y tor. Incluso puede utilizar estas tecnologías con regularidad para permanecer en el anonimato., evitar bloqueos, ver contenido bloqueado en tu región, o simplemente acceda a su red corporativa. Pero, ¿cómo funcionan exactamente estas tecnologías?, y en que se diferencian? Hoy hablaremos sobre cómo protegerse a usted y a sus datos en la red global..

¿Qué es un proxy??

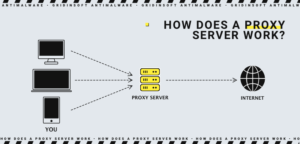

Entre las VPN, Apoderado, Colina – la tecnología más sencilla es Proxy. Empecemos con eso. Primero, Descubramos cómo funciona técnicamente la navegación web.: Cuando te conectas a un sitio web, su conexión se envía al servidor que aloja el sitio web. Este servidor puede ver mucha información sobre tu conexión., incluyendo su dirección IP y ubicación relativa.

Un proxy server es un intermediario entre su navegador y un sitio web. En otras palabras, se comunica con el servidor del sitio web en su nombre. Te conectas al servidor proxy, que luego reenvía la conexión al sitio, como ese amigo en la escuela secundaria le pasó tus notas a la chica linda en clase. Los servidores proxy vienen en varios tipos y realizan diferentes funciones según el tipo.. Intercambiando su ubicación con un Proxy, puedes evitar el bloqueo regional y acceder a contenido disponible solo en ciertos países.

¿Cómo funciona el servidor proxy??

Pero la situación también se puede revertir. Si necesario, Los administradores de red pueden restringir el acceso a ciertos recursos con la ayuda de un proxy.. También hay escenarios de uso menos obvios.. Por ejemplo, Los servidores proxy a menudo almacenan en caché datos de sitios populares., por lo que descargar datos a través de un servidor proxy puede acelerar el acceso a estos recursos. O puede ahorrar tráfico porque los servidores proxy pueden comprimir todo el contenido solicitado.. Así funcionan los distintos modos turbo y económico en los navegadores.

Como podemos ver, Hay muchos usos para los servidores proxy.. Y este es el lado positivo de la tecnología., pero los servidores proxy también tienen importantes desventajas. Primero, la tecnología en sí es limitada. Los servidores proxy son altamente especializados, por lo que se necesita un tipo diferente de proxy para cada tipo de conexión a Internet.

Por ejemplo, un ftp (Protocolo de transferencia de archivos) la conexión requiere un proxy FTP. Para HTTP y HTTPS, también necesitas dos separados HTTP y HTTPS servidores proxy. Esta es una limitación severa, entonces un tipo particular de proxy es el proxy SOCKS. Esta variación del protocolo sabe cómo manejar diferentes tipos de tráfico.. Pero funciona más lento, por lo que tampoco es apto para todos. También, el proxy sólo funciona con el tráfico procedente del navegador. El resto del tráfico del sistema no pasa por un servidor proxy..

Seguridad del proxy

Todos los tipos de proxies tienen un problema crucial en común: temas de seguridad. Porque los servidores proxy tampoco cifran el tráfico de ninguna manera. Eso es, El tráfico HTTP no se cifrará de ninguna manera. En cambio, HTTPS se cifrará de forma similar a una conexión a Internet estándar: cifrado SSL. Y este es un gran problema.. Y para imaginar la escala de la tragedia., recordemos la analogía de la nota.

Usar un servidor proxy es como enviar una nota a una chica sin sobre. Pero, por supuesto, Sólo puedes hacerlo si confías en el intermediario. 100%. Después de todo, puede leer fácilmente el contenido. Y, por supuesto, hay que tener cuidado con los servidores proxy gratuitos de dudosa reputación. Después de todo, Usar un proxy gratuito no verificado es como darle un sobre a la primera persona que conoces..

También existe un tipo particular de proxy llamado calcetines de sombra. Esta es esencialmente una versión mejorada del calcetines proxy. Tiene ocultación del tráfico y la capacidad de sortear varios bloqueos.. Hay clientes tanto para el ordenador como para el smartphone., permitiéndole permanecer protegido en todo momento. De ahí algunas características interesantes de Shadowsocks.. Por ejemplo, para evitar elegantemente el bloqueo, sabe cómo enmascarar el tráfico de forma selectiva. Tú eliges qué ocultar y qué no ocultar. Pero es esencial entender que Shadowsocks no está diseñado para proteger la privacidad y el anonimato del usuario porque al usar Shadowsocks, los paquetes de datos no están cifrados.

¿Qué es una VPN??

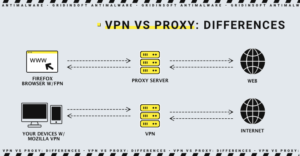

vpn (Red privada virtual) es una tecnología que tiene la mayoría de las ventajas de los proxies y carece de la mayoría de las desventajas. Inicialmente, Esta tecnología no fue concebida como un medio para anonimizar el tráfico.. Su propósito era unir computadoras en una sola red de forma remota.. Por ejemplo, acceder a la red local de la oficina central desde una sucursal regional o desde casa. El principio de VPN es similar al de un proxy.. El tráfico de la misma manera., antes de llegar a internet, primero llega al servidor intermedio. Éste, Por un lado, te permite, por ejemplo, para acceder a recursos bloqueados. Porque para el proveedor de Internet, envías una solicitud al servidor VPN, pero no al sitio prohibido. Por otro lado, le permite preservar su anonimato porque el sitio web al que accede piensa que la solicitud came from the IP address del servidor VPN, no es tuyo. Pero los servidores proxy hacen esencialmente lo mismo., entonces cual es la diferencia?

VPN y un proxy: Diferencias a las que prestar atención

La diferencia clave entre una VPN y un Proxy es el cifrado de extremo a extremo. Todo el tráfico que pasa a través de un servidor VPN está protegido desde el punto de entrada hasta el punto de salida.. Esto se debe a que cuando la VPN está activada, Se crea un canal de comunicación cifrado entre su dispositivo y el servidor VPN., proteger todos los datos de ataques de piratas informáticos. Si lo comparamos con un proxy, en el caso anterior, le estamos pasando una nota sin sobre a un amigo, a quién pueden robar en cualquier momento o robarlo él mismo. En el caso de VPN, Transmitimos datos a través de un túnel cerrado que es extremadamente difícil de penetrar.. Además, VPN funciona con todo tipo de datos y cifra todo el tráfico de todas las aplicaciones, no sólo el tráfico de tu navegador. A diferencia del proxy, Se debe instalar un cliente VPN en su dispositivo como una aplicación independiente o una extensión del navegador para que la VPN funcione..

Seguridad VPN

Las VPN son mucho más seguras porque utilizan algoritmos de cifrado avanzados, como AES-256 y ChaCha20, para cifrar su conexión y anonimizar su tráfico. Pero no todos los servicios VPN son igualmente útiles. Al igual que con los apoderados, Los servicios VPN gratuitos han sido descubiertos repetidamente espiando a los usuarios y vendiendo sus datos.. Por ejemplo, el servicio VPN de Betternet, que tuvo 38 millones de usuarios, usado tantos como 14 bibliotecas para espiar a los usuarios. Y el servicio Hola vendió las direcciones IP de usuarios gratuitos a delincuentes. En otras palabras, Los delincuentes podrían utilizar su dirección IP para sus fines.. Por lo tanto, antes de elegir un proveedor de servicios VPN, es esencial aprender más al respecto.

¿Qué es un TOR??

Tor significa The Onion Router y utiliza lo que se llama enrutamiento cebolla.. Tus datos son el núcleo de la cebolla, y su protección son las capas que lo rodean. para anonimizar, Colina, como proxies y VPN, pasa el tráfico a través de servidores intermedios. Pero sólo en el caso de Tor, no hay uno sino varios, y se llaman nodos. En otras palabras, TOR es una red gratuita de puntos de acceso que actúan como proxy para tu conexión. También es el nombre del navegador que utiliza para conectarse a esta red.. Cuando usas el navegador Tor, su conexión pasa por varios nodos antes de llegar a su destino final. El tráfico en la web también está cifrado, entonces es un poco más seguro que un proxy.

Dado que su tráfico está envuelto en tres capas de protección, el primer y segundo nodo no ven su tráfico, solo quitan las capas de protección, como la piel de una cebolla, pero sólo el tercer nodo de salida llega al núcleo y envía una solicitud a Internet. Cada nodo conoce la dirección IP sólo del nodo en la cadena anterior a él.. Por lo tanto, la IP original se perderá cuando su tráfico llegue al último nodo. Los usuarios en sus computadoras implementan estos nodos.. Cuantos más usuarios, cuanto más segura y rápida sea la red.

Seguridad TOR

El Navegador Tor está basado en Firefox. Se ha mejorado con complementos que prohíben que los sitios te espíen.. Por ejemplo, el navegador puede distinguir todos los scripts en los sitios, prohibir efectivamente la recopilación de datos de cualquier usuario u obligar a los sitios a utilizar cifrado. suena muy seguro, pero en la práctica, que no es.

- Tor no es del agrado de las autoridades, y el hecho mismo de que se esté utilizando Tor es fácil de rastrear. Entonces, simplemente usando el navegador Tor, ya puedes llamar mucho la atención.

- Los propietarios de los nodos de salida son muy arriesgados.. Después de todo, son los responsables de todas las acciones que los usuarios realizan en la red.

- Los mismos propietarios de los nodos de salida ven todo su tráfico., lo que significa que pueden rastrearte por implicación. Esta es la razón por la que los funcionarios encargados de hacer cumplir la ley prefieren los nodos de salida.

- Además, porque el cifrado multicapa de la red Tor se prolonga, la mitad de los sitios se niegan a funcionar correctamente a través del navegador Tor.

También vale la pena mencionar que TOR, así como un proxy, no filtra todo el tráfico del sistema, lo cual es obvio.

Apoderado, vpn, o Tor?

Si te preocupa tu seguridad online, la mejor manera de protegerte es a través de una VPN. Pero no olvide que debe utilizar únicamente servicios VPN fiables y con buena reputación.. A menudo puede encontrar información sobre la confiabilidad de un servicio en particular en Internet en artículos especiales.. También, recuerda que una buena VPN puede costar dinero, o sus creadores pueden cobrar una determinada cantidad por su uso. Finalmente, Los servidores proxy son soluciones centradas en la comodidad y la velocidad., que son adecuados para sortear los principales bloques geográficos.

A diferencia de, Tor se centra en el anonimato aproximado a expensas de muchos nodos. Por lo tanto, una VPN es la mejor opción en la mayoría de los casos porque la conexión VPN está encriptada, seguro, y rápido. Desgraciadamente, Los servidores proxy y Tor no tienen esa seguridad., por lo que su seguridad sólo puede ser adivinada.

Sin embargo, para lograr el máximo efecto, puedes usar una VPN y Tor al mismo tiempo. Conectarse a una VPN a través de Tor es una solución lenta pero efectiva para un verdadero anonimato. Al mismo tiempo, Los proxies son una solución rápida y económica para enmascaramiento de IP básico. Así que, Las VPN son la mejor solución integral si eres un usuario ocasional de Internet y quieres mantenerte seguro en línea.