Expertos de Yuga Labs descubrieron vulnerabilidades en aplicaciones móviles para vehículos Hyundai y Genesis.

Además, el SiriusXM plataforma de coche inteligente, utilizado en automóviles de otros fabricantes (acura, BMW, honda, Infiniti, Jaguar, Land Rover, lexus, Nissan, subaru y toyota), permitido desbloquear el coche de forma remota, arrancar el motor y realizar otras acciones.

Déjame recordarte que también escribimos eso. ferrari Hasta ahora ha negado si fue atacado por ransomware, y también eso Adolescente obtiene acceso remoto a 25 tesla carros.

También los medios informaron que Un error en los autos Honda permite desbloquear y arrancar un auto de forma remota.

Laboratorios Yuga especialista Sam Curry ha publicado dos hilos largos en Gorjeo (hyundai, SiriusXM) sobre problemas que él y sus colegas han descubierto recientemente en el software de muchos vehículos diferentes.

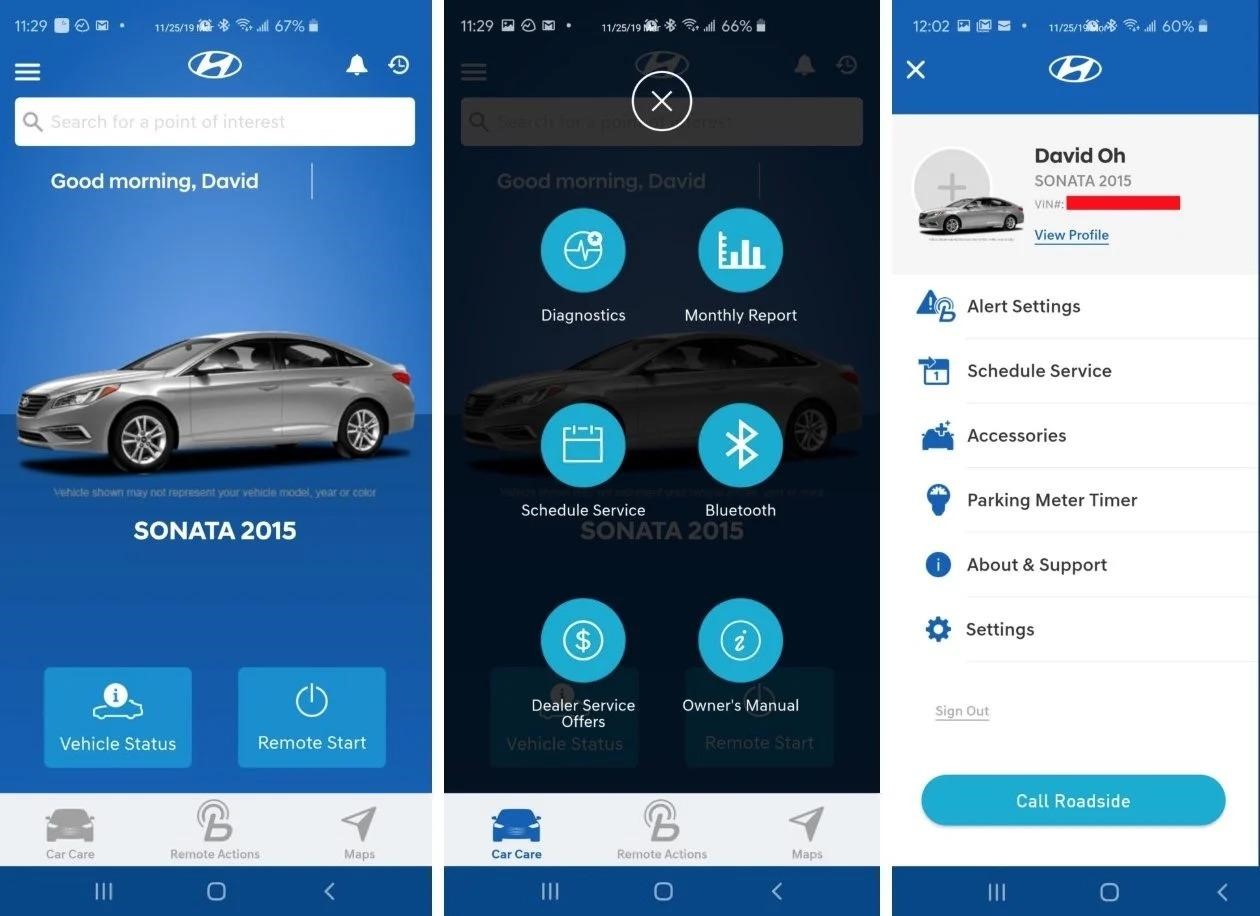

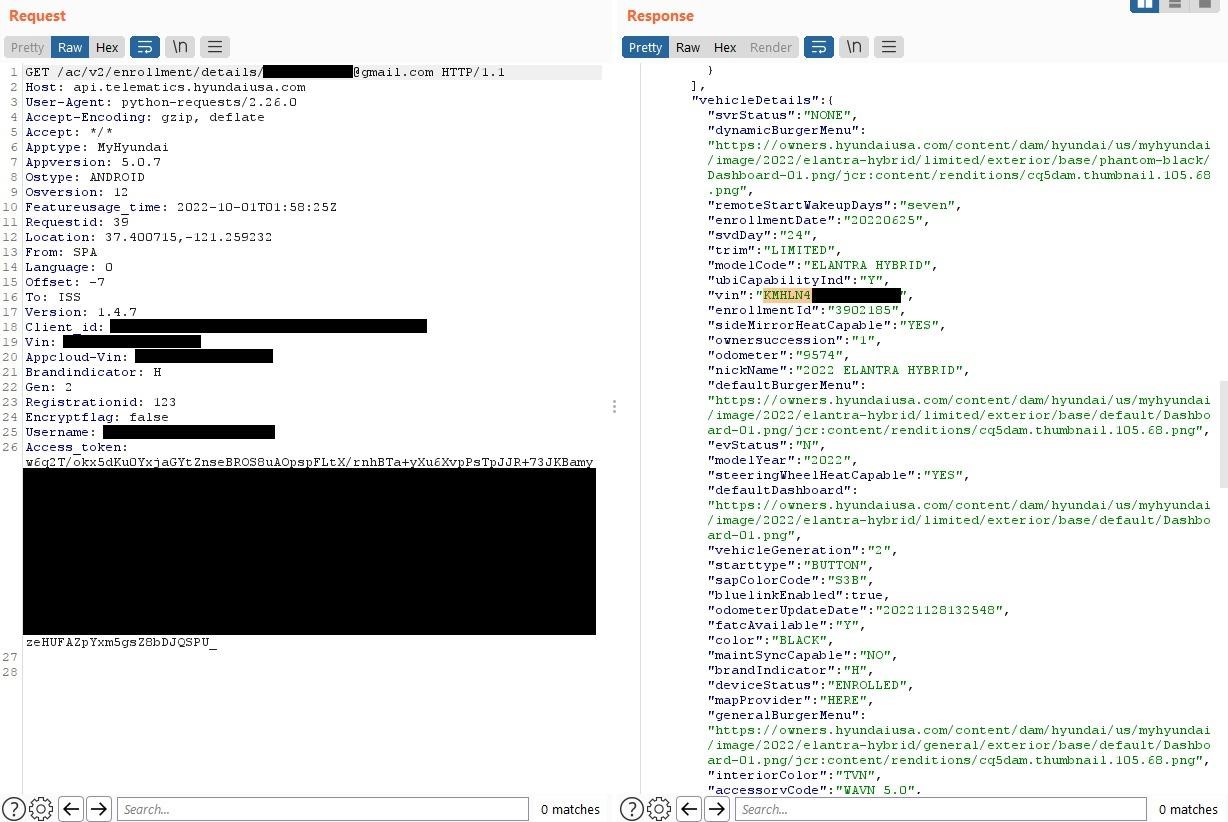

El análisis comenzó con solicitudes para Hyundai y Génesis vehículos (MyHyundai y MyGenesis), que permiten a los usuarios autenticados arrancar y detener el motor de forma remota, y bloquear y desbloquear sus vehículos.

Interceptando y estudiando el tráfico generado por estas aplicaciones, los investigadores pudieron extraer llamadas API de él. Descubrieron que la validación del propietario del coche se basa únicamente en su dirección de correo electrónico, que simplemente se incluye en el cuerpo de las solicitudes JSON POST. Entonces resultó que MyHyundai, además, no requiere confirmación de la dirección de correo electrónico durante el registro.

Basado en los datos recopilados., Los expertos crearon una nueva cuenta utilizando la dirección de correo electrónico del objetivo con un carácter de control adicional al final.. Después de eso, enviaron una solicitud HTTP al punto final de Hyundai. La solicitud contenía a los peritos.’ correo electrónico en el token JSON y la dirección de la víctima en el cuerpo JSON, lo que permitió omitir la validación.

Para probar su ataque, Los investigadores intentaron desbloquear el coche Hyundai que tenían en su poder.. El ataque funcionó y el coche fue desbloqueado con éxito.. Después de eso, Se creó un script en Python para automatizar todas las etapas del ataque., para lo cual solo necesita especificar la dirección de correo electrónico de la víctima. Puedes ver el guión en acción en el vídeo a continuación..

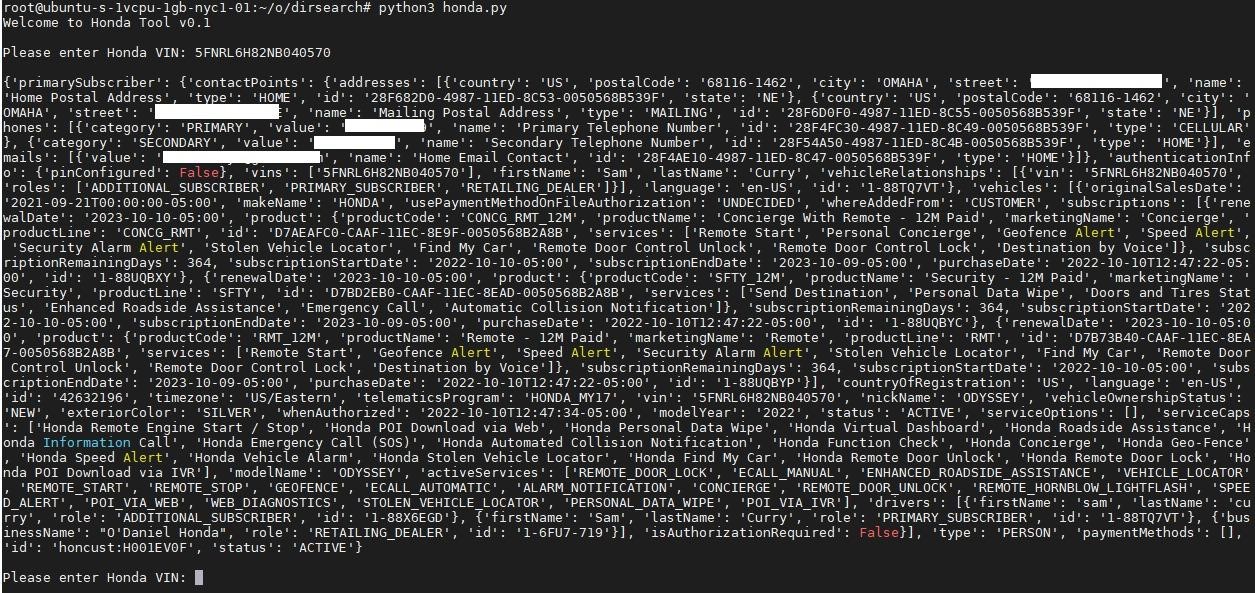

Los analistas de Yuga Labs pasaron entonces a estudiar los productos de SiriusXM., cual, entre otras cosas, es proveedor de servicios telemáticos desde hace más de 15 principales fabricantes de automóviles. La empresa afirma operar servicios durante aproximadamente 12 Millones de coches conectados., Aplicaciones móviles de Acura, BMW, honda, hyundai, Infiniti, Jaguar, Land Rover, lexus, Nissan, Subaru y Toyota utilizan SiriusXM para capacidades de conducción remota.

El examen del tráfico de red desde la aplicación Nissan mostró que era posible enviar solicitudes HTTP falsas a un punto final conociendo solo el número VIN de un automóvil en particular.. La respuesta a dicha solicitud contiene el nombre de la víctima., número de teléfono, DIRECCIÓN, y detalles del vehículo. Además de revelar datos, dichas solicitudes también podrían contener comandos para realizar acciones con el automóvil. Así que, para automóviles fabricados después 2015, era posible: arranque y parada remotos, bloqueando, desbloqueo, control de faros y bocina.

Al mismo tiempo, Los expertos enfatizan que el VIN de casi cualquier automóvil se puede encontrar directamente en el estacionamiento. (generalmente ubicado en la parte inferior del parabrisas) o en una web especializada en venta de coches.

Los representantes de Hyundai ya han dicho a los medios que las vulnerabilidades descubiertas por Yuga Labs no se utilizaron para atacar a los propietarios de automóviles., y «Las cuentas de los clientes no eran accesibles a terceros.»

Los desarrolladores de SiriusXM también afirmaron que los errores encontrados por los especialistas no afectaron a ningún cliente y fueron eliminados. 24 horas después de recibir el informe. Además, la compañía informó que las vulnerabilidades se cerraron como parte de un recompensa de errores programa que SiriusXM tiene desde hace mucho tiempo.